بدافزار جوکر چیست و چه تأثیری بر دستگاههای اندرویدی دارد؟

بدافزار جوکر نیز یکی دیگر از تهدیدهایی است که حریم خصوصی و اطلاعات حساس شما را تحت تأثیر قرار میدهد. اخیرا این بدافزار به دستگاههای اندرویدی در سرتاسر جهان حمله کرده و همین موضوع باعث شده تا چندین اپلیکیشن از فروشگاه گوگل پلی حذف شوند.

مطالب بالا را ذکر کردیم تا بدین ترتیب توانسته باشیم که خطرناک بودن این بدافزار را به شما نشان دهیم. اگر میخواهید که دستگاه خود را ایمن نگه دارید، آنگاه باید این بدافزار را شناخته و همچنین نحوه کارکرد آن را نیز بهتر درک کنید.

بدافزار جوکر چیست؟

دلیل نامگذاری این بدافزار به جوکر، این است که خود را شبیه به یک اپلیکیشن معتبر نشان داده و در واقع از ناآگاهی کاربران استفاده میکند. البته این بدافزار نام دیگر نیز دارد و آن Bread (نان) است. در واقع هر دوی این نامها، به یک موضوع اشاره میکنند.

گوگل برای اولین بار در سال 2017 با این تهدید روبهرو شد و این موضوع همچنان ادامه دارد. هکرهایی که پشت این بدافزار قرار دارند، همیشه سعی میکنند که راهی را جهت دستکاری نقصهای امنیتی فروشگاه گوگل پلی، پیدا کنند. بدین ترتیب هر بار بدافزار جوکر میتواند خود را ناشناس باقی نگه دارد.

توسعهدهندگان جوکر از چندین روش استفاده کرده تا بتوانند اپلیکیشن آلوده خود را از پروتکلهای امنیتی فروشگاه گوگل پلی، عبور دهند. در حقیقت، حتی گاهی اوقات توسعهدهندگان این بدافزار یک نسخه سالم از اپلیکیشن مدنظر خود را ایجاد و سپس در فروشگاه گوگل پلی آپلود میکنند. در ادامه نیز با ارائه بهروزرسانی برای اپلیکیشن نصب شده در دستگاه، این بدافزار را به گوشی شما وارد میکنند.

هنگامیکه یک اپلیکیشن آلوده به این بدافزار را نصب کنید، آنگاه بدون اجازه، دستگاه شما جهت تهیه یک اشتراک پولی، ثبتنام میشود. حتی این بدافزار میتواند مخاطبین، پیامکها و سایر اطلاعات دستگاه شما را نیز در نزد خود نگه دارد. مشکل است که بتوانید پس از گرفتار شدن به این موضوع، پول خود را بازپس گیرید. بنابراین در اینجا نیز پیشگیری بهتر از درمان است.

شیوه کار بدافزار جوکر چگونه است؟

اپلیکیشنهایی که به این تروجان آلوده شده باشند، بهصورت آشکارا از شما اطلاعات شخصی را درخواست نمیکنند. این بدافزار بسیار حرفهایتر عمل میکند. بدین ترتیب حتی اگر قربانی تروجان جوکر نیز شده باشید، آنگاه سخت است که متوجه این موضوع شوید.

اولین نوع ویروس جوکر، بیشتر بر کلاهبرداری پیامکی تأکید دارد. در اینجا تروجان جوکر از طریق گوشی شما، پیامکی را به یک شماره پریمیوم فرستاده و بدین ترتیب شما را برای خرید یک اشتراک پولی ثبتنام و یا اینکه پرداختهایی را بدون کسب اجازه از شما، انجام میدهد. از آنجایی که در کشورهای خارجی این سرویسهای پولی و طرحهای اشتراکی، با اپراتورهای مخابراتی همکاری دارند، بنابراین کاربران نیز این هزینهها را در قبض تلفن همراه خود، مشاهده خواهند کرد.

در اوایل سال 2019، گوگل تصمیم گرفت که محدودیتهای بیشتری را بر اپلیکیشنهایی که نیازمند دسترسی به تاریخچه تماس و یا پیامکها هستند، اعمال کند. به لطف این تغییر سیاست، بسیاری از اپلیکیشنهای آلوده به بدافزار جوکر، شناسایی شده و در ادامه نیز از فروشگاه گوگل پلی حذف شدند. همچنین پیادهسازی Google Play Protect نیز به ایمن ماندن دستگاههای اندرویدی کمک کرده است.

علیرغم تلاشهای گوگل، تروجان جوکر همچنان پابرجا است. تحقیقی که توسط Check Point صورت گرفته، نشان میدهد که نوع جدیدی از بدافزار جوکر به وجود آمده که آن نیز بسیار فریبکارانه عمل میکند. این نوع جدید بهجای استفاده از حفرههای پیامکی، از یک ترفند قدیمی استفاده میکند که معمولا در بدافزارهای ویندوزی یافت میشود.

ویروس جوکر پس از قرارگیری بر روی دستگاه شما، یک فایل قابل اجرای DEX را از یک سرور فرمان و کنترل، دانلود میکند. با استفاده از این کد، بهصورت مخفیانه، قربانی در یک اشتراک پولی ثبتنام میشود. در ادامه نیز از نمایش اعلانهای مرتبط با اشتراک خریداری شده، جلوگیری به عمل میآید.

جهت انجام این کار، بدافزار جوکر از Notification Listener بهره میبرد. Notification Listener یکی از قابلیتهای سیستمعامل اندروید بوده که به اپلیکیشنها این امکان را میدهد که به اعلانهای دستگاه، دسترسی داشته باشند. در این بین، ویروس جوکر نیز از این ویژگی استفاده کرده و بدین ترتیب در نمایش اعلانها به شما، دخالت میکند.

جدیدترین نسخه این بدافزار میتواند با استفاده از تکنیکهای هوشمندانه، از سد ایمنی گوگل عبور کند. به گفته مؤسسه Check Point: “نسخههای جدید میتوانند فایل مخرب DEX را تحت رشتههای رمزنگاری شده Base64 در داخل اپلیکیشن موردنظر مخفی کرده و سپس به رمزگشایی و بارگذاری آن بپردازند.”

این قضیه بدین معنا است که اپلیکیشنهایی که در فروشگاه گوگل پلی قرار میگیرند، هیچ نشانی از این بدافزار را از خود نشان نمیدهند. اما پس از اینکه یکی از این اپلیکیشنها توسط کاربر نصب شد، آنگاه ویروس نیز وارد عمل میشود.

شیوه محافظت در برابر ویروس جوکر

اخیرا گوگل 11 اپلیکیشن را که حاوی این بدافزار بودهاند، حذف کرده است. اگر در دستگاه اندرویدی شما، یکی از اپلیکیشنهای زیر وجود دارد، آنگاه باید سریعا نسبت به حذف آن اقدام کنید.

- Compress Image یا پوشه com.imagecompress.android

- Contact Message یا پوشه com.contact.withme.texts

- Friend SMS یا پوشه com.hmvoice.friendsms

- Relaxation Message یا پوشه com.relax.relaxation.androidsms

- Cheery Message ( دو بار لیست شده) یا پوشه com.cheery.message.sendsms

- Loving Message یا پوشه com.peason.lovinglovemessage

- File Recovery یا پوشه com.file.recovefiles

- App Locker یا پوشه com.LPlocker.lockapps

- Remind Alarm یا پوشه com.remindme.alram

- Memory Game یا پوشه com.training.memorygame

اکثر اپلیکیشنهای بالا بهعنوان یک پیامرسان عمل میکنند، در حالی که سایرین بهعنوان فشردهسازهای تصویر، یادآورها، اپلیکیشنهای تصاویر پسزمینه و … عمل خواهند کرد. اگر به هرکدام از اپلیکیشنهای خود مشکوک هستید، آنگاه بهتر است که در این زمینه به تحقیق پرداخته و پس از حصول اطمینان، آن را حذف کنید.

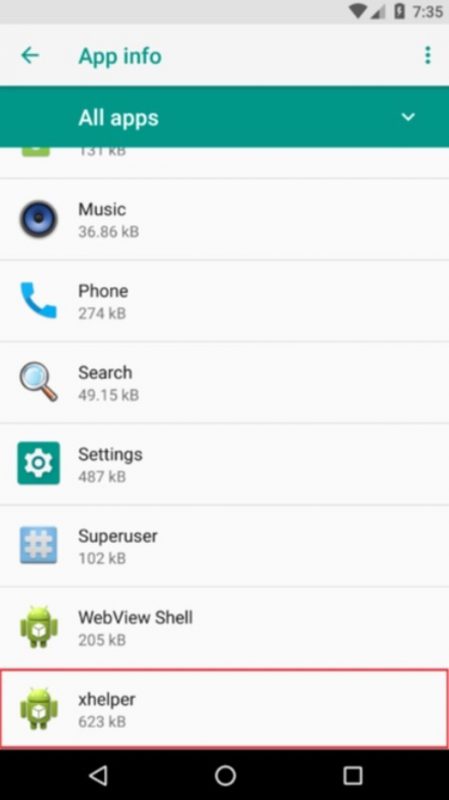

از آنجایی که اپلیکیشنهای آلوده به ویروس جوکر، در ظاهر کاملا سالم به نظر میرسند، پس بدین ترتیب در هنگام دانلود نرمافزار و بازیها باید احتیاط بیشتری را چاشنی کار کنید. تصویری که در بالا میبینید، یک نمونه از اپلیکیشنهای آلوده به بدافزار جوکر است. همانطور که میبینید، در ظاهر هیچ مشکلی ندارد، اما در باطن … بنابراین اکنون بهتر میتوانید متوجه خطرناک بودن این تروجان بشوید.

موضوع دیگری نیز که باید مطرح شود این است که بسیاری از اپلیکیشنهای آلوده، توسط کاربران جعلی مورد بازبینی و بررسی قرار میگیرند. چنین بررسیهایی میتوانند در شما اعتماد ایجاد کرده و در نتیجه شما را به دانلود ترغیب کنند.

خوشبختانه اگر بدانید که به دنبال چه چیزی هستید، آنگاه تشخیص نظرات جعلی آسانتر خواهد شد. اگر بررسیها و نظرات تکراری را در زیر یک اپلیکیشن مشاهده کردید، آنگاه احتمال جعلی بودن آنها بالا میرود. این موضوع برای بررسیهای کلی نیز که در آنها نامی از اپلیکیشن موردنظر برده نمیشود، صدق میکند.

علاوه بر اینکه میتوانید اپلیکیشنهای مخرب را پیش از دانلود شناسایی کنید، میتوانید با نصب یک اپلیکیشن امنیتی مناسب نیز خود را تا حدودی مصون نگه دارید. شاید در وهله اول فکر کنید که نیازی به نصب آنتیویروس بر روی گوشی اندرویدی خود ندارید، اما چنین اپلیکیشنهایی در هنگام مبارزه با ویروس و تروجانها، خیلی کارآمد خواهند بود.

در نهایت اینکه باید فقط اپلیکیشنهایی را نصب کنید که به آنها اطمینان کافی دارید. بهتر است که پیش از دانلود یک بازی و یا نرمافزار، در مورد آن تحقیق کرده و سپس نسبت به انجام این کار تصمیم بگیرید.

آینده تروجان جوکر

هر چند که گوگل در ژانویه 2020 توانست که 1700 اپلیکیشن آلوده به این بدافزار را شناسایی و همچنین 11 مورد ذکر شده در بالا را نیز حذف کند، اما در هر صورت این موضوع بهمعنای امنیت کامل شما نیست. این بدافزار هنوز مشغول فعالیت بوده و ظاهرا نیز به این زودیها از میان ما نخواهد رفت. این بدافزار همچنان به سازگاری با پروتکلهای امنیتی فروشگاه گوگل پلی ادامه داده و این موضوع نیز بدین معنا است که روند تکامل آن، همچنان ادامه دارد.

آیا این قضیه بهمعنای آلوده بودن برخی از اپلیکیشنهای فروشگاه گوگل پلی به این تروجان است؟ شوربختانه، بله، برخی از اپلیکیشنهای آلوده همچنان میتوانند که از پروتکلهای امنیتی گوگل عبور کنند. بنابراین بهتر است که در هنگام دانلود بازی و یا نرمافزارها، احتیاط بیشتری به خرج دهید.

نوشته بدافزار جوکر چیست و چه تأثیری بر دستگاههای اندرویدی دارد؟ اولین بار در اخبار فناوری و موبایل پدیدار شد.