هشدار در مورد تبعات حمله سایبری به منابع تامین آب

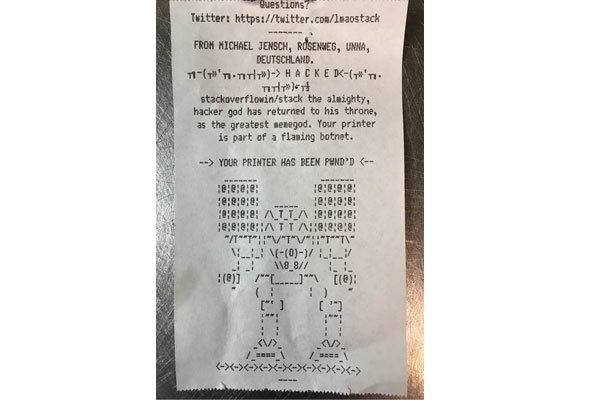

هشدار هکر ناشناس به کاربران چاپگرهای بدون رمز

سرقت اطلاعات توسط یک شرکت سازنده تلویزیون های هوشمند

حمله هکری به بخش تاریک وب و مقابله با هرزه نگاران اینترنتی

پرمصرف ترین کلمات رمز اینترنتی ۲۰۱۶/ ۱۰ رمزی که سریع هک می شوند

چگونه گوشی های هوشمند به اهدافی برای هک تبدیل می شوند؟

در نتیجه حملات ” گولیگان” در ماه گذشته بیش از یک میلیون دستگاه اندروید مورد هدف قرار گرفت و هکرها به حساب های گوگل کاربران دست پیدا کردند. کارشناسان خبر می دهند که ممکن است حملات متعدد مشابهی در سال ۲۰۱۷ در راه باشند.

گویا آی تی – طبق گفته مایکل شالوف، مدیر امنیت سایبری موبایل شرکت Checkpoint که به گوگل درباره مشکل امنیتی اندروید هشدار داده بود، هکرهای چینی که پشت حمله گولیگان قرار داشتند با سوء استفاده از دسترسی خود به این گوشی ها در یک ماه حدود ۵۰۰ هزار دلار پول به جیب زدند.

شالوف می گوید، ” هکرهای حرفه ای انگیزه های مالی دارند. چیزی که آنها به دنبال آن هستند یک مدل کسب درآمد دائمی و قابل اندازه گیری است.” و طرح و نقشه کلی در پس حملات گولیگان نیز می تواند این موضوع باشد.

برای درک ماهیت این تهدید جدید – و این که چرا ممکن است به زودی گوشی شما را نیز تهدید کند – شناخت چگونگی ایجاد درآمد حملات گولیگان برای هکرها می تواند کمک کننده باشد.

کلاه برداری از شرکت های بازاریابی نرم افزار

شالوف می گوید در این مورد، این مدل کسب درآمد شامل کلاه برداری از شرکت های بازاریابی مانند Mobvista، Apsee، Startapp و AdMob (متعلق به گوگل) است، به طوری که هکرها برای چیزی که آن را تلاش موفقیت آمیز و قانونی خود برای افزایش محبوبیت نرم افزارهای خاص موبایل عنوان می کنند، از این شرکت ها درخواست پول می کنند. (گزارش های مصرف کنندگان به این شرکت های بازاریابی دیجیتال رسیده است اما هیچ پاسخی دریافت نکرده اند.)

واقعیت این است که افزایش فعالیت توسط هکرهایی انجام می شود که کنترل گوشی های آلوده را به دست می گیرند و به بدون اطلاع کاربر چندین و حتی صدها نرم افزار را بر روی این گوشی ها دانلود و اجرا می کنند.

استیون کوهن، مدیر ارشد Linux در شرکت هولدینگ تبادل تبلیغات دیجیتالSovrn واقع در کلورادو می گوید،” این دانلودها رایگان هستند و کاری که شما سعی دارید انجام دهید نشان دادن پویایی و فعالیت به سرمایه گذاران نرم افزارها است. شما می توانید ۵۰ هزار دلار به هکرها پرداخت کنید و سپس تعداد دانلود کافی برای قرار گرفتن در صفحه برتر فروشگاه نرم افزار را بدست می آورید.”

این بدین معناست که مالک گوشی هدف اولیه نبوده است، اما هکرها از او به عنوان یک واسط ناآگاه برای فریب دادن شرکت های تبلیغاتی که برای افزایش ترافیک نرم افزارها پول پرداخت می کنند استفاده می کنند.

طبق گفته شالوف، حملات گولیگان یک نسخه خودکار از یک کلاه برداری بسیار بزرگ تر است که میلیاردها دلار در سال بر بازار نرم افزار تاثیر می گذارد. این حملات محیط های وسیع دانلود دیجیتال مانند ویتنام را شامل می شود، جایی که در آن، بنا به گزارش های رسیده، صدها کارگر به طور مداوم با گوشی ها و سیم کارت های خود در حال دانلود، اجرا و اظهار نظر درباره نرم افزارها هستند تا بدین طریق به طور مصنوعی ترافیک و شلوغی نرم افزارهای مورد نظر خود را در فروشگاه هایی مانند Google Play Store افزایش دهند.

سوء استفاده هایی مانند گولیگان به طور بالقوه می توانند به خلافکاران اجازه دهند تا از طریق حذف عامل انسانی مقیاس و میزان کلاه برداری خود را افزایش دهند. گوشی های آلوده نه تنها بدون اجازه کاربر – و اغلب بدون اطلاع او — نرم افزارها را دانلود و اجرا می کنند، بلکه حتی در فروشگاه های نرم افزار درباره این نرم افزارها اظهار نظر نیز می کنند. از بین نظراتی که توسط شرکت CheckPoint شناسایی شده می توان به مواردی مانند: ” این نرم افزار خیلی خوب گوشی من را پاک سازی می کند” و یا ” این نرم افزار بسیار خوبی است” اشاره کرد.

هک کردن حساب های کاربری گوگل

گولیگان بخشی از یک رشته حملات بزرگ تر بود که گوگل آن را ” Ghost Push” می نامد، به طوری که گوشی های اندورید ۴ و ۵ و حساب هاب کاربری گوگل را در معرض خطر قرار می داد. قربانیان از همه جا بی خبر نرم افزارهای ظاهراً قانونی مانند Stopwatch و WiFi Enhancer را دانلود می کردند، این نرم افزارها دارای بدافزاری بودند که کنترل گوشی آنها را بدست می گرفت. گوگل گزارش کرد که حدود ۱٫۳ میلیون گوشی ممکن است تحت تاثیر این بدافزار قرار گرفته باشند، و روزانه تعداد ۱۳ هزار گوشی جدید نیز توسط آن آلوده می شوند.

طرح کلی گولیگان دارای برخی مشکلات بود که درآمد هکرها را محدود می کرد. یکی از آنها وجود انبوهی از نرم افزارهای متعدد روی گوشی بود – که برخی مواقع به صدها مورد روی یک گوشی می رسید – که با هشدار دادن به کاربر به سرعت گوشی هدف قرار گرفته را مسدود می کردند.

کوهن می گوید، ” اگر هکرها گوشی شما را بدون استفاده رها کنند، به نوعی می توان گفت سرمایه گذاری خود را نابود کرده اند.”

اما یک نسخه کمی پیچیده تر این بدافزار می تواند به صورت مخفیانه عمل کند، به طوری که نرم افزارهای اندکی را به آرامی در پس زمینه اجرا کند بدون این که کاربر مشکوک شود.

موضوع مهم تر این است که این نفوذ اطلاعاتی می تواند حاکی از یک موج جدید از حملات پیچیده با هدف اولیه گوشی های هوشمند باشد. اگرچه هدف اول هکرها کامپیوترهای شخصی و سرورهای شرکت های بزرگ است، اما این موضوع می تواند در طولانی مدت تغییر کند.

کوهن با توضیح این که تعداد گوشی ها در جهان بسیار زیاد است و بسیاری از کاربران گوشی ها حتی ابتدایی ترین اقدامات امنیتی را نیز انجام نمی دهند، عقیده دارد، ” این قضیه در حال بدتر شدن است. گوشی ها بسترهای جذاب تری در مقایسه با کامپیوترهای شخصی هستند.”

هکرهای گولیگان تقریباً به صورت نادانسته مشکل آسیب پذیری حساب های کاربری گوگل را اثبات کردند، که این مسئله مهم تر از آسیب پذیری گوشی ها است.

به نظر می رسد هکرها به این دلیل به حساب های کاربری گوگل قربانیان دسترسی پیدا می کنند تا خلاص شدن دستگاه ها از این بدافزار را دشوارتر کنند.

با فلش کردن مجدد گوشی آلوده می توان کاملاً بر کولیگان غلبه کرد، البته این کار یک فرآیند دشوار است که حتماً باید توسط نمایندگی یا یک متخصص ماهر انجام شود. اگر کاربر صرفاً گوشی خود را به تنظیمات کارخانه باز گرداند و در مرحله بعد وارد حساب کاربری گوگل شود، گوشی مجدداً آلوده خواهد شد و این اتفاق بعد از سه هفته از اعلام عمومی حمله گولیگان همچنان روی می دهد.

طبق گزارش آدریان لودویک، مهندس امنیت ارشد اندروید گوگل، به غیر از دانلود های غیر قانونی نرم افزارها، هیچ فعالیت متقلبانه ای در حساب های آلوده مشاهده نشده است.

او در پستی در گوگل پلاس می نویسد، ” انگیزه حملات Ghost Push تبلیغ و ترویج نرم افزارها است و نه دزدی اطلاعات.”

اما این می تواند تغییر کند و انتظار می رود دسترسی به اطلاعات حساب کاربران با هدف سوء استفاده مرحله بعدی اقدامات مجرمانه باشد. وقتی هکرها به اطلاعات حساب کاربری گوگل دسترسی داشته باشند می توانند از آن برای انجام اقداماتی مانند تغییر رمزهای عبور حساب های بانکی یا موسسات مالی استفاده کنند.

و این می تواند به معنای یک دردسر جدی برای کاربران باشد.