عامل بزرگترین حملات مجازی اخیر شناسایی شد

باتنت جدیدی متشکل از ۲۵۰ هزار دستگاه آلوده به بدافزار، از طریق روترهای میکروتیک، مسبب بزرگترین حملات DDOS اخیر در دنیا و ایران است و کاربران تجهیزات میکروتیک لازم است جهت پیشگیری از وقوع حملات احتمالی این نوع باتنت در آینده، هرچه سریعتر نسبت به انجام دستورالعملهای امنیتی اقدام کنند.

بارها اتفاق افتاده که برخی از وبسایتها بر اثر حملات منع سرویس توزیعشده (DDOS) از دسترس خارج شوند. حملات دیداس به نحوی رخ میدهد که فرد مهاجم که قصد حمله به سرویسی را دارد، ترافیک بسیاری را که عمدتاً حاوی تقاضای کاذب است، روی یک سایت یا سرور میفرستد و باعث میشود آن سرویسدهنده دیگر نتواند جواب دهد و از کار بیفتد و یا از دسترس خارج شود.

در حالی که حملات دیداس خدمات را برای شرکتهای بزرگ و افراد بهطور یکسان مختل میکند، ISPها در مقابل حملات با چالشهای بیشتری روبهرو میشوند تا ترافیکهای غیر قابل کشف و غیرطبیعی را مهار کنند. به گفته محققان حملات دیداس بدون سروصدا کار میکنند. محققان افزایش حملات دیداس را به همهگیری ویروس کرونا نسبت میدهند، زیرا مصرفکنندگان به خدمات آنلاین وابسته میشوند و کار از خانه به عنوان یک امر عادی جدید در جهت تلاش برای جلوگیری از شیوع این بیماری است.

به این دلیل که کار کردن از راه دور تبدیل به یک استاندارد جدید شده است و استفاده اینترنت خانگی در این ایام بیشتر شده، اقدامات امنیتی مناسب برای کاهش این حملات برای ISPها یک امر مهم است. حملات دیداس، چه از طریق ورودی و چه از طریق خروجیها، تهدیدی برای این استاندارد کار جدید است که هیچ یک از کاربران خانگی قادر نخواهند بود بهطور مؤثر از آن جلوگیری و آن را شناسایی کنند. به همین دلیل ISPها برای حفظ کیفیت اتصال به شبکه خود باید از اقدامات محافظتی استفاده کنند.

استفاده از آسیبپذیری قدیمی روترهای میکروتیک برای انجام حملات گسترده DDOS

باتنت جدید Meris متشکل از ۲۵۰ هزار دستگاه آلوده به بدافزار، مسبب بزرگترین حملات DDOS اخیر در دنیا و از طریق روترهای میکروتیک بوده است. حملات هفته گذشته این باتنت، رکورد بزرگترین حملات حجمی DDOS را شکست. بنابر اطلاعیه شرکت میکروتیک که مرکز ماهر (مدیریت امداد و هماهنگی رخدادهای رایانهای) به آن اشاره کرده، این مساله با استفاده از آسیبپذیری روترهای قدیمی میکروتیک مربوط به سال ۲۰۱۸ بوده است.

از آنجاییکه تعدادی از آدرسهای IP مورد سوءاستفاده در این حمله متعلق به کشور ایران است، کلیه کاربران تجهیزات میکروتیک جهت پیشگیری از وقوع حملات احتمالی این نوع باتنت در آینده، باید هرچه سریعتر نسبت به انجام دستورالعملهای امنیتی اقدام کنند. دستگاه میکروتیک خود را بهطور منظم بهروز کرده و بهروز نگه دارید؛ دسترسی به دستگاه از طریق اینترنت را محدود کنید، بهطوریکه امکان دسترسی به دستگاه بهطور عمومی از طریق اینترنت وجود نداشته باشد؛ اگر نیاز به دسترسی از راه دور به دستگاه دارید فقط از طریق سرویسهای VPN امن مانند IPsec این امکان را فراهم کنید.

همچنین لازم است از رمز عبور قوی استفاده کنید و آن را مرتباً تغییر دهید؛ تصور نکنید که شبکه محلی (local) یک شبکه امن است، چراکه اگر روتر شما توسط رمز عبور محافظت نشود و یا رمز عبور ضعیفی داشته باشد، بدافزار قادر است به شبکه محلی شما هم نفوذ کند. همچنین پیکربندی سسیتمعامل روتر (RouterOS) را برای یافتن تنظیمات ناشناخته بررسی کنید.

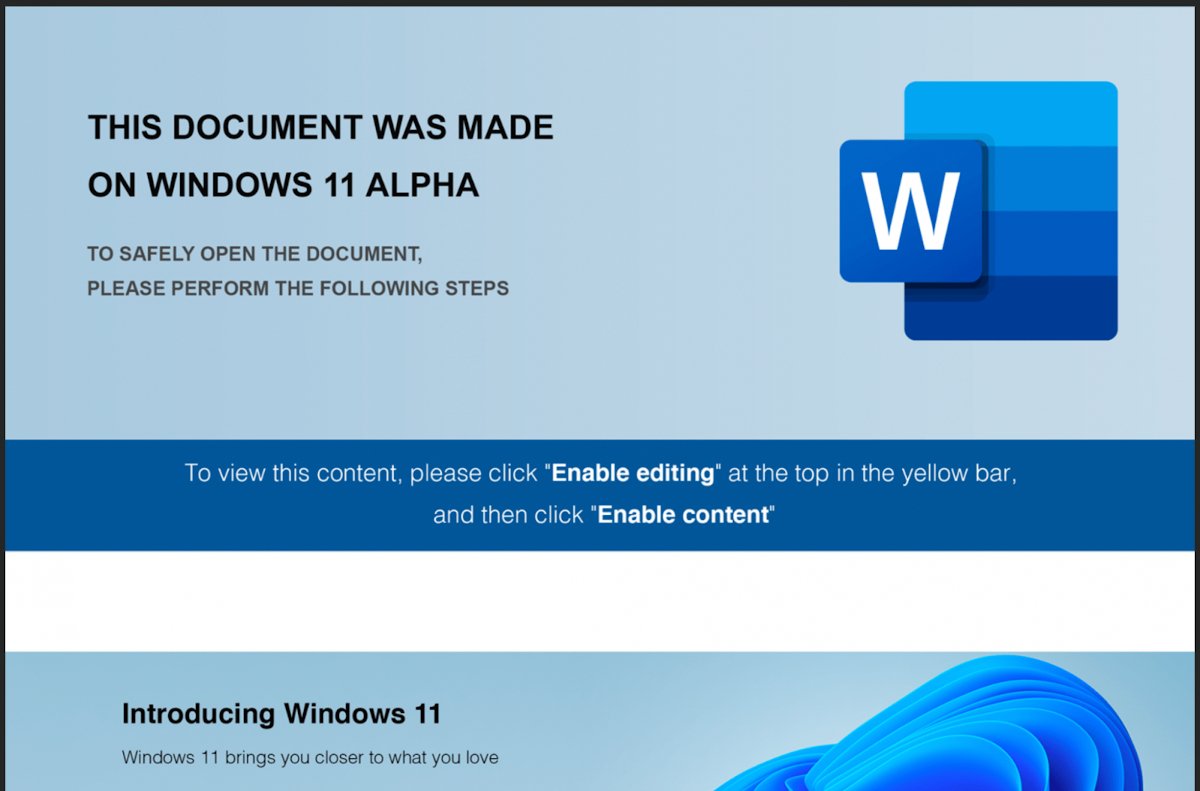

بدافزاری وجود دارد که سعی میکند دستگاه میکروتیک را از طریق رایانهی ویندوزی موجود در شبکه داخلی شما مجدداً پیکربندی کند؛ به همین دلیل بسیار مهم است که دستگاههای خود را با رمز عبور قوی محافظت کنید تا از حملات dictionary و نفوذ بدافزار جلوگیری شود. همچنین این بدافزار سعی میکند با بهرهبرداری از آسیبپذیریهای موجود در نسخههای مختلف دستگاه به آن نفوذ کند (بهعنوانمثال آسیبپذیری CVE-2018-14847 که مدتها است وصله شده)؛ به همین دلیل بهروز کردن دستگاه میکروتیک به آخرین نسخه و ارتقای نسخهی آن به صورت منظم اکیداً توصیه میشود.