HTTPS احتمالا بهصورت پیشفرض به نوار آدرس مرورگر کروم اضافه خواهد شد

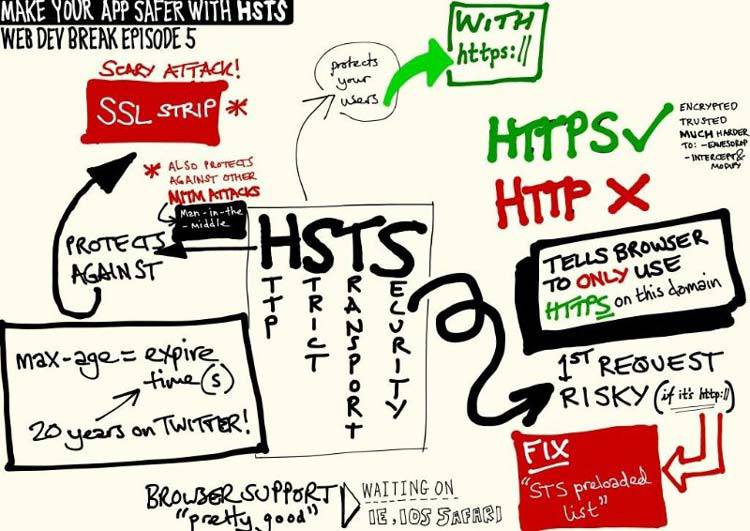

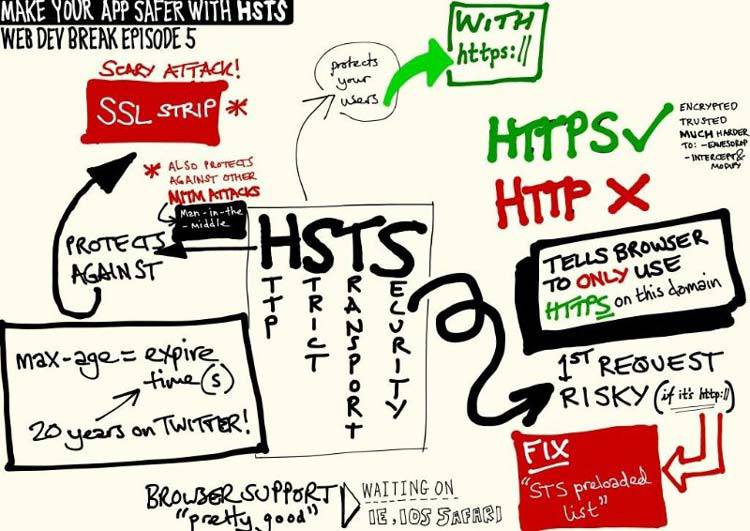

اگر شما مالک یک وبسایت باشید احتمالا گواهینامه SSL را فعال کردهاید و قفل امنیتی سبز رنگ ایمن بودن وبسایتتان، در هنگام بارگذاری بر بالای مرورگر خودنمایی میکند. با این حال ممکن است شما فراموش کرده باشید تا قابلیت امنیتی انتقال مستحکم HTTP (HTTP Strict Transport Security) را نیز به کار بگیرید. این ویژگی به HSTS مشهور است. اما به زبان سادهتر HSTS چیست و چطور میتواند به افزایش ضریب ایمنی وبسایت شما کمک نماید؟ برای یافتن پاسخ تا انتها همراه ما باشید.

HTTPS چیست؟

در ابتدا لازم است در مورد HTTPS یا همان پروتکل امن انتقال ابرمتن بیشتر بدانید. این پروتکل نسخه ایمن HTTP محسوب میشود. رمزگذاری در آن با استفاده از برقراری پروتکل امنیتی لایه انتقال که به SSL مشهور است، انجام و به همراه یک گواهی SSL مورد تایید قرار میگیرد. بنابراین زمانی که شما از یک سایت HTTPS استفاده میکنید، اطلاعات رد و بدل شده بین شما و وبسایت، رمزگذاری میشود. این کار کمک میکند تا از شما در مقابل سرقت اطلاعات که با شیوه موسوم به حمله مرد میانی یا MITM رخ میدهد، محافظت گردد. لایه حفاظتی اضافی نیز این قابلیت امنیتی را بهبود میبخشد تا شهرت وبسایت شما دچار خدشه نگردد!

در واقع اضافه کردن یک گواهی SSL بسیار ساده است و بسیاری از شرکتهای خدمات میزبانی وب به صورت رایگان به شما آن را ارایه میدهند. با این حال پروتکل HTTPS نیز دارای برخی نقایص است که HSTS میتواند به حل این کاستیها کمک نماید.

HSTS چیست؟

خیلی ساده HSTS یک واکنش یا پاسخ اولیه است که به مرورگر اطلاع میدهد پروتکل امن HTTPS فعال بوده و امکان دسترسی به وبسایت تنها از طریق این پروتکل امن امکانپذیر است. این فرمان سبب میگردد مرورگر شما تنها از طریق نسخه مجهز به پروتکل HTTPS به وبسایت مورد نظر و دیگر بخشهای آن متصل گردد.

اما اهمیت این فرمان به مرورگر، زمانی بیش آشکار میشود که شما گواهینامه SSL را نیز برای وبسایت خود تهیه کرده و پروتکل HTTPS را فعال کردهاید ولی به طور اتفاقی هنوز وبسایت شما از طریق پروتکل ناامن HTTP در دسترس باشد و کاربران بتوانند از آن آدرس وارد سایت شوند. این واقعه بسیار شایع است و حتی اگر شما تنظیمات را به صورتی تغییر دهید که به دایرکت دائمی 301 منتقل شود، باز هم مشکل پابرجا خواهد بود. بنابراین در اینجاست که HSTS وارد عمل شده و در صورت وجود نسخه امن HTTPS، مرورگر را ملزم به استفاده از آن مینماید.

تدوین اطلاعات و قوانین HSTS کمی با مشکل روبهرو بود و به طول انجامید به همین دلیل گوگل پیگیری استفاده همگانی از آن را در سال 2016 رها کرد، بدین سبب است که اغلب افراد و مدیران وبسایتها از وجود آن بیاطلاع هستند. با این حال باید بدانید که فعال نمودن HSTS سبب جلوگیری از حملات به پروتکل SSL و ربوده شدن کوکیها میشود. این دو مشکل از مهمترین نقاط ضعف و پاشنه آشیل وبسایتهایی است که قابلیت SSL خود را فعال نمودهاند ولی فاقد قابلیت HSTS هستند. به علاوه، افزون بر بالارفتن ضریب ایمنی، وجود HSTS با حذف یکی از مراحل پردازش بارگیری وبسایت، سبب افزایش سرعت بالا آمدن سایت خواهد شد!

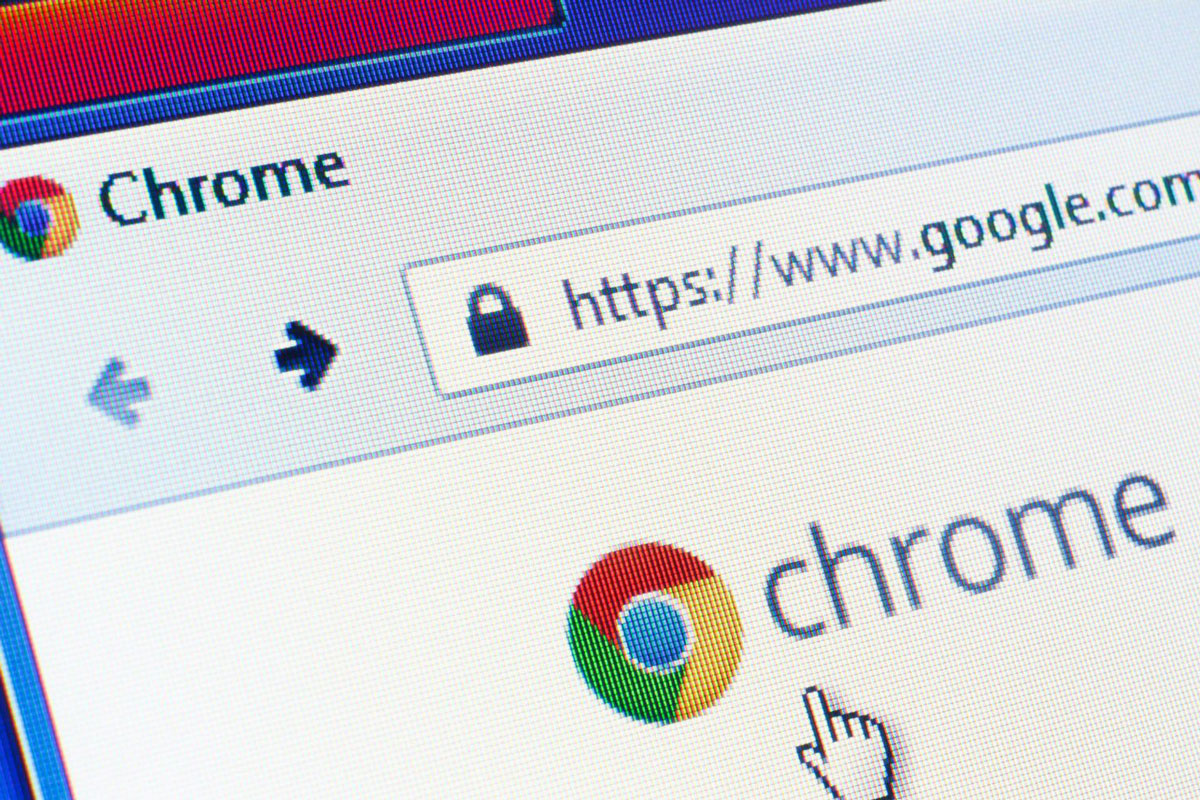

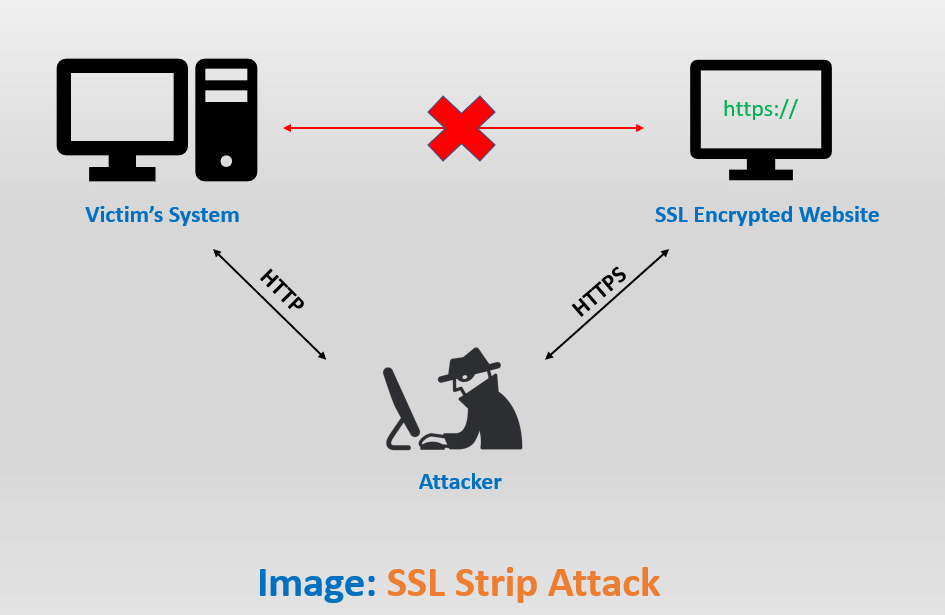

انهدام SSL یا SSL Stripping چیست؟

اگر چه پروتکل HTTPS نسبت به HTTP یک پیشرفت عظیم بود ولی در هر حال این پروتکل امن نیز در مقابل هک شدن رویینتن نیست و هکرها میتوانند بر آن هم غلبه نمایند. بیدفاع شدن و انهدام SSL توسط یک حمله MITM، در وبسایتهایی که از فرایند ریدایرکت برای فرستادن کاربران از HTTP به نسخه HTTPS وبسایت استفاده میبرند، بسیار رایج است! ریدایرکت دائمی (301) و موقت (302) اساسا به این شکل کار میکند:

ولی با استفاده از تاکتیک انهدام SSL، هکر میتواند از فرصت بدست آمده در بین مرحله 3 و 4 برای مسدود کردن فرمان دایرکت و متوقف کردن مرورگر به منظور بارگذاری نسخه امن HTTPS وبسایت استفاده نماید. در این شرایط همچنان به یک نسخه بدون رمزگذاری و ناامن دسترسی دارید و به سادگی تمام اطلاعات شما قابل سرقت خواهد بود. هکر حتی میتواند شما را به وبسایتی کاملا مشابه با سایت مورد نظر هدایت کرده و تمامی اطلاعاتی که شما وارد میکنید (از جمله شماره حساب بانکی و رمز اینترنتی آن و …) را بدست آورد بدون آنکه شما متوجه ناامن بودن سایت جعلی شوید!

البته گوگل قدمهایی برداشته است تا مرورگر کروم بتواند جلوی برخی از این ریدایرکتهای ناامن و تقلبی را بگیرد. با این حال مطمئنترین راه فعال کردن و استفاده از قابلیت HSTS برای تمام وبسایتهای مهم و حتی شخصی خودتان است.

چگونه HSTS میتواند جلوی انهدام SSL را بگیرد؟

فعال کردن HSTS مرورگر را مجبور میکند نسخه ایمن یک وبسایت را بارگیری نماید و هرگونه ریدایرکت و تماس دیگری را برای باز کردن اتصال HTTP نادیده بگیرد و مشکل آسیبپذیری فرایند ریدایرکت را که با هدایت کدهای 301 و 302 وجود دارد، برطرف کند. با این حال نکته ناخوشایند ماجرا در استفاده از HSTS این است که مرورگر مورد استفاده کاربر، باید حداقل یکبار قبل از به کارگیری همیشگی از این ویژگی، واکنش و فرمان HSTS را دیده باشد. این بدین معناست که حداقل یکبار باید وبسایت فرایند ریدایرکت HTTP به HTTPS را انجام دهد!

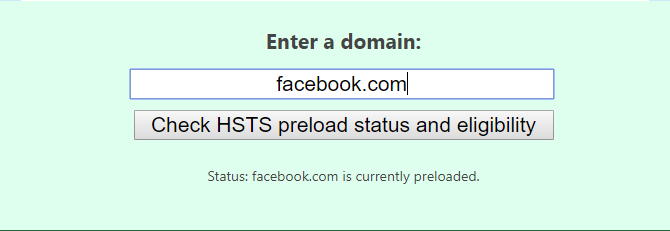

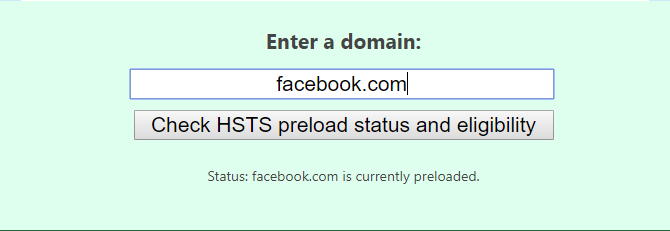

به همین علت حتی در وبسایتهای مجهز به HSTS نیز برای بار اولین این آسیبپذیری وجود دارد. برای مقابله با این تهدید بالقوه، مرورگر کروم لیستی از وبسایتهایی که دارای HSTS فعال هستند را در اختیار دارد و پیش از بارگذاری نسبت به اعمال این مورد اقدام مینماید. به علاوه کاربران حرفهای که دارای دانش فنی کافی در این زمینه هستند نیز خودشان میتوانند وبسایتهای مجهز به HSTS فعال را به این لیست بیافزایند.

این وبسایتهای افزوده شده در بهروزرسانیهای آینده کروم به صورت هاردکد به مرورگر افزوده خواهند شد. بدین صورت کاربران میتوانند اطمینان حاصل نمایند در نسخههای آتی کروم نیز لیست وبسایتهایی HSTS فعال، نیز بهروزرسانی میگردد و مرورگر امن باقی خواهد ماند. به علاوه باید خاطرنشان کرد که دیگر مرورگرها مانند فایرفاکس، سافاری، اپرا و اینترنت اکسپلورر نیز دارای لیستهای پیشبارگذاری HSTS هستند اما با استفاده از اطلاعات لیست تهیه شده توسط کروم، که در آدرس hstspreload.org در دسترس قرار دارد.

چگونه HSTS را بر روی وبسایت فعال کنیم؟

برای فعال کردن قابلیت HSTS در ابتدا شما باید دارای یک گواهینامه SSL معتبر باشید. اگر بدون آن شما HSTS را فعال نمایید، وبسایتتان از دسترس همه بازدیدکنندگان خارج خواهد شد. پس پیش از انجام هر کاری ابتدا نسبت به دارا بودن HTTPS برای وبسایت و تمام سابدامینهای آن اطمینان حاصل کنید. فعال کردن HSTS بسیار ساده است. شما تنها کاری که باید انجام دهید افزودن یک هدر به فایل .htaccess سایتتان است. هدری که شما باید به آن بیافزاید به شرح زیر است:

Strict-Transport-Security: max-age=31536000; includeSubDomains

این هدر یک کوکی با حداکثر تاریخ دسترسی یکساله به سایت و سابدامینهای آن اضافه خواهد کرد. هنگامی که یک مرورگر قصد اتصال به وبسایت را داشته باشد حداقل تا یک سال نمیتواند از نسخه ناامن HTTP به صورت ناخواسته، استفاده نماید. اطمینان حاصل کنید که تمام سابدامینها نیز تحت گواهینامه SSL هستند و سپس قابلیت HSTS را فعال کنید. دقت کنید اگر این کار را انجام ندهید بعد از ویرایش و ذخیره فایل .htaccess دیگر آنها در دسترس نخواهند بود!

در وبسایتهایی که گزینه includeSubDomains در آنها وجود ندارد یا فعال نشده است، مستعد نشت اطلاعات و دسترسی به حریم شخصی کاربران از طریق دستکاری شدن و سرقت کوکیها از سابدامینها هستند. ولی با فعال بودن includeSubDomains دیگر حملات مرتبط به کوکیها امکانپذیر نخواهد بود.

پیشنهاد میشود پیش از افزودن یکساله قابلیت HSTS به وبسایت، در ابتدا این حالت را به مدت 5 دقیقه فعال نمایید و مورد تست قرار دهید. برای این کار کافی است همانند کد پایین، عدد max-age را برابر 300 قرار دهید. حتی گوگل توصیه میکند در ابتدا حدود یک هفته تا یک ماه به صورت آزمایشی این کار را انجام داده و میزان ترافیک و عملکرد وبسایت را مورد بررسی قرار دهید. سپس به طور طولانی مدت اقدام به برقراری قابلیت HSTS نمایید. برای انجام این کار میتوانید از کدهای زیر استفاده نمایید.

برای پنج دقیقه: Strict-Transport-Security: max-age=300; includeSubDomains

برای یک هفته: Strict-Transport-Security: max-age=604800; includeSubDomains

برای یک ماه: Strict-Transport-Security: max-age=2592000; includeSubDomains

ساخت لیست پیشبارگذاری HSTS

در حال حاضر با کلیات قابلیت HSTS آشنا شدهاید و فواید و اهمیت استفاده از آن در وبسایتها را میدانید و همینطور بار نقطه ضعف و راهحل مقابله با آن آشنا شدهاید. ایمن نگه داشتن کاربران وبسایت یکی از کلیدیترین و مهمترین نکات مربوط به مدیریت وبسایت است. در این بین بعد از فعال نمودن HSTS، قرارگیری در لیست پیشبارگذاری وبسایتهای HSTS فعال مرورگر کروم و دیگر مرورگرها بسیار حایز اهمیت است. ولی برای این منظور وبسایت شما باید واجد شرایط زیر باشد:

اگر میخواهید وبسایت خود را به لیست پیشبارگذاری HSTS اضافه کنید، مطمئن شوید که آیتمهای مورد نیاز برای پیشبارگذاری را فراهم کردهاید. گزینه Preload نشان میدهد که شما میخواهید وبسایتتان به لیست پیشبارگذاری HSTS کروم افزوده شود. هدر واکنش و پاسخ نیز باید به صورت زیر نوشته شود:

Strict-Transport-Security: max-age=63072000; includeSubDomains; preload

به علاوه توصیه میکنیم که وبسایت خود را بعد از انجام این کار به وبسایت hstspreload.org نیز معرفی نمایید. ملزومات این اقدام نیز بسیار ساده است و به حفاظت از کاربران و بازدیدکنندگان وبسایت شما کمک شایانی مینماید. این نکته را نیز فراموش نکنید به صورت بالقوه این کار سبب بهبود رتبهبندی وبسایت شما در موتور جستجو خواهد شد.

نوشته HSTS چیست؟ آیا HTTPS میتواند جلوی هکرها را بگیرد؟ اولین بار در وبسایت فناوری پدیدار شد.

اگر شما مالک یک وبسایت باشید احتمالا گواهینامه SSL را فعال کردهاید و قفل امنیتی سبز رنگ ایمن بودن وبسایتتان، در هنگام بارگذاری بر بالای مرورگر خودنمایی میکند. با این حال ممکن است شما فراموش کرده باشید تا قابلیت امنیتی انتقال مستحکم HTTP (HTTP Strict Transport Security) را نیز به کار بگیرید. این ویژگی به HSTS مشهور است. اما به زبان سادهتر HSTS چیست و چطور میتواند به افزایش ضریب ایمنی وبسایت شما کمک نماید؟ برای یافتن پاسخ تا انتها همراه ما باشید.

HTTPS چیست؟

در ابتدا لازم است در مورد HTTPS یا همان پروتکل امن انتقال ابرمتن بیشتر بدانید. این پروتکل نسخه ایمن HTTP محسوب میشود. رمزگذاری در آن با استفاده از برقراری پروتکل امنیتی لایه انتقال که به SSL مشهور است، انجام و به همراه یک گواهی SSL مورد تایید قرار میگیرد. بنابراین زمانی که شما از یک سایت HTTPS استفاده میکنید، اطلاعات رد و بدل شده بین شما و وبسایت، رمزگذاری میشود. این کار کمک میکند تا از شما در مقابل سرقت اطلاعات که با شیوه موسوم به حمله مرد میانی یا MITM رخ میدهد، محافظت گردد. لایه حفاظتی اضافی نیز این قابلیت امنیتی را بهبود میبخشد تا شهرت وبسایت شما دچار خدشه نگردد!

در واقع اضافه کردن یک گواهی SSL بسیار ساده است و بسیاری از شرکتهای خدمات میزبانی وب به صورت رایگان به شما آن را ارایه میدهند. با این حال پروتکل HTTPS نیز دارای برخی نقایص است که HSTS میتواند به حل این کاستیها کمک نماید.

HSTS چیست؟

خیلی ساده HSTS یک واکنش یا پاسخ اولیه است که به مرورگر اطلاع میدهد پروتکل امن HTTPS فعال بوده و امکان دسترسی به وبسایت تنها از طریق این پروتکل امن امکانپذیر است. این فرمان سبب میگردد مرورگر شما تنها از طریق نسخه مجهز به پروتکل HTTPS به وبسایت مورد نظر و دیگر بخشهای آن متصل گردد.

اما اهمیت این فرمان به مرورگر، زمانی بیش آشکار میشود که شما گواهینامه SSL را نیز برای وبسایت خود تهیه کرده و پروتکل HTTPS را فعال کردهاید ولی به طور اتفاقی هنوز وبسایت شما از طریق پروتکل ناامن HTTP در دسترس باشد و کاربران بتوانند از آن آدرس وارد سایت شوند. این واقعه بسیار شایع است و حتی اگر شما تنظیمات را به صورتی تغییر دهید که به دایرکت دائمی 301 منتقل شود، باز هم مشکل پابرجا خواهد بود. بنابراین در اینجاست که HSTS وارد عمل شده و در صورت وجود نسخه امن HTTPS، مرورگر را ملزم به استفاده از آن مینماید.

تدوین اطلاعات و قوانین HSTS کمی با مشکل روبهرو بود و به طول انجامید به همین دلیل گوگل پیگیری استفاده همگانی از آن را در سال 2016 رها کرد، بدین سبب است که اغلب افراد و مدیران وبسایتها از وجود آن بیاطلاع هستند. با این حال باید بدانید که فعال نمودن HSTS سبب جلوگیری از حملات به پروتکل SSL و ربوده شدن کوکیها میشود. این دو مشکل از مهمترین نقاط ضعف و پاشنه آشیل وبسایتهایی است که قابلیت SSL خود را فعال نمودهاند ولی فاقد قابلیت HSTS هستند. به علاوه، افزون بر بالارفتن ضریب ایمنی، وجود HSTS با حذف یکی از مراحل پردازش بارگیری وبسایت، سبب افزایش سرعت بالا آمدن سایت خواهد شد!

انهدام SSL یا SSL Stripping چیست؟

اگر چه پروتکل HTTPS نسبت به HTTP یک پیشرفت عظیم بود ولی در هر حال این پروتکل امن نیز در مقابل هک شدن رویینتن نیست و هکرها میتوانند بر آن هم غلبه نمایند. بیدفاع شدن و انهدام SSL توسط یک حمله MITM، در وبسایتهایی که از فرایند ریدایرکت برای فرستادن کاربران از HTTP به نسخه HTTPS وبسایت استفاده میبرند، بسیار رایج است! ریدایرکت دائمی (301) و موقت (302) اساسا به این شکل کار میکند:

ولی با استفاده از تاکتیک انهدام SSL، هکر میتواند از فرصت بدست آمده در بین مرحله 3 و 4 برای مسدود کردن فرمان دایرکت و متوقف کردن مرورگر به منظور بارگذاری نسخه امن HTTPS وبسایت استفاده نماید. در این شرایط همچنان به یک نسخه بدون رمزگذاری و ناامن دسترسی دارید و به سادگی تمام اطلاعات شما قابل سرقت خواهد بود. هکر حتی میتواند شما را به وبسایتی کاملا مشابه با سایت مورد نظر هدایت کرده و تمامی اطلاعاتی که شما وارد میکنید (از جمله شماره حساب بانکی و رمز اینترنتی آن و …) را بدست آورد بدون آنکه شما متوجه ناامن بودن سایت جعلی شوید!

البته گوگل قدمهایی برداشته است تا مرورگر کروم بتواند جلوی برخی از این ریدایرکتهای ناامن و تقلبی را بگیرد. با این حال مطمئنترین راه فعال کردن و استفاده از قابلیت HSTS برای تمام وبسایتهای مهم و حتی شخصی خودتان است.

چگونه HSTS میتواند جلوی انهدام SSL را بگیرد؟

فعال کردن HSTS مرورگر را مجبور میکند نسخه ایمن یک وبسایت را بارگیری نماید و هرگونه ریدایرکت و تماس دیگری را برای باز کردن اتصال HTTP نادیده بگیرد و مشکل آسیبپذیری فرایند ریدایرکت را که با هدایت کدهای 301 و 302 وجود دارد، برطرف کند. با این حال نکته ناخوشایند ماجرا در استفاده از HSTS این است که مرورگر مورد استفاده کاربر، باید حداقل یکبار قبل از به کارگیری همیشگی از این ویژگی، واکنش و فرمان HSTS را دیده باشد. این بدین معناست که حداقل یکبار باید وبسایت فرایند ریدایرکت HTTP به HTTPS را انجام دهد!

به همین علت حتی در وبسایتهای مجهز به HSTS نیز برای بار اولین این آسیبپذیری وجود دارد. برای مقابله با این تهدید بالقوه، مرورگر کروم لیستی از وبسایتهایی که دارای HSTS فعال هستند را در اختیار دارد و پیش از بارگذاری نسبت به اعمال این مورد اقدام مینماید. به علاوه کاربران حرفهای که دارای دانش فنی کافی در این زمینه هستند نیز خودشان میتوانند وبسایتهای مجهز به HSTS فعال را به این لیست بیافزایند.

این وبسایتهای افزوده شده در بهروزرسانیهای آینده کروم به صورت هاردکد به مرورگر افزوده خواهند شد. بدین صورت کاربران میتوانند اطمینان حاصل نمایند در نسخههای آتی کروم نیز لیست وبسایتهایی HSTS فعال، نیز بهروزرسانی میگردد و مرورگر امن باقی خواهد ماند. به علاوه باید خاطرنشان کرد که دیگر مرورگرها مانند فایرفاکس، سافاری، اپرا و اینترنت اکسپلورر نیز دارای لیستهای پیشبارگذاری HSTS هستند اما با استفاده از اطلاعات لیست تهیه شده توسط کروم، که در آدرس hstspreload.org در دسترس قرار دارد.

چگونه HSTS را بر روی وبسایت فعال کنیم؟

برای فعال کردن قابلیت HSTS در ابتدا شما باید دارای یک گواهینامه SSL معتبر باشید. اگر بدون آن شما HSTS را فعال نمایید، وبسایتتان از دسترس همه بازدیدکنندگان خارج خواهد شد. پس پیش از انجام هر کاری ابتدا نسبت به دارا بودن HTTPS برای وبسایت و تمام سابدامینهای آن اطمینان حاصل کنید. فعال کردن HSTS بسیار ساده است. شما تنها کاری که باید انجام دهید افزودن یک هدر به فایل .htaccess سایتتان است. هدری که شما باید به آن بیافزاید به شرح زیر است:

Strict-Transport-Security: max-age=31536000; includeSubDomains

این هدر یک کوکی با حداکثر تاریخ دسترسی یکساله به سایت و سابدامینهای آن اضافه خواهد کرد. هنگامی که یک مرورگر قصد اتصال به وبسایت را داشته باشد حداقل تا یک سال نمیتواند از نسخه ناامن HTTP به صورت ناخواسته، استفاده نماید. اطمینان حاصل کنید که تمام سابدامینها نیز تحت گواهینامه SSL هستند و سپس قابلیت HSTS را فعال کنید. دقت کنید اگر این کار را انجام ندهید بعد از ویرایش و ذخیره فایل .htaccess دیگر آنها در دسترس نخواهند بود!

در وبسایتهایی که گزینه includeSubDomains در آنها وجود ندارد یا فعال نشده است، مستعد نشت اطلاعات و دسترسی به حریم شخصی کاربران از طریق دستکاری شدن و سرقت کوکیها از سابدامینها هستند. ولی با فعال بودن includeSubDomains دیگر حملات مرتبط به کوکیها امکانپذیر نخواهد بود.

پیشنهاد میشود پیش از افزودن یکساله قابلیت HSTS به وبسایت، در ابتدا این حالت را به مدت 5 دقیقه فعال نمایید و مورد تست قرار دهید. برای این کار کافی است همانند کد پایین، عدد max-age را برابر 300 قرار دهید. حتی گوگل توصیه میکند در ابتدا حدود یک هفته تا یک ماه به صورت آزمایشی این کار را انجام داده و میزان ترافیک و عملکرد وبسایت را مورد بررسی قرار دهید. سپس به طور طولانی مدت اقدام به برقراری قابلیت HSTS نمایید. برای انجام این کار میتوانید از کدهای زیر استفاده نمایید.

برای پنج دقیقه: Strict-Transport-Security: max-age=300; includeSubDomains

برای یک هفته: Strict-Transport-Security: max-age=604800; includeSubDomains

برای یک ماه: Strict-Transport-Security: max-age=2592000; includeSubDomains

ساخت لیست پیشبارگذاری HSTS

در حال حاضر با کلیات قابلیت HSTS آشنا شدهاید و فواید و اهمیت استفاده از آن در وبسایتها را میدانید و همینطور بار نقطه ضعف و راهحل مقابله با آن آشنا شدهاید. ایمن نگه داشتن کاربران وبسایت یکی از کلیدیترین و مهمترین نکات مربوط به مدیریت وبسایت است. در این بین بعد از فعال نمودن HSTS، قرارگیری در لیست پیشبارگذاری وبسایتهای HSTS فعال مرورگر کروم و دیگر مرورگرها بسیار حایز اهمیت است. ولی برای این منظور وبسایت شما باید واجد شرایط زیر باشد:

اگر میخواهید وبسایت خود را به لیست پیشبارگذاری HSTS اضافه کنید، مطمئن شوید که آیتمهای مورد نیاز برای پیشبارگذاری را فراهم کردهاید. گزینه Preload نشان میدهد که شما میخواهید وبسایتتان به لیست پیشبارگذاری HSTS کروم افزوده شود. هدر واکنش و پاسخ نیز باید به صورت زیر نوشته شود:

Strict-Transport-Security: max-age=63072000; includeSubDomains; preload

به علاوه توصیه میکنیم که وبسایت خود را بعد از انجام این کار به وبسایت hstspreload.org نیز معرفی نمایید. ملزومات این اقدام نیز بسیار ساده است و به حفاظت از کاربران و بازدیدکنندگان وبسایت شما کمک شایانی مینماید. این نکته را نیز فراموش نکنید به صورت بالقوه این کار سبب بهبود رتبهبندی وبسایت شما در موتور جستجو خواهد شد.

نوشته HSTS چیست؟ آیا HTTPS میتواند جلوی هکرها را بگیرد؟ اولین بار در وبسایت فناوری پدیدار شد.

احتمالا تا حالا با ورود به برخی از وبسایتها شاهد یک آیکون قفل در نوار آدرس مرورگر خود بودهاید که نشانگر پروتکل ارتباطی HTTPS بین مرورگر شما و سایت مورد نظر است. این پروتکل در گذشته بیشتر در وبسایتهای امنیتی و فروشگاههای آنلاین استفاده میشد اما امروزه دنیای وب به سمت جایگزین کردن این پروتکل به جای پروتکل HTTP پیش میرود.

HTTPS یا پروتکل امن انتقال ابرمتن در حقیقت نسخه ایمن HTTP است. به طور کلی مرورگر از طریق یکی از این دو پروتکل با وبسایتهای مورد نظر ارتباط برقرار میکند.

زمانی که از طریق HTTP به یک وبسایت متصل میشوید، مرورگر به دنبال یافتن آدرس IP معادل وبسایت مورد نظر شما میگردد و پس از یافتن آن به سایت مربوطه متصل خواهد شد. در طول مدت زمانی که شما با سایت مورد نظر در ارتباط هستید تمام دادهها بدون هیچ گونه رمزنگاری ارسال میشوند و به همین دلیل این اطلاعات به راحتی قابل دسترسی خواهد بود. به عنوان مثال فردی که قصد بدست آوردن اطلاعات محرمانه شما را دارد، میتواند از طریق اتصال به شبکه وایفای شخصیتان به این اطلاعات دسترسی داشته باشد. این اطلاعات شامل سایتهایی که فرد بازدید کرده و همچنین دادههای ارسالی و دریافتی کاربر بین وبسایتهای مختلف خواهد بود.

اما مشکل به همین مورد ختم نمیشود، بلکه مساله مهمتر این است که هنگام استفاده از پروتکل HTTP هیچ راهی برای تضمین اینکه به سایت مورد نظر هدایت خواهید شد، وجود ندارد. به عبارت دیگر ممکن است در حالی که گمان میکنید به سایت بانک مورد نظر خود هدایت شدهاید، به یک وبسایت کلاهبرداری هدایت شوید!

این مشکلات به دلیل عدم رمزگذاری دادهها در ارتباطات مبتنی بر HTTP مشاهده میشود، با این حال در ارتباطات مبتنی بر HTTPS رمزگذاری دادهها صورت میپذیرد و دادههای ارسالی غیرقابل شنود خواهند بود.

هنگامی که از طریق HTTPS به وبسایت مورد نظر متصل میشوید، مرورگرتان به بررسی صحت و اصالت گواهی ایمنی صادر شده برای سایت مربوطه میپردازد. بدین ترتیب میتوانید با دیدن آدرس “” در نوار آدرس مرورگرتان از اینکه به سایت مورد نظر خود (نه یک سایت جعلی) هدایت شدهاید، اطمینان حاصل کنید. در حقیقت شرکتی که گواهی ایمنی را برای وبسایت مورد نظر صادر کرده، کاربران سایت را در مقابل مسائل امنیتی تضمین میکند. اگرچه در برخی مواقع امکان وجود مشکلاتی در این پروتکل نیز گزارش شده اما به طور کلی HTTPS امنیت بیشتری نسبت به HTTP دارد.

هنگامی که کاربر از طریق ارتباط HTTPS اقدام به ارسال اطلاعات میکند، هیچکس قادر به شنود این اطلاعات نخواهد بود و به همین دلیل این پروتکل برای انجام عملیات بانکی آنلاین و خریدهای اینترنتی بسیار ایمن است. با این حال پروتکل انتقال امن ابرمتن در بسیاری از وبسایتهای معمولی نیز برای حفظ حریم شخصی کاربران بکار گرفته میشود. به عنوان مثال موتور جستجوی گوگل از این پروتکل برای ارتباط کاربران بهره میگیرد و بدین ترتیب هیچکس (البته بجز گوگل!) از تاریخچه جستجوی کاربران مطلع نخواهد شد. این موضوع در مورد بسیاری از وبسایتهای دیگر از جمله ویکیپدیا نیز صادق است.

در حالی که پروتکل امن انتقال ابرمتن یا همان HTTPS از ابتدا برای حفظ اطلاعات مهمی چون رمزعبور، اطلاعات کارتهای اعتباری و سایر دادههای حیاتی کاربران مورد استفاده قرار میگرفت اما امروزه دنیای وب به طور کلی به سمت استفاده از این پروتکل در حال حرکت است و همانطور که اشاره شد در بسیاری از وبسایتهای عادی نیز از این شیوه برای برقراری ارتباط کاربران با وبسایت موردنظر بهره گرفته میشود.

در کشور آمریکا، شرکت های ارایه دهنده خدمات اینترنت قادر بوده تا به تمامی اطلاعات مربوط به تاریخچه وبگردی کاربران دسترسی داشته و از طریق فروش این اطلاعات به شرکتهای تبلیغاتی کسب درآمد کنند. با حرکت دنیای وب به سمت استفاده از HTTPS، این شرکتها دیگر قادر به مشاهده این اطلاعات نخواهند بود و از این طریق حریم شخصی کاربران نیز مورد توجه بیشتری قرار خواهد گرفت.

بدون شک زمانی که در مورد رمزگذاری اطلاعات در بستر وب صحبت میشود، نمیتوان از کنار نام ادوارد اسنودن، کارمند سابق سازمان اطلاعات مرکزی آمریکا به راحتی عبور کرد. وی در سال ۲۰۱۳ اسنادی را ارایه نمود که نشان از جاسوسی دولت آمریکا از کاربران اینترنت در سراسر جهان میداد. به عبارت دیگر دولت آمریکا به تاریخچه صفحات مشاهده شده توسط کاربران اینترنت در اقصی نقاط دنیا دسترسی داشت. این امر بسیاری از شرکتهای فعال در عرصه تکنولوژی را ترغیب به پنهان کردن اطلاعات سری و حیاتیشان نمود. بدین ترتیب با بکارگیری پروتکل HTTPS در دنیای وب، دولتها برای دسترسی به اطلاحات شخصی کاربران باید تلاش و وقت بیشتری صرف کنند.

اگر هنگام بازدید یک وبسایت، نوار آدرس مرورگرتان با https آغاز شده بود و همچنین یک آیکون قفل در ابتدای نوار آدرس مشاهده کردید، پس پروتکل ارتباطی وبسایت مورد نظر از نوع https است.

اگرچه ممکن است در مرورگرهای مختلف این قضیه کمی متفاوت باشد اما در اکثر مرورگرها آیکون قفل و https در نوار آدرس مشترک است. با این حال در برخی از مرورگرها به صورت پیشفرض https در ابتدای نوار آدرس مشاهده نمیشود که در صورت کلیک درون نوار آدرس، نمایش داده خواهد شد.

توجه داشته باشید که همواره هنگام استفاده از سایتهای بانکی و پرداخت آنلاین از وجود پروتکل ارتباطی HTTPS اطمینان حاصل کرده و همچنین آدرس سایت موردنظر خود را با آدرس مشاهده شده در نوار آدرس مرورگر مطابقت دهید تا از سوء استفادههای احتمالی افراد سودجو در امان بمانید.

نوشته پروتکل HTTPS چیست و چرا باید از آن استفاده کرد؟! اولین بار در پدیدار شد.

ممکن است شما هم شنیده باشید؛ مردم شما را ترغیب می کنند که وب سایت خود را به رمزنگاری امنیتی HTTPS تغییر دهید. آن ها با استناد به اعلان گوگل شما را ترغیب می کنند. گوگل اعلام کرده است، یکی از نشانه هایی که در رتبه بندی استفاده می کند، HTTPS است. اگر آن را استفاده نکنید، شکست خواهید خورد و این بدان معنی است که رنکینگ شما ضربه خواهد خورد. به معنای دیگر، ترافیک سایت شما کاهش خواهد یافت و کسب و کار شما هم افت خواهد کرد.

اما محصولی که می تواند برای هر سال، حدود ۱۰۰ دلار هزینه داشته باشد واقعا تا این اندازه تفاوت ایجاد می کند؟ و اگر چنین است، چگونه می توان HTTP را مستقیما به رمزنگاری امنیتی HTTPS تغییر داد؟ اگر کمی صبور باشید و این مقاله را تا انتها بخوانید. ما پاسخ این پرسش را که تفاوت HTTP و رمزنگاری امنیتی HTTPS در چیست و چرا باید به آن توجه شود را مفصل برای شما خواهیم گفت.

باید واقع بین باشیم که تا همین اواخر سیستم رمزنگاری امنیتی HTTPS فقط برای سایت های تجارت الکترونیک و برای صفحه های پرداخت آنان استفاده می شد. اما این بحث می تواند گیج کننده باشد و سوالی که بسیاری از صاحبان کسب و کار با آن مواجه هستند، این است که آیا ارزش دارد که رمز نگاری امنیتی سایت خود را از HTTP به HTTPS تغییر دهیم یا نه؟

اجازه دهید در ادامه به اثبات این موضوع بپردازیم. اما اول از همه، HTTPS واقعا چیست؟

HTTP مخفف HyperText Transfer Protocol یا به فارسی پروتکل انتقال فرا متنی است. این پروتکل است که ارتباط بین سیستمهای مختلف را امکان پذیر کرده است. اغلب از پروتکل HTTPS برای انتقال داده از یک وب سرور به یک مرورگر وب برای مشاهده صفحه های وب استفاده می شود.

مشکل این است که در پروتکل HTTP (توجه: در پایان کلمه S وجود ندارد)، داده رمزنگاری شده نیست و اشخاص ثالث می توانند ارتباط را قطع کرده و داده را در حال رد و بدل شدن بین دو سیستم جمع آوری کنند.

اما میتوان با استفاده از یک نسخه امن که HTTPS نامیده می شود که حرف S اضافه شده به آخر کلمه مخفف امن است، ارتباط را امن کرد.

این مستلزم استفاده از یک گواهی SSL است – SSL مخفف لایه امن سوکت ها یا secure sockets layer است- گواهی SSL بین یک وب سرور و یک مرورگر وب، یک ارتباط رمزنگاری شده امن ایجاد می کند.

بدون رمزنگاری امنیتی HTTPS رد و بدل شدن دادهها ، ناامن است. این امر به ویژه برای سایت هایی که داده حساس در اتصال رد و بدل می کنند بسیار مهم است، مانند سایت های تجارت الکترونیک که پرداخت های آنلاین را می پذیرند و یا ورود به بخش هایی که کاربران ملزم به وارد کردن اطلاعات شخصی و معتبر خودشان هستند؛ این سایت ها حتما باید به امنیت اتصال خود توجه کنند و با برقراری ارتباط امن از سرقت اطلاعات مهم و عواقب آن پیشگیری نمایند.

اگر شما با برنامه نویسی سرور وب سایت آشنا هستید، پس سوئیچ کردن به HTTPS در عمل نسبتا آسان است. مراحل سوئیچ به شرح زیر است:

۱- یک گواهی SSL و یک آی پی اختصاصی از شرکت وب هاستیگ خریداری کنید.

۲- نصب و پیکربندی گواهی SSL.

۳- یک نسخهی پشتیبان کامل از سایت خود بگیرید تا در صورت نیاز آن را به حالت اولیه برگردانید.

۴- پیکربندی هر کدام از لینکهای داخلی سایت شما ا از http به https.

۵- بروزرسانی هر کدام از کتابخانههای کد مانند جاوا اسکریپت، آژاکس و هر کدام از پلاگین های شخصثالث.

۶- هدایت هر کدام از لینک های خروجی مثل لیست دایرکتوری ها برای کنترل به HTTPS.

۷- بروزرسانی برنامه های کاربردی htaccess مانند وب سرور آپاچی، لایتاسپید، پیکربندی NGinx و نیز توابع مدیریت سرویس های اینترنتی (مثل وب سرور ویندوز) برای هدایت ترافیک HTTP به HTTPS .

۸- اگر شما از شبکهی تحویل محتوا (CDN) استفاده میکنید، تنظیمات SSL شبکه تحویل محتوای خود را بروزرسانی کنید.

۹- پیادهسازی هدایت خطای ۳۰۱ بر اساس صفحه به صفحه.

۱۰- بروزرسانی همه لینک ها با استفاده از ابزارهای اتوماسیون بازاریابی مثل لینک های ایمیل.

۱۱- بروزرسانی همه صفحات اصلی و لینکهای جستجوی پرداخت.

۱۲- ثبت سایت HTTPS در کنسول جستجوی گوگل و نیز سرویس گوگل Analytics .

مراحل یک و دو که در بالا بیان شد مربوط به نصب گواهی SSL هستند که نسبتا ساده است و شرکت میزبان وب شما هم می تواند برای تغییر پروتکل به شما کمک کند.

هم چنین در نظر داشته باشید که برای وب سایت های کوچک، انجام این کار نسبتا ساده خواهد بود؛ زیرا لازم نیست بسیاری از مراحل بالا را اعمال کنید. به عنوان مثال، کتابخانه های کد و یا CDN در سایت های کوچک استفاده نمی شوند. به هر حال، برای وب سایت های بزرگ تر انجام این کار بدیهی نبوده و سخت است و باید توسط یک وب مستر با تجربه مدیریت شود.

تا زمانی که به مرحله آخر رسیدید، تنها تصمیم شما این است که آیا شما می خواهید از یک گواهی SSL استفاده کنید که در نوار مرورگر یک نشان امن سبز داشته باشید یا خیر؟ این نوع SSL ها اغلب به فرمی از تایید هویت نیاز دارند که آن ها از قبل صادر شده اند. این یکی از دلایلی است که آن ها هزینه های بیشتری دارند. علاوه بر این تفاوت، هیچ تفاوتی بین گواهی های SSL نیست و همگی تحت قاعده اصلی کار می کنند. تنها آن گواهی هایی که نشان سبز را در مرورگر دارند اندکی گران تر هستند ولی عملکرد اصلی یکسان است.

اگر به لحاظ فنی ماهر نیستید، احتمالا برای انجام مراحل بالا، شما به کمک نیاز خواهید داشت.

گفتن این نکته خالی از لطف نیست که برای وب سایت های کوچکی که از ۵۰ صفحه کمتر هستند، این فرآیند زمان زیادی نخواهد گرفت. اما برای وب سایتهای بزرگ تر، بروزرسانی همه لینکها و هدایت صفحات باید توسط توسعه دهنده با تجربه انجام شود.

به عبارت ساده، محکم ترین دلیل برای سوئیچ کردن به رمزنگاری امنیتی HTTPS این است که موجب امن تر شدن وب سایت شما می شود.

مطمئنا محدودیتهایی در این مورد وجود دارد. رمزنگاری امنیتی HTTPS شبیه به یک فایروال اپلیکیشن وب نیست. این پروتکل نمی تواند از هک شدن وب سایت شما پیشگیری کند. هم چنین HTTPS نمی تواند ارسال و دریافت ایمیلهای فیشینگ (روشی برای هک) را متوقف کند.

اگر شما از یک سیستم مدیریت محتوا (CMS) مثل وردپرس استفاده می کنید یا وب سایت شما دارای صفحات ورود اطلاعات مهم یا هر نوع داده حساس دیگری است، پس نصب یک ورود امن (HTTPS Login) حداقل احتیاط ممکنی است که باید پیش بگیرید.

در واقع، رمزنگاری امنیتی HTTPS یک بهای پایه برای برقراری امنیت در حال حاضر است. این مورد یکی از حداقل کارهایی است که شما می توانید به بازدیدکنندگان سایت خود ارائه کنید.

گذشته از بحث امنیت، HTTPS موجب می شود اعتماد کاربران سایت شما بهبود یابد.

با توجه به تحقیقات انجام شده توسط GlobalSign ،بیش از ۸۰ درصد پاسخ دهندگان، دلیل آن که خرید آنلاین را رها کرده اند را عدم استفاده سایت از پروتکل HTTPS عنوان کردند.

این پروتکل برای بازرگانان تجارت الکترونیک خوب است اما آیا HTTPS اعتماد به کسبوکارهایی که پرداخت آنلاین ندارند را هم بهبود می دهد؟ شواهدی وجود دارد که استفاده از مهر امنیتی، بیش از ۴۰ درصد هدایت و بازدید این نوع سایت ها را بهبود دهد.

نه تنها بازدیدکنندگان سایت شما به امنیت سایت شما توجه دارند، بلکه برای گوگل نیز مهم است. امنیت به عنوان قلب کارهایی است که گوگل این روزها انجام میدهد. به همین دلیل است که این شرکت در فهرست فاکتورهای رتبه بندی، امنیت را نیز دارد و به آن بها می دهد.

بنابراین بزرگ ترین دلیل سوئیچ کردن به رمزنگاری امنیتی HTTPS این است که وب سایت خود را در آینده هم ثابت کنید. دیر یا زود شما یک حرکتی خواهید کرد و این سوییچ را ایجاد می کنید.

تحقیقات اخیر نشان داده است که برای وب سایت های B2B کوچک تر، جذب HTTPS کم است. دلایلی شامل عدم آگاهی از اهمیت رو به رشد SSL و یا احساس کردن پیچیده بودن سوئیچ کردن به HTTPS و به طور خاص تاثیر منفی بالقوه بر سئو موجب شده تا از SSL در سایت ها استفاده نشود.

سئو، یکی از مهم ترین ملاحظات است؛ خصوصا برای سایت هایی که دارای رتبه بندی خوبی هستند. اغلب آنان نگرانند که با استفاده از SSL رنک خوب خود را از دست داده و نتوانند آن را مجددا به دست آورند.

باید تاکید کنیم که در واقع تحقیقی که بر روی بیش از ۵۴۰ کسب و کار B2B انجام شده، نشان می دهد که در محدوده ۲ تا ۳ جذب سوییچ به HTTPS شدند. هر چند ارتباط قوی بین استفاده از SSL و به دست آوردن رنک بالاتر وجود نداشت.

عوامل دیگری مانند بهینهسازی صفحات، تعداد بازدیدهای ورودی گوگل، تعداد صفحات وب سایت و نیز تعداد بک لینک ها همگی بیشتر از استفاده از HTTPS بر رتبه بالای سایت موثر هستند.

به طور خلاصه، ما به این نتیجه رسیدیم که رمزنگاری امنیتی HTTPS به عنوان یک فاکتور برای رنکینگ سایت، در حال حاضر اهمیت کمی دارد.

برخی معتقدند که اگر سایت شما از HTTPS استفاده نکند هیچ ضربه قابل توجهی نخواهد دید و اگر به آن سوییچ نکند هیچ اثر منفی را در حال حاضر یا در آینده نزدیک تجربه نخواهد کرد.

به هر حال این یک هشدار شدید است. کوتاهی در سوییچ ممکن است با یک تغییر الگوریتم ناگهانی در موتور جستجوی گوگل یک سناریو بد به دنبال داشته باشد و آن هم این که یک شبه رتبه خوب شما فرو بریزد.

اطلاعیه گوگل درباره mobile friendliness این اطمینان را مجددا به شما می دهد که این اتفاق یک شبه نخواهد افتاد.

اگر شما با یک توسعه دهنده ماهر برای همه چیز و اسناد برنامه ریزی کنید بنابراین شما می توانید به سرعت این کار را انجام دهید زیرا این احتمال وجود دارد که گوگل یا یک اعلان، تاثیر استفاده از رمزنگاری امنیتی HTTPS را در رنکینگ به طور قابل ملاحظه ای بیشتر کند.

رمزنگاری امنیتی HTTPS ، یک ایده خوب به خصوص برای سایت های بزرگ تر است. همان طور که در بالا ذکر شد، تغییراتی برای سئو احتیاج است مثل بروزرسانی لینک های داخلی و مهم تر از آن بروز رسانی htaccess است که باید توسط یک شخص فنی انجام شود. اگر این کارها توسط توسعه دهنده ای غیرفنی و کم تجربه انجام شود می تواند به رتبه بندی شما ضربه وارد کند.

هم چنین در نظر داشته باشید، بعید است که بروزرسانی الگوریتم به صورت یک شبه و مخفیانه اتفاق بیفتد و سایت های فاقد HTTPS را جریمه کند. اما یک توسعه دهنده ماهر از شما تقاضا دارد که هزینه این کار را بپذیرید. اگر در حال حاضر برای سوییچ کردن به رمزنگاری امنیتی HTTPS برنامه ریزی کنید، اقدام محتاطانه ای است؛ صرف نظر از این که این تغییرات فوری ایجاد شود و یا دیرتر.

ارزش دارد که مجددا تکرار کنیم که اشتباه در سوییچ کردن و یا به تعویق انداختن آن اجتناب ناپذیر است.

HTTPS یک سطح پایه از امنیت را برای سایت شما ارائه می کند. این که شما به رمزنگاری امنیتی HTTPS سوییچ کنید یا نه یک تصمیم است. تنها بدانید رفته رفته این موضوع در الگوریتم های جستجو گوگل موثر خواهد بود.

برای کسب و کارهای کوچک سوییچ کردن به HTTPS نسبتا ساده است؛ اما برای سایت های بزرگ تر، از نظر سئو و نیاز به پرسنل فنی ماهر برای انجام تغییرات،سوییچ کردن به HTTPS پیچیده تر است.

به هر حال در این جهت شما اکنون آگاه شدید، استفاده از رمزنگاری امنیتی HTTPS رفته رفته عادی خواهد شد و شما باید دیر یا زود برای استفاده از آن برنامه ریزی کنید.

.

منبع: entrepreneur

نوشته تفاوت HTTP و رمزنگاری امنیتی HTTPS چیست و چرا باید به آن توجه کرد؟ اولین بار در تکرا - اخبار روز تکنولوژی پدیدار شد.

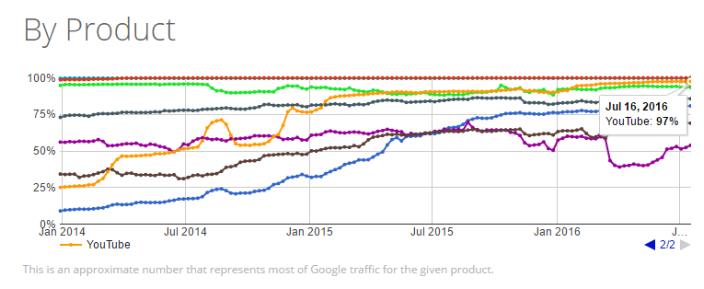

گوگل به تازگی اطلاعاتی را منتشر نموده است که درآن ادعا می کند توانسته امنیت اطلاعات کاربران خود را در اتصال بین سرورهای یوتیوب و گوشی کاربران تا ۹۷ درصد برساند.

یکی از سیاست های امنیتی کمپانی گوگل برای افزایش امنیت در اتصال کاربران به حساب های کاربری و سایر امکانات سایت های زیر شاخه گوگل، استفاده از پروتکل HTTPS می باشد. در ابتدای امسال گوگل با ارائه اسنادی اعلام نمود که توانسته است با محوریت استفاده از پروتکل HTTPS ارتباط بین کاربران خود و سرورهای گوگل را رمز گذاری نماید. طبق این گزارش در سرورهایی مانند گوگل درایو، جیمیل، نیوز و گوگل مپس با کمک پروتکل HTTPS امن سازی شده اند و حالا این شرکت اعلام نموده است که این پروتکل را بر روی سرور های یوتیوب و تقویم گوگل نیز پیاده سازی نموده است.

کمپانی گوگل مدعی است که در حال حاضر یوتیوب تا ۹۷ درصد و تقویم گوگل تا ۹۳ درصد از پروتکل فوق بهره می برند.

به دلیل حجم بالای اطلاعات و ارتباطات یوتیوب ایمن سازی آن نوعی چالش برای یوتیوب محسوب می گردد. به عقیده گوگل این ایمن سازی باعث بهبود یافتن تجربه استفاده از یوتیوب شده و با آزمایش های مختلف از دستگاه های متفاوت در این زمینه هیچ مشکلی وجود نداشته است.

در شرایط فعلی به سبب اتصال کاربران از دستگاه های متفاوت به حساب های کاربری خود این امکان وجود ندارد که گوگل بتواند امنیت سرور های خود را تا ۱۰۰ درصد برساند به همین سبب قصد دارد به مرور تمامی ارتباط های ناامن به یوتیوب را حذف نماید.