هکرها از نصبکنندههای جعلی ویندوز ۱۱ برای توزیع بدافزارها استفاده میکنند

طبق تحقیقات مشترک وبسایتهای PCMag و Motherboard، شرکت امنیتی Avast تاریخچه مرورگر کاربران خود را جمعآوری کرده و سپس این دادهها را به اشخاص ثالث میفروشد. این تنها جدیدترین نمونه از جمعآوری اطلاعات توسط یک آنتیویروس رایگان است. درهرحالت، آنتیویروسها نیز باید از طریقی به امرارمعاش بپردازند.

آیا از آنتیویروس Avast استفاده میکنید؟ بهطور پیشفرض، این شرکت تاریخچه مرورگر شما را از طریق شرکت تابعه Jumpshot گردآوری کرده و آن را به بازاریابها پیشنهاد میداد. شرکتهای خریدار نیز میتوانند جریان کامل کلیکهای آنلاین کاربران این آنتیویروس را مشاهده کنند. مایکل کان (Michael Kan) از وبسایت PCMag میگوید: “این دادهها به حدی جزئی بوده که میتوانند در مقیاس میلیثانیهای کلیکهای کاربران در فضای اینترنت را به اشخاص خریدار نشان دهند. درحالیکه دادههای جمعآوریشده به نام اشخاص، ایمیل و یا آدرس IP هیچ شخصی ربط داده نمیشوند، با این اوصاف، تاریخچه مرورگر هر کاربری به شناسه دستگاه (device ID) آن شخص متصل است. این رویه تا زمانی که کاربر آنتیویروس Avast را از دستگاه خود حذف نکند، همچنان ادامه دارد.”

Avast میگوید که این دادهها ناشناس باقی میمانند، اما وبسایتهای PCMag و Motherboard اعلام میدارند که توانستهاند از طریق این اطلاعات، کاربران حقیقی را ردیابی کنند. بهعنوانمثال: اگر شما بدانید که در تاریخی مشخص و در ثانیهای مشخص، کدام کاربر فروشگاه آمازون کدام محصول را خریداری کرده، آنگاه شما میتوانید کاربران حقیقی «ناشناس» را شناسایی کرده و سپس تاریخچه وبگردی آنها را نیز موردبررسی قرار دهید.

شرکت Avast اعلام کرده که شرکت تابعه Jumpshot را تعطیل میکند. این همان شرکتی است که دادههای مرورگر کاربران را به بازاریابها فروخته است.

اگر شما از تنظیمات پیشفرض آنتیویروس Avast استفاده میکنید، باید بدانید که دادههای مرورگر شما از طریق شرکت تابعه Jumpshot به بازاریابها فروخته میشوند. این اطلاعات از طریق افزونه مرورگری Avast جمعآوری نمیشوند. در عوض، این دادهها از طریق نسخه دسکتاپی این نرمافزار امنیتی گردآوری میشوند.

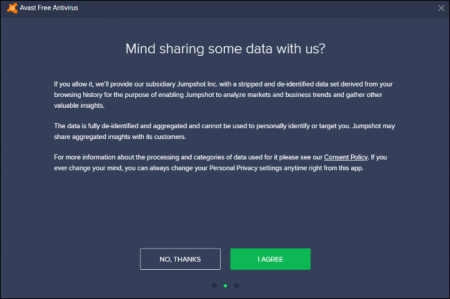

هنگامیکه شما آنتیویروس Avast را نصب میکنید، درخواستی را مشاهده خواهید کرد که از شما میپرسد آیا میخواهید دادههای خود را به اشتراک بگذارید؟ احتمالا اکثر کاربرانی که با این گزینه موافقت میکنند، از تمامی جنبههای این ماجرا آگاهی ندارند.

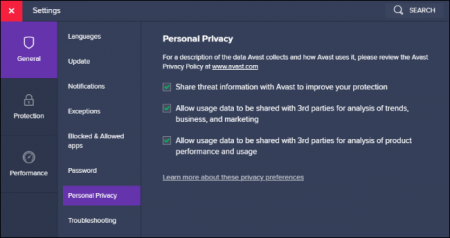

اگر آنتیویروس Avast را نصب کردهاید، میتوانید این اپلیکیشن را باز کرده و سپس به بخش menu > Settings > General > Personal Privacy بروید تا در آنجا بتوانید دادههایی را که جمعآوری و به اشتراک گذاشته میشوند، مدیریت کنید. در این قسمت باید گزینه Share threat information with Avast to improve your protection را غیرفعال کنید.

ما پیشنهاد میدهیم که این نرمافزار را حذف کنید، اما اگر تمایل دارید که همچنان از آن استفاده کنید، بهتر است که این گزینه را غیرفعال کنید.

نرمافزارهای امنیتی اکثرا افزونه مرورگر را نیز در خود جای میدهند تا اطلاعاتی جرئی را در رابطه با اهداف بازاریابی خود جمعآوری کنند. در مهرماه (اکتبر) سازنده Adblock Plus یعنی ولادیمیر پالانت (Wladimir Palant) راههایی را که افزونههای مختلف آنتیویروس Avast از طریق آنها اقدام به گردآوری و انتقال تاریخچه وبگردی کاربران میکنند، فهرستبندی کرد. افزونه مرورگر AVG نیز اقدامی مشابه را انجام میدهد. البته ازآنجاییکه چند سال پیش Avast این توسعهدهنده را نیز خریداری کرده، این موضوع چندان جای تعجب ندارد.

گوگل و موزیلا تا هنگامیکه شرکت Avast برخی از تغییرات را اعمال نکرده بود، همچنان به اعمال فشار و همچنین حذف این افزونهها از Chrome Web Store و وبسایت Mozilla Addons ادامه میدادند. این افزونهها باری دیگر در دسترس قرار گرفتهاند. دقیقا مشخص نیست که گردآوری دادهها تا چه حدی محدود شده، اما درهرصورت شرکت Avast نیز در زمینه سیاستهای حریم خصوصی خود شفافتر شده است.

درحالیکه گوگل و موزیلا میتوانند فشارهایی را بر اقدامات افزونههای مرورگر اعمال کنند، اما فعلا هیچ نهادی، جمعآوری دادههای نسخه دسکتاپی آنتیویروس Avast را منع نمیکند. این میتواند یکی از دلایل فعالیت این شرکت در زمینه گردآوری اطلاعات از طریق نسخه دسکتاپی این آنتیویروس باشد.

ما پیشنهاد میدهیم که افزونه مرورگر آنتیویروس خود را نصب نکنید، اما باید بدانید که فقط با این اقدام نمیتوانید از مشکلات حریم خصوصی رهایی یابید.

آنتیویروسهای رایگان نیز باید از طریقی هزینههای خود را جبران کنند. بنابراین جای تعجبی ندارد که اگر شرکتهایی مانند Avast اطلاعات کاربران خود را جمعآوری کرده و سپس از طریق آنها به امرارمعاش بپردازند.

در گذشته، Avast قابلیت خرید را نیز در خود گنجانده بود. این ویژگی در هنگام وبگردی، تبلیغات را به سایر صفحات وب اضافه میکرد. این شرکت دیگر چنین کاری را انجام نمیدهد. اما ظاهرا جمعآوری دادهها پایان نیافته است.

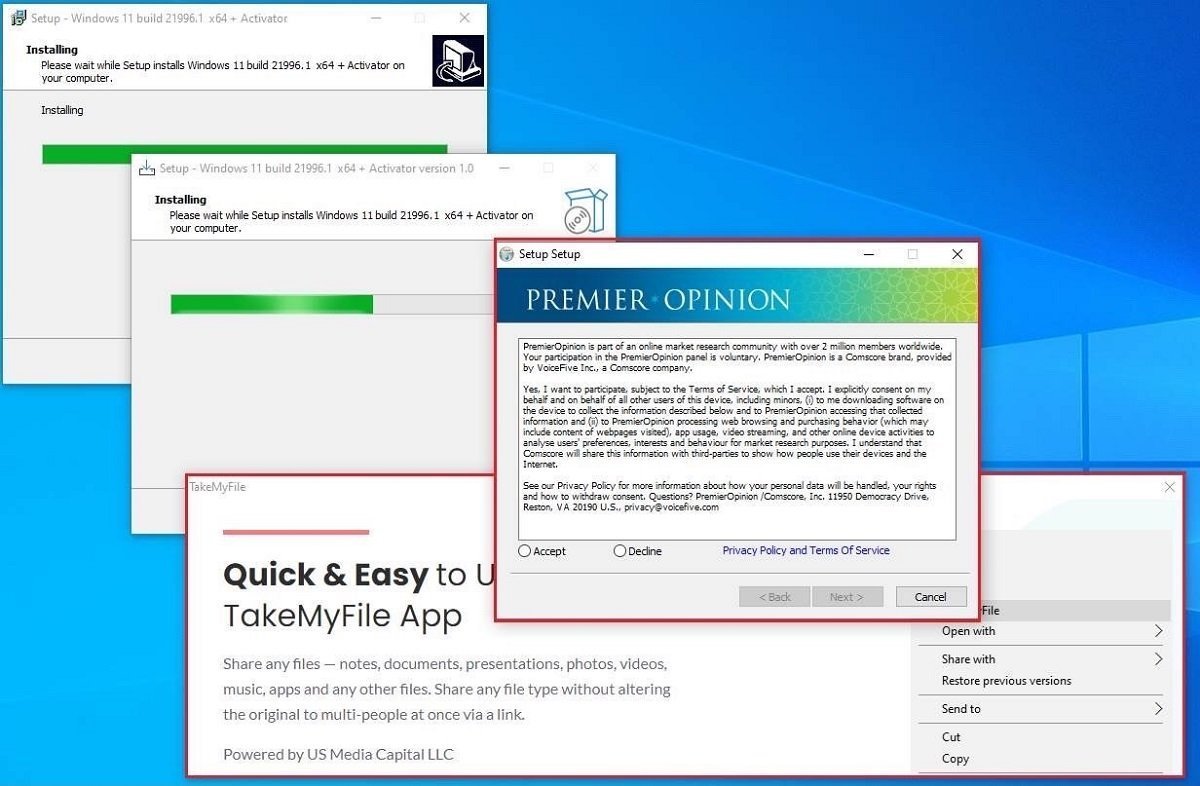

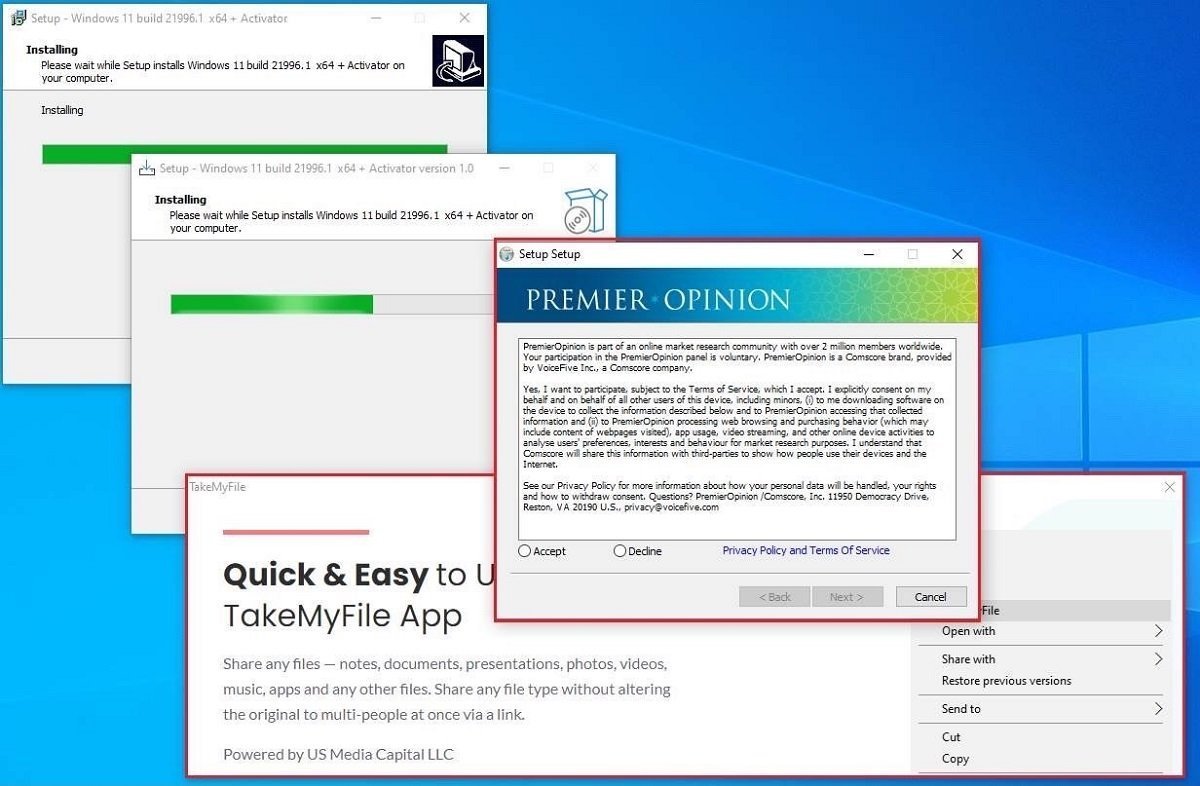

همانطور که تابهحال باید فهمیده باشد، آنتیویروسها رایگان، واقعا رایگان نیستند. بسیاری از شرکتهای امنیتی سعی دارند تا موتور جستوجوی پیشفرض شما را تغییر، صفحه خانگی مرورگر شما را تعویض و یا اینکه پیشنهاد نصب نرمافزارهای اضافی را در هنگام نصب، به شما ارائه دهند. امروزه به احتمال زیاد، بسیاری از آنتیویروسهای دیگر نیز به گردآوری و فروش اطلاعات شما میپردازند.

لزوما تمامی آنتیویروسهای رایگان، شما را ردیابی نمیکنند. برخی از آنتیویروسها در ابتدا یک دوره آزمایشی را پیشنهاد میدهند که در آن دادههای شما گردآوری و فروخته نمیشوند. در عوض، این شرکتها سعی میکنند تا نسخه پولی محصولات خود را به کاربران بفروشند.

بهعنوانمثال، ولادیمیر پالانت؛ کسی که گردآوری اطلاعات توسط افزونه آنتیویروسهای Avast و AVG را افشا کرد، در واکنش به یک اظهارنظر گفته بود که هنوز هیچ نشانهای مبنی بر اینکه آنتیویروس رایگان Kaspersky از کاربران خود جاسوسی میکند، به دست نیاورده است. بههرحال، در سال 2019 این شرکت نیز مشغول قرار دادن تشخیصدهندهای منحصربهفرد در ترافیک وبگردی بود که به کاربران این امکان را میداد تا بهصورت آنلاین شناسایی شوند.

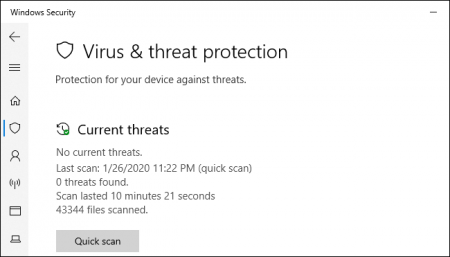

ما آنتیویروس Microsoft Windows Defender را که در خود ویندوز 10 قرار دادهشده، پیشنهاد میدهیم. این آنتیویروس از حذف ویروسهای رایانه شما هیچ هدف خاصی ندارد. این نرمافزار فعالیت وبگردی شما را ردیابی نمیکند. این اپلیکیشن سعی نمیکند تا نرمافزارهای اضافی را به شما بفروشد، هرچند که خود مایکروسافت نرمافزارهای امنیتی پیشرفتهتری را به کسبوکار پیشنهاد میدهد.

ما همچنین آنتیویروس Malwarebytes را نیز پیشنهاد میدهیم. این نرمافزار در زمینه شناسایی و حذف نرمافزارهای ناامن عملکردی عالی دارد. نسخه رایگان Malwarebytes در پسزمینه اجرا نمیشود، بلکه فقط جستوجوی دستی را به شما ارائه میدهد. این آنتیویروس بهجای ردیابی کاربران خود، از محل فروش اشتراکهای پریمیوم کسب درآمد میکند.

نوشته آیا آنتیویروسها از کاربران جاسوسی میکنند؟ اولین بار در اخبار تکنولوژی و فناوری پدیدار شد.