همایش امنیت سایبری صنعتی کسپرسکی 2019 شهریور امسال در شهر سوچیِ روسیه با محوریتِ معضلات امنیت سایبری صنعتی برگزار شد. در این کنفرانس از میان سایر موضوعات، به امنیت سیستمهای اتوماسیون در ساختمانها –نسخههای صنعتی خانهی هوشمند امروزی که خیلی هم رایج شدهاند- پرداخته شد.

به گزارش روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ معمولاً چنین سیستمی شامل حسگرها و هدایتگرهای مختلف برای مدیریت آسانسورها، تهویه، گرمایشی، روشنایی، برق، تأمین آب، نظارت ویدیویی، سیستمهای هشدار، سیستمهای اطفای حریق و غیره میشود. همچنین سرورهایی هم دارد که کارشان مدیریت هدایتگرها و نیز کامپیوترِ مهندسین و مسئولین توزیع امکانات است. چنین سیستمهای اتوماسیونی نه تنها در ساختمانهای اداری و مسکونی که در بیمارستانها، مراکز خرید، زندانها، تولیدات صنعتی، حمل و نقل عمومی و سایر اماکن (که محیط کاری یا مسکونی هستند) که نیاز به نظارت و مدیریت دارند نیز مورد استفاده قرار میگیرند. از همین رو تصمیم گرفتیم در این خبر چشماندازی از تهدیدهای پیرامون سیستمهای اتوماسیون-محورِ ساختمان را ترسیم کنیم تا ببینیم صاحبان آنها در شش ماه اول سال 2019 با چه بدافزارهایی روبرو شدند. پس با ما همراه شوید.

بدافزارها و سیستمهای هدف

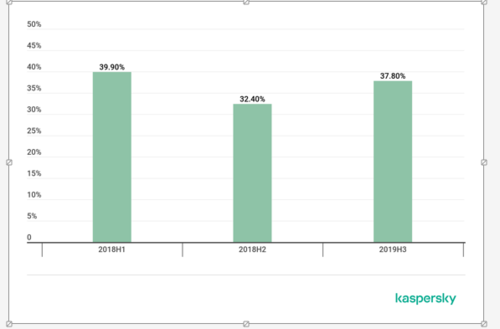

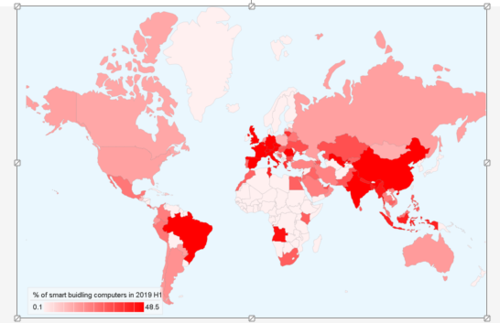

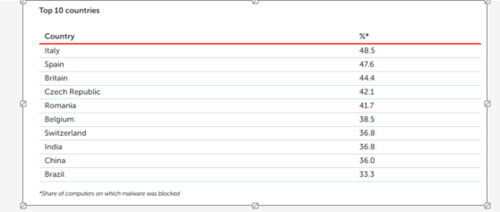

به نقل از خبرگزاری KSN، محصولات کسپرسکی در نیمهی اول سال 2019 موارد آلوده را روی 37.8 درصد کامپیوترهای سیستمهای اتوماسیونِ ساختمانمحور بلاک کردند (از یک نمونهی تصادفیِ بیش از 40 هزار منبع).

همینجا این نکته را هم بگوییم که اکثر تهدیدهای بلاکشده نه هدفدار بودند و نه مختصِ سیستمهای اتوماسیونِ ساختمانمحور. آنها اغلب بدافزارهایی معمولیاند که مرتباً روی شبکههای سازمانیای که هیچ ربطی به سیستمهای اتوماسیون ندارند پیدا میشوند. با این حال، این بدان معنا نیست که نباید چنین بدافزارهایی را جدی گرفت. نادیده گرفتن آنها عواقب مختلفی در پی دارد که در نهایت به طور قابلتوجهی دسترسی و انسجام سیستمهای اتوماسیون را تحت الشعاع قرار میدهد؛ از رمزگذاری فایل (شامل پایگاههای اطلاعاتی) گرفته تا محرومیتِ سرویس روی تجهیزات شبکهای و ایستگاههای کار. همهی اینها در نتیجهی ترافیک آلوده و اکسپلویتهای ناپایدار است.

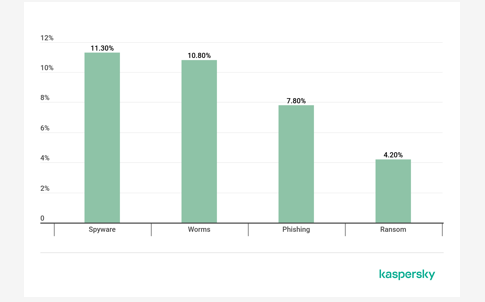

جاسوسافزارها و بکدرها (عاملین باتنت) هدفشان بسی بزرگتر است؛ چراکه میتوان از قابلیت سرقت اطلاعات احراز هویت و کنترل ریموتِ آنها برای طرحریزی و اجرای حملهای هدفدار به یک سیستم اتوماسیونِ ساختمانی استفاده نمود.

یک حملهی هدفدار چه خطراتی میتواند داشته باشد؟ نخست اینکه، کامپیوترهایی که کارشان نظارتِ سیستمهای اتوماسیون است از کار میافتند و به دنبال آن سیستمها نیز مختل میشوند؛ دلیلش هم این است که همهی آنها که تماماً خودمختار نیستند. نتیجهی کلی اینکه عملکرد ساختمان بهم میریزد: برق، آب و تهویه احتمالاً مثل قبل کار میکند اما شاید باز/بسته شدن دربها یا استفاده از آسانسور دچار مشکل شود. سیستم اطفای حریق نیز میتواند از کار بیافتد؛ مثلاً اینکه هشدار غلط بدهد یا بدتر اینکه وقتی آتشسوزی را حس میکند دیگر هشدار ندهد.

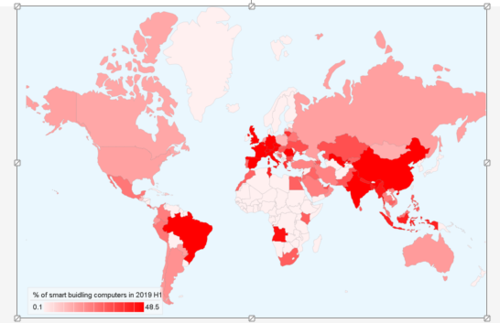

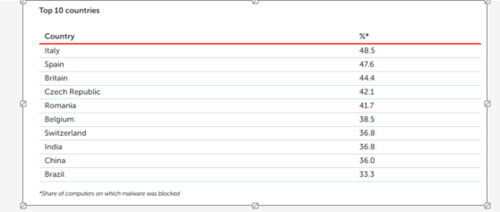

توزیع جغرافیاییِ تهدیدها

منابع تهدید برای سیستمهای ساختمانمحورِ اتوماسیون

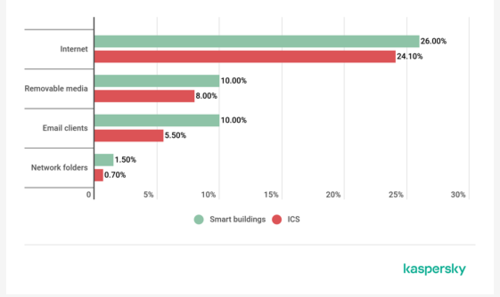

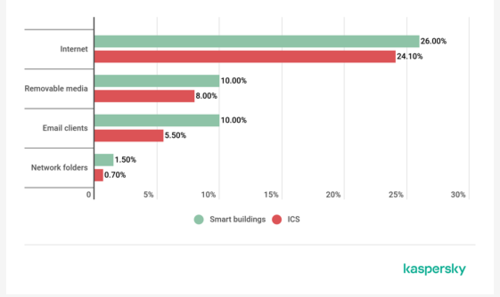

حین بررسی منابع تهدید برای سیستمهای ساختمانمحورِ اتوماسیون، تصمیم گرفتیم آنها را با آمار مشابه روی سیستمهای صنعتی (که مرتباً جمعآوری نموده و نشر میدهیم). نتایج بدستآمده:

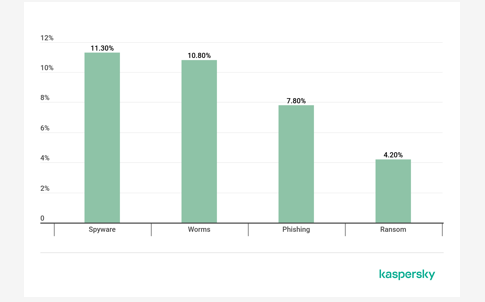

نمودار نشان میدهد در سیستمهای اتوماسیون ساختمانمحور سهم کامپیوترهای مورد حمله واقعشده به طور مداومی بیشتر از سیستمهای صنعتی است. با در نظر گرفتن این مورد، سهم کلیِ کامپیوترهای مورد حمله واقعشده -در همان بازهی زمانی- در سیستمهای صنعتی بیشتر بوده است (41.2 درصد). دلیلش هم این است که سیستمهای ساختمانمحور اتوماسیون بیشتر به سیستمهای بخش آیتی شباهت دارند- از طرفی آنها نسبت به سیستمهای بخش صنعتی بهتر محافظت میشوند پس درصد کلیِ پایینتر است؛ از طرفی دیگر هم محیط نرمافزاریِ attack surface بزرگتری دارند (یعنی بیشتر آنها به اینترنت دسترسی داشته و اغلب از ایمیل سازمانی و درایوهای پرتابل استفاده میکنند)؛ بنابراین هر کامپیوتری بیشتر در معرض خطر (از سوی منابع مختلف) است.

توجه داشته باشید که فقط شبکههای سیستمهای اتوماسیون در برخی ساختمانها (ایستگاهها، فرودگاهها، بیمارستانها و غیره) نیستند که این تهدیدها متوجهشان میشود. شبکههای توسعهدهندگان، تجمیعکنندگان و اپراتورهای چنین سیستمهایی که اغلب مجازند به تعداد زیادی موردِ مختلف دسترسی داشته باشند نیز در معرض حملات هدفدار و تصادفی هستند.

مجرمان سایبری بعد از دسترسی به کامپیوترهای داخل شبکه (از جانب تجمیعکننده/اپراتور)، میتوانند به طور تئوریک به بسیاری از موارد دسترسی ریموت پیدا کنند (به صورت همزمان). در عین حال، کانکشن ریموت به یک موردِ اتوماسیون (از جانب تجمیعکننده/اپراتور)، کانکشنی قابلاعتماد تلقی شده و اغلب بدوننظارت صورت میگیرد.

چشمانداز تهدید برای ساختمانهای هوشمند و طریقهی کاهش میزان آنها در همایشهای بعدی مورد بررسی قرار خواهد گرفت. نکتهی آخر تأکید روی اهمیت نظارت بر ارتباطات شبکهایست (هم داخل شبکهی سیستمهای اتوماسیون و هم پیرامون آن). حتی نظارت کمترین میزان نظارت نیز باز مشکلات و نقضهای فعلی را برملا خواهد کرد که پاک کردنشان میتواند به طور چشمگیری سطح امنیت موارد را افزایش دهد.