شناسایی دو باجافزار با هدف اخاذی از کاربران

با توجه به رشد چشمگیر در حوزه بدافزار در دنیای امروزی، باجافزارها نیز رشد قابل توجهی داشتند که RXX و Random Ransome دو نمونه از این باجافزارها هستند که با رمزگذاری دادهها، از کاربران درخواست وجه میکنند.

حملات باجافزاری (ransomware) این روزها رایج شده است و هیچ شرکتی نیز از این حملات مصون نیست. باجافزار نرمافزاری مخرب است که سیستم قربانیان را برای اخاذی پول از آنها قفلگذاری میکند. این حملات پروندههای شما را رمزگذاری میکند و دادههای گرانبهای شمارا برای اخذ باج، نگه میدارند. این کار با وسوسه کردن کاربران در دانلود یک پیوست یا باز کردن یک لینک انجام میشود. با دانلود پیوست، بدافزار را در دستگاه خود نصب میکنید.

زمانی که سیستم شما مورد حمله قرار میگیرد، میتواند یک وضعیت چالشی و خطرناک برای شما ایجاد کند. باجافزار با وارد شدن به سیستم شما، میتواند اطلاعات شمارا قفل کند. بنابراین، مهم است که همهچیز را درباره حذف باجافزار و محافظت از باجافزار و نحوه متوقف کردن آن بدانید.

در چندین سال اخیر که شیوع بدافزارها در دنیای دیجیتال رشد زیادی داشته، باجافزارها نیز رشد زیادی داشتهاند و روزانه انواع مختلفی از آن ایجاد میشود و انتشار مییابد. یکی از این باجافزارها که در گزارش مرکز ماهر (مدیریت امداد و هماهنگی رخدادهای رایانهای) به آن اشاره شده، RXX از خانواده Crysis است که با رمزگذاری دادهها بهمنظور دریافت وجه برای ارائه ابزار رمزگشایی عمل میکند.

این باجافزار با توجه به یافتهها و بررسیهای محققین حوزه بدافزار اوایل مارس سال ۲۰۱۷ میلادی ایجاد شده، ولی اولین مشاهدات آن در سال ۲۰۲۰ است. این باجافزار در طی فرآیند رمزگذاری، کلیه فایلها را براساس این الگو تغییر نام میدهد: نام اصلی فایل، شناسه منحصر به فرد، آدرس ایمیل مجرمان سایبری و .rxx در انتهای هر فایل. همچنین براساس آخرین اطلاعات موجود، این باجافزار نیز همانند باجافزارهای دیگر از طریق پیوستهای ایمیل آلوده (ماکرو)، وبسایتهای تورنت، تبلیغات مخرب انتشار مییابد.

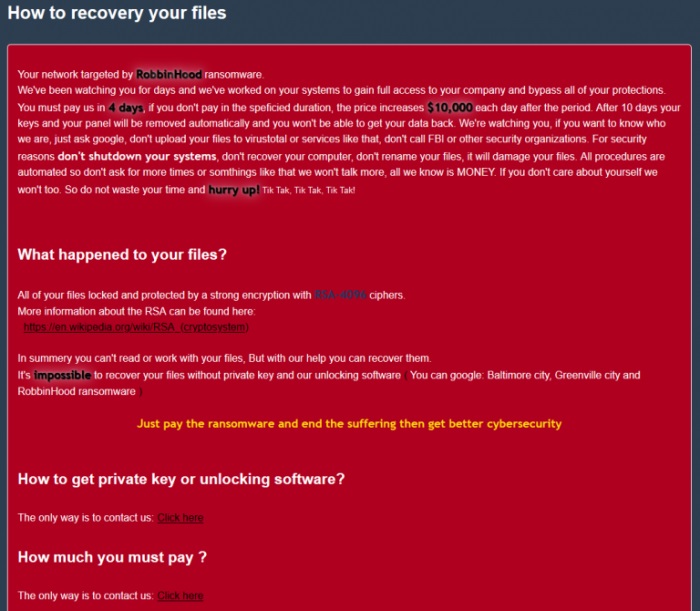

مهاجمان بهصورت مستقیم مبلغ باج را تعیین نکردهاند و کاربران قربانی شده باید با استفاده از آدرسهای ایمیلی که در فایل راهنما نمایش داده میشود با مهاجمان ارتباط برقرار کنند تا مقدار و نحوه پرداخت باج مشخص شود. آدرسهای ایمیل بهصورت [email protected] و [email protected] است. چنانچه مهاجمان در طول ۱۰ ساعت پاسخی از سمت کاربر دریافت نکنند دراین صورت کاربران برای برقراری ارتباط با مهاجمان باید از طریق ایمیل دوم اقدام کنند.

یکی دیگر از این باجافزارها Random Ransome است که برای اولین بار توسط S!Ri در ابتدای آوریل سال ۲۰۲۰ میلادی گزارش شده اما در بررسیهایی که روی فایل باجافزار صورت گرفته، زمان کامپایل آن تغییر یافته و به تاریخ ۲۰۹۸ تنظیم شده است. این باجافزار با افزدون پسوند .Random به انتهای هرفایل آنها را رمزگذاری میکند. به محض اتمام فرآیند رمزگذاری، RANDOM یک فایل متنی ویژه را در هر پوشهای که حاوی دادههای رمزگذاری باشد قرار میدهد و تنها راه بازیابی اطلاعات رمزگذاریشده استفاده از یک کلید رمزگشایی منحصربهفرد است و برگرداندن فایلها بدون کلید موجود غیرممکن است.

نحوه انتظار این باجافزار نیز احتمال داده میشود از طریق پیوستهای ایمیل آلوده (ماکرو)، وبسایتهای تورنت، تبلیغات مخرب باشد. قربانیان میتوانند با بازی کردن یک بازی که با کلیک روی دکمه GAME PLAY راهاندازی شوند، رمزگشایی فایلها را انجام دهند. قربانیان باید در ظرف مدت یک ساعت ۵۰ امتیاز کسب کنند، پس از آن توسعهدهندگان Ransom Random یک کلید رمزگشایی را فعال میکنند.

مرکز ماهر برای پیشگیری از آلودگی به باجافزارها، به نکاتی اشاره کرده است ازجمله گرفتن فایل پشتیبان بهصورت دورهای از فایلهای سیستم و ذخیره آن در محل دیگر، استفاده از آنتیویروس قوی و بهروزرسانی مداوم آن، خودداری از بازکردن و اجرای فایلهای مشکوک و ناشناس، خودداری از بازکردن ایمیلهای مشکوک و ناشناس، اطمینان از سالم بودن دستگاههای جانبی مانند فلش، استفاده از رمزعبور قوی روی درایوهای سیستم، استفاده از سیستمعامل جدید و بهروزرسانی شده، بهروزرسانی مداوم سیستم عامل و پیکربندی مناسب پروتکلهای مورد استفاده در شبکه متناسب با محیط کار.

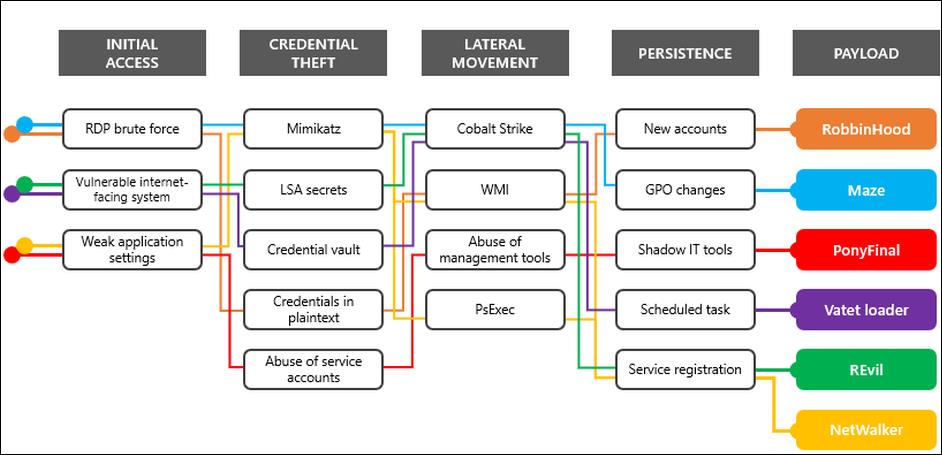

تکنیک های حمله سایبری که توسط گروههای باج افزاری مورد استفاده قرار میگیرد

تکنیک های حمله سایبری که توسط گروههای باج افزاری مورد استفاده قرار میگیرد