انجام یک اسکن کامل توسط آنتیویروس یا نرمافزار جامع امنیتی، رایجترین و دمدستترین روش برای بررسی و محک وضعیت کلی سیستم در برابر تهدیدات امنیتی و بدافزارها است، اما این روش همیشه بهترین گزینه و مناسبترین راهکار نیست. حتی در مواردی نمیتواند آنطور که باید پاسخگوی نیازمان باشد!

امنیت سیستمتان را در برابر انواع آسیبپذیریها و تهدیدهای امنیتی محک بزنید

گاهی اوقات فقط میخواهیم امنیتمان را در برابر یک نوع آسیبپذیری مشخص یا تهدید امنیتی خاص بررسی کنیم؛ در این مواقع، استفاده از سرویسها و ابزارهایی که به طور اختصاصی برای بررسی و اسکن سیستمها در مقابل همان تهدید یا آسیبپذیری مشخص عرضه شدهاند، در مقایسه با یک اسکن امنیتی کلی و جامع، راهکاری بسیار سریعتر، دقیقتر و منطقیتر محسوب میشود.

آیا کامپیوترتان در برابر آسیبپذیریهای موسوم به ملتداون (Meltdown) و اسپکتر (Spectre) مصون و ایمن است؟

پس از کشف آسیبپذیریهای موسوم به Meltdown و Spectre، موجی از وحشت عرصه جهانی صنعت را در بر گرفت. این دو نقص امنیتی نه تنها بسیار جدی و خطرناک است که جمعیت عظیمی از کاربران را در گسترهای بسیار وسیع و پهناور در معرض تهدید قرار داد. حتی تصورش هم هولناک است؛ اما دو نقیصه امنیتی ملتداون و اسپکتر تقریبا تمام گونههای مختلف پردازندههای مورد استفاده روی انواع دستگاهها در سرتاسر جهان را تحت تاثیر قرار داده بود؛ به عبارت بهتر انبوهی از دستگاهها در سرتاسر دنیا بواسطه این 2 آسیبپذیری به طور بالقوه در معرض خطر نفوذ توسط هکرها و سرقت اطلاعات قرار گرفته بودند.

اگر چه وصلههای ترمیمی و پوششدهنده برای این 2 آسیبپذیری، بلافاصله توسط شرکتهای مختلف سختافزاری و نرمافزاری منتشر و در اختیار کاربران قرار گرفت، با این وجود پیشنهاد میکنیم برای بررسی دقیق اینکه «کامپیوترتان در برابر آسیبپذیریهای فوق مصون شده است یا خیر؟» آن را چکاپ کنید.

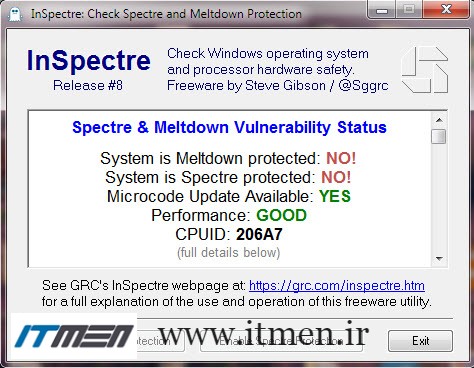

سادهترین راه برای انجام این چکاپ، استفاده از نرمافزار رایگان InSpectre محصول شرکت GRC است، که برای همه نسخههای ویندوز در دسترس است. این ابزار بسیار کوچک و کم حجم را میتوانید از این آدرس دانلود و اجرا کنید تا بلافاصله به شما بگوید که آیا پردازنده کامپیوتر شما در برابر آسیبپذیریهای Meltdown و Spectre ایمن است یا خیر.

پس از اعلام نتیجه تست و در صورت تشخیص «عدم مصونیت»، میتوانید اقدامات امنیتی مقتضی را انجام دهید، مثلا نصب آخرین آپدیتها و بروزرسانیهای منتشر شده توسط مایکروسافت و همچنین وبسایت تولیدکننده مادربورد کامپیوترتان.

اگر بروزرسانیها و بستههای ترمیمی مورد نیاز برای محافظت در برابر این دو ضعف امنیتی در کامپیوترتان موجود اما غیرفعال است، کافیست برای فعالسازی روی دکمههای مربوطه در رابط گرافیکی نرمافزار InSpectre کلیک کنید تا روشن شوند؛ در غیر اینصورت این دو دکمه به رنگ خاکستری و غیرفعال نمایش داده خواهد شد.

InSpectre ابزاری کم حجم، رایگان و بسیار مفید برای بررسی و تشخیص سریع و آسان آسیبپذیریهای ملتداون و اسپکتر.

راهکار دوم استفاده از نرمافزار Ashampoo Spectre Meltdown CPU Checker است (دانلود از اینجا). این نرمافزار سیستم شما را برای تشخیص ایمن یا آسیبپذیر بودن در برابر هر دو باگ مورد نظر اسکن میکند. اگر پس از پایان اسکن، با یک هشدار قرمز مواجه شدید، کافیست روی لینک «?What should I do» کلیک کنید تا Ashampoo شما را برای مقابله با این مشکل راهنمایی کرده، به شما بگوید دقیقا «چه باید بکنید».

Ashampoo Spectre Meltdown CPU Checker، یک ابزار کاربردی دیگر برای بررسی و تشخیص سریع آسیبپذیری پردازنده در برابر ملتداون و اسپکتر.

آیا مرورگرتان در برابر تهدیدات Cryptojacking ایمن است؟

پیشتر در مقالهای مفصل با عنوان «هر آنچه درباره کریپتوجکینگ و روشهای مقابله با آن باید بدانید»، به معرفی این تهدید امنیتی جدید و رو به گسترش و راهکارهای محافظتی مختلف در برابر آن پرداختیم. اگر راهکارهای پیشنهادی در آن مقاله را بکار گرفته باشید، اکنون میتوانید با مراجعه به سایت cryptojackingtest.com میزان امنیت مرورگرتان در برابر کریپتوجکینگ را به سادگی محک بزنید.

کافیست با مرورگرتان به آدرس فوق بروید، کلید Start را برای شروع آزمون بزنید و تنها چند لحظه منتظر اعلام نتیجه بمانید. این آزمون برای تشخیص ایمن یا ناایمن بودن مرورگرتان در برابر Cryptojacking، تلاش میکند یک اسکریپت ماینینگ (استخراج رمزارز) را روی آن مرورگر نصب کند. اگر موفق به نصب اسکریپت شود یعنی مرورگر شما در آزمون شکست خورده و در برابر کریپتوجکینگ ناامن و آسیبپذیر است.

نکته جالب اینکه در هنگام اجرای این آزمونِ Cryptojacking، به کاربر اعلام میشود که ممکن است در حین اسکن فعالیت کامپیوتر شما «با صدای بلندتر، درجه حرارت بالاتر و کُندی و افت سرعت» مواجه شود، اما در عمل فرآیند اسکن بدون وقوع هیچ کدام از احتمالات نامبرده و تنها در چند لحظه به پایان میرسد. (البته ممکن است اجرای این تست روی کامپیوترهای خیلی قدیمی منجر به وقوع موارد فوق بشود.)

لازم به ذکر است که این آزمون محصولی از تیم توسعه دهنده مرورگر اُپرا است. علاوه بر این، اپرا نخستین مرورگری است که برای محفاظت بهتر کاربرانش، به یک ابزار محافظ داخلی در برابر تهدیدات مرتبط با استخراج رمزارزها تجهیز کرد.

cryptojackingtest.com، یک آزمون آنلاین بسیار مفید برای اطمینان از امنیت مرورگر در برابر تهدید نوظهور کریپتوجکینگ.

(در کرپتوجکینگ، هکرها از طریق جاسازی اسکریپتهای ماینینگ در برخی وبسایتها، مخفیانه توان پردازشی دستگاههای کاربرانی قربانی را برای استخراج ارزهای رمزنگاری شده به نفع خودشان به خدمت میگیرند.)

تذکر مهم: اگر پیش از انجام آزمون Cryptojacking، مرورگرتان را با ابزارهای ضد ماینینگ (توصیه شده در این مقاله) تجهیز نکردهاید و علاوه بر آن از بهروز بودن آنتی ویروستان هم مطمئن نیستید، اکیدا توصیه میکنیم از انجام این تست روی مرورگرتان خودداری کنید! چرا که اسکریپت مورد استفاده در این آزمون یک ماینر با عملکردی بدافزارگونه و مشابه با اسکریپتهای واقعی مورد استفاده هکرها در «کریپتوجکینگ» است. به عبارت بهتر در صورت شکست مرورگر در آزمون، اسکریپت ماینر روی سیستم شما نصب میشود و اگر آنتی ویروستان به هر دلیل نتواند این اسکریپت را به عنوان یک بدافزار شناسایی و پاکسازی کند، این بدافزار به همراه آثار مخرب احتمالی آن روی کامپیوترتان باقی میماند.

آیا کامپیوترتان آلوده به ویروس و بدافزار است؟

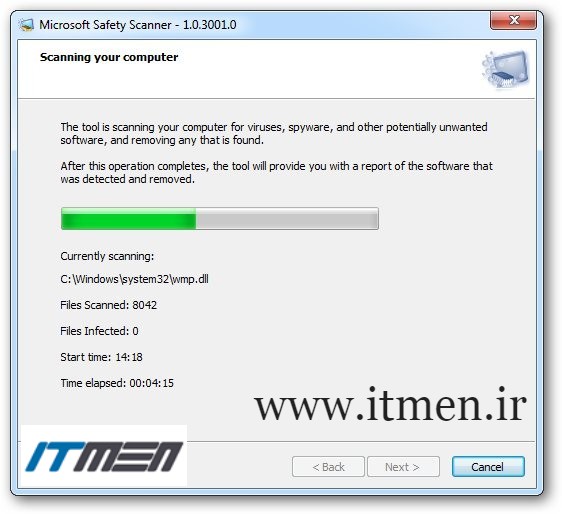

اگر گمان میکنید کامپیوترتان به بدافزار (ویروس) یا بدافزارهایی آلوده شده است، بهترین کار انجام یک اسکن کامل توسط آنتی ویروستان است؛ اما اگر بدون ایجاد مزاحمت برای نرمافزار امنیتی موجود روی سیستمتان، یا بدون اتلاف وقت برای دانلود و نصب یک آنتیویروس جدید، نظر کارشناس امنیتی دیگری را هم در مورد وضعیت سیستمتان جویا شوید، گزینه پیشنهادی ما، Microsoft’s Safety Scanner است.

این ابزار رایگان و یکبار مصرف! برای تشخیص و شناسایی ویروسها، نرمافزارهای مخرب و PUPها (برنامههای به طور بالقوه ناخواسته) از آخرین و بهروزترین دیتابیس تعاریف ویروس (virus definitions) استفاده میکند (به عبارت دقیقتر جدیدترین بانک اطلاعاتی موجود در زمان دانلود نرمافزار).

Safety Scanner یک نرمافزار پرتابل است و برای اجرا نیازی به نصب ندارد؛ و همچون دیگر نرمافزارهای امنیتی، امکان هر 3 نوع رایج و مرسوم اسکن،سریع، کامل و سفارشی، را به کاربر ارائه می دهد. البته باید توجه داشته باشید که Safety Scanner، هر آنچه را که به عنوان یک تهدید شناسایی کند، پیش از ارائه گزارشی از یافتههایش، به کاربر بطور خودکار و اتوماتیک حذف و پاکسازی میکند.

Safety Scanner، راهکار سریع و ساده مایکروسافت برای اسکن و پاکسازی سیستم از بدافزارها.

کار با Safety Scanner بسیار ساده است و همچنین پرتابل بودن این نرمافزار، کاربر را از کلیک کردنها و تیک زدنهای پُرتعدادی که در زمان نصب و پیکربندی نرمافزارهای امنیتی معمول و مرسوم است، بینیاز میکند؛ اما Safety Scanner، از قابلیت بسیار مهم و حیاتی «محافظت بلادرنگ»(real-time protection) بیبهره است و همین کمبود به تنهایی کافیست که بدانیم Safety Scanner به هیچ وجه نمیتواند و نباید به عنوان نرمافزار امنیتی اصلی بکار گرفته شود. علاوه بر این توجه داشته باشید که Safety Scanner، یک نرمافزار «یکبار مصرف» است به این معنا که تنها به مدت 10 روز، از زمان دانلود، اعتبار دارد و پس از آن منقضی شده، بایست مجدد نسخه جدید و بروز شده دانلود شود.

البته ابزارهای آنلاینی هم جهت شناسایی و حذف بدافزارها در دسترس و قابل استفاده است. اجرای آنتیویروسهای آنلاین هیچگونه پیچیدگی و ابهام خاصی ندارد. فقط دقت داشته باشید که هر آنتیویروس آنلاین پیش از آغاز عملیات اسکن و پاکسازی به صورت خودکار اقدام به دانلود و اجرای لانچر اختصاصی خود روی سیستم کاربر میکند. این لانچرها معمولا کم حجم و کوچک هستند و فرآیند دانلود و اجرای آنها بیش از چند دقیقه کوتاه طول نخواهد کشید.

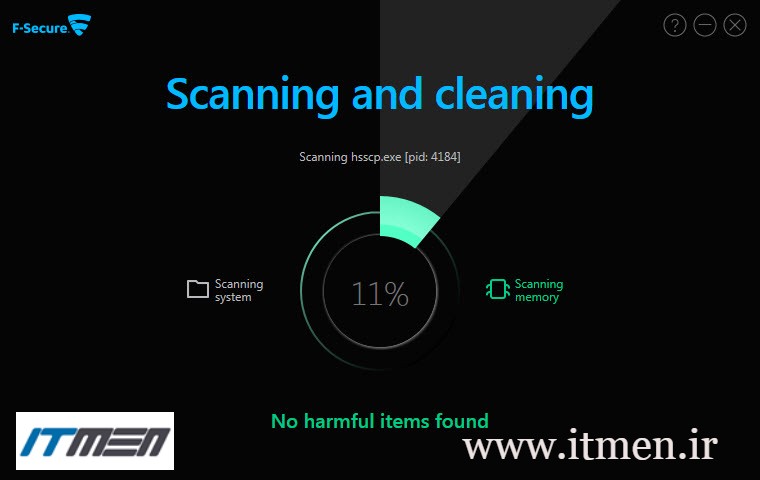

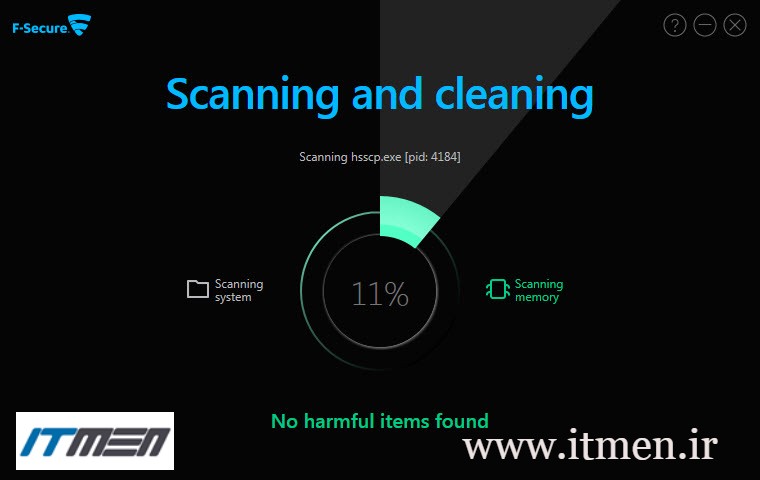

از میان آنتیویروسهای آنلاین میتوانیم از F-Secure Online Scanner و ESET Online Scanner به عنوان 2 ابزار مفید و کارآمد نام ببریم؛ هر دو ابزار آنلاین نامبرده روی مرورگرهای مختلف ویندوزی کار میکنند و استفاده از آنها کاملا رایگان است.

F-Secure Online Scanner، یک سرویس آنلاین و رایگان تحت وب از شرکت خوشنام F-Secure برای اسکن، شناسایی و پاکسازی کامپیوتر از انواع بدافزارها و تهدیدات است.

البته در کنار 2 ابزار فوق، VirusTotal را نیز همیشه مدنظر داشته باشید؛ در وبسایت VirusTotal میتوانید فایلها و URLهای مشکوک را تنها با یک کلیک و در یک مرحله توسط چندین موتور آنتیویروس مختلف مورد اسکن و بررسی قرار دهید؛ و بر اساس نتیجه و گزارش این اسکن با اطمینان و بدون شک و تردید، فایلها و لینکهای مشکوک به آلودگی را تعیین تکلیف کنید.

VirusTotal یک سرویس آنلاین بسیار کاربردی و کاملا معتبر برای تشخیص و شناسایی ماهیت واقعی فایلها و URLهای مشکوک به انواع آلودگی و کدهای مخرب است.

آیا کامپیوترتان آلوده به جاسوسافزارهایی است که فعالیتهایتان را رصد میکنند؟

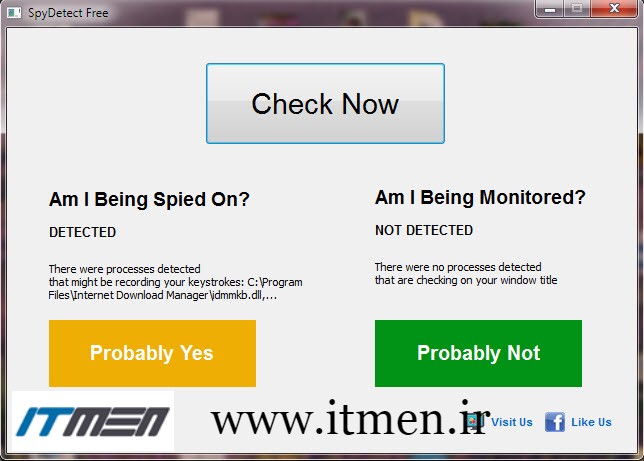

یکی دیگر از ابزارهای امنیتی مفید و بسیار کاربردی که میتواند در تنگناهای مختلف (مثلا وقتی فرصت و زمان کافی برای انجام یک اسکن امنیتی کامل ندارید) سریعا به یاری و مددتان بیاید، SpyDetectFree است

این نرمافزار رایگان و کوچک به 2 سوال و ابهام امنیتی ساده (اما بسیار مهم) پاسخ میدهد:

«آیا سیستم من گرفتار جاسوسافزار(ها) شده است؟» و «آیا فعالیتهای من مخفیانه مانیتور و رصد میشود؟»

SpyDetectFree سوال اول را بلافاصله پس از اجرا پاسخ میدهد و به شما نشان میدهد که در میان فرآیندهای در حال اجرا روی سیستمتان، کدام فرآیند یا فرآیندها، ناشناس و مشکوک به جاسوسی هستند. جاسوسافزارها بطور مثال میتوانند به منظور ثبت و ضبط هر آنچه کاربر از طریق صفحه کلید در محیط وب یا دیگر نرمافزار تایپ و وارد کرده است، بکار گرفته شوند. با در اختیار داشتن چنین فایلی همه اکانتها و حسابهای کاربری شما در سرویسهای مختلف همراه با پسوردهایشان و همچنین اطلاعات حسابهای بانکی با جزئیات مورد نیاز توسط یک ناشناسِ بینشان به سرقت میرود.

برای پاسخ به سوال دوم، SpyDetectFree به 60 ثانیه زمان نیاز دارد، طی این یک دقیقه نرمافزار، به جستجو در میان فرآیندهای در حال اجرا روی سیستم میپردازد تا چنانچه فرآیندی در حال مانیتور و رصد کردن عناوین پنجرههای باز شده توسط کاربر بود، شناسایی شود. شاید مانیتور شدن اسامی پنجرههای باز به تنهایی، مساله مهم و نگرانکنندهای به نظر نرسد اما هنگامیکه نتایج این مانیتورینگ با اطلاعات سرقت شده توسط keyloggerها در کنار هم قرار گرفته و ترکیب شوند، مساله بسیار مهم و تهدید بسیار جدی و نگرانکننده است. با در اختیار داشتن نتایج حاصل از مانیتورینگ به اضافه اطلاعات ثبت شده توسط keylogger که شامل تمام عبارات و رشتههای کاراکتری است که کاربر از طریق صفحه کلید وارد کرده است، سارق به طور کاملا دقیق میداند که قربانی به چه سایتهایی و با چه مشخصات کاربری (نام کاربری و رمزعبور) وارد شده است.

SpyDetect، با بررسی و کنترل دقیق عملکرد فرآیندهای در حال اجرا، مشخص میکند آیا فرآیند یا فرآیدهایی در حال جاسوسی و مانیتور کردن فعالیتهای شما در کامپیوترتان هستند یا خیر.

SpyDetectFree نرمافزاری کوچک و جمعوجور با یک رابط کاربری بسیار ساده است. پس از اجرای نرمافزار تنها کافیست روی کلید Check Now کلیک کنید تا هر دو آزمون آغاز شود. اگر نرمافزار مواردی را بصورت هشدار متذکر شد خیلی نگران و مضطرب نشوید! به این دلیل که بسیاری از فرآیندهایی که نرمافزار شناسایی و معرفی میکند، فرآیندهای معتبری هستند که مجوزهای قانونی مورد نیاز برای مانیتور کردن و نظارت بر پنجرههای باز و هر آنچه کاربر از طریق صفحه کلید وارد میکند، را در اختیار دارند. پس از اتمام اسکن با کلیک روی Details میتوانید نتایج بررسی را با جزئیات ملاحظه کنید و هویت واقعی هر یک از فرآیندهای ناشناس را با استفاده از گوگل کشف نمایید.

آیا مرورگرتان در محافظت از حریم خصوصی شما آسیبپذیر است؟

حتی زمانیکه مرورگرتان را به یک افزونه ضدردیابی مجهز کردهاید و تمام تنظیمات محدودکننده برای محافظت از حریم خصوصیتان را نیز روی مرورگر لحاظ نمودهاید، هنوز هر بار که آنلاین میشوید این احتمال وجود دارد که اطلاعات شخصیتان (بطور مثال محل سکونت و نرمافزاری که استفاده میکنید) دچار نشتی شده و به بیرون درز پیدا کند.

برای اطمینان از اینکه مرورگرتان در برابر ردیابی ایمن است، میتوانید از آزمون رایگان Panopticlick کمک بگیرید. این آزمون توسط گروه حقوق دیجیتال بنیاد Electronic Frontier Foundation ،EFF، آماده و عرضه شده است.

به آدرس panopticlick رفته روی کلید «Test Me» کلیک کنید تا مشخص شود آیا واقعا مرورگرتان توانایی مسدود کردن تبلیغات مبتنی بر ردیابی و دنبالکنندههای نامحسوس را دارد. و آیا قادر است از شما در برابر fingerprinting محافظت کند. (fingerprinting در اصطلاح به فرآیندی گفته میشود که به سایتهای وب اجازه میدهد از طریق اطلاعات شخصیتان که با کمتوجهی و سهلانگاری، خودتان به اشتراک گذاشتهاید، شما و دستگاهتان را شناسایی کنند.)

Panopticlick یک آزمون آنلاین رایگان، دقیق و قابل اعتماد برای بررسی عملکرد مرورگر شما در حفاظت موثر از حریم خصوصیتان است.

یک ویژگی بارز و بسیار مهم، آزمون Panopticlick را از دیگر آزمونهای مشابه، متمایز و برجسته میکند و آن اینکه آزمون Panopticlick توسط شرکت EFF که سالهاست به طور ویژه، متمرکز و کاملا تخصصی در حوزه ردیابی فعالیت می کند، طراحی و تولید شده است؛ و به کاربرانش تضمین میدهد که هیچ یک از سرویسهای ردیابی، با وجود تمام تلاشها برای برقراری ارتباط و توافقات تجاری، هرگز به لیست سفید ابزار محافظت از حریم خصوصیاش راه پیدا نخواهند کرد.

EFF پس از انجام آزمون Panopticlick علاوه بر اعلام نتایج، نصب افزونه مرورگر Privacy Badger را به شما توصیه خواهد کرد. این افزونه مرورگر محصولی از بنیاد EFF است و به عنوان یک مسدودکننده قدرتمند در مقابله با تبلیغات جاسوسی و دنبالکنندهها و ردیابهای نامرئی در دنیای مجازی، نقش بسیار موثری در محفاظت از حریم خصوصی شما ایفا خواهد کرد. افزونه Privacy Badger، هم اکنون روی مرورگرهای کروم، فایرفاکس و اپرا قابل نصب و استفاده است.

تذکر مهم: حتما توجه داشته باشید افزونه Privacy Badger، در مسدود کردن تبلیغات اینترنتی بسیار سختگیر است و معمولا بطور پیشفرض، تمام ویدیوهای آنلاین حاوی تبلیغ از سرویسهای مختلف اشتراکگذاری ویدیو را نیز مسدود میکند. و باید خودتان سایتهای مستثنی از مسدودسازی را به Privacy Badger معرفی کنید تا در پخش آنلاین محتوای ویدیوییشان با مشکل مواجه نشوید.

آیا موبایل یا تبلت اندرویدیتان در برابر تهدیدات امنیتی جدی و پُرشمار امروزی مقاوم و ایمن است؟

با یک گشتوگذار کوتاه در گوگلپلی، دهها عنوان اپلیکیشن امنیتی برای دستگاههای اندرویدی خواهید یافت؛ البته با توجه به اینکه در اغلب اوقات هکرها سیستم عامل گوگل را هدف حمله قرار میدهند، این تعدد و تنوع چیز چندان عجیب و دور از انتظاری نیست. اما در برخی از اپلیکیشنهای امنیتی اندرویدی، استفاده از تمام امکانات و قابلیتهای امنیتی رایگان نیست و برای در اختیار داشتن یک اپ امنیتی جامع و مجهز به تمام ابزارها و ویژگیهای امنیتی مورد نیازِ امروزی، باید کاربر مبلغی پرداخت کند.

از میان ابزارهای امنیتی رایگان که هم اکنون برای استفاده روی گوشیها و تبلتهای اندرویدی در دسترس است، Trend Micro’s Dr Safety یکی از گزینههای مورد علاقه ما است. این اپلیکیشن امنیتی از کاربرانش در برابر باجافزارها، نرمافزارها و کدهای مخرب، تبلیغافزارها (ابزارهای تبلیغاتی مزاحم)، تروجانها و اپلیکیشنهای جعلی محافظت میکند.

قابلیت Security Threat Scan در این اپلیکیشن به دلیل بهرهگیری از فناوری کلود (ابری)، توانایی شناسایی و پاکسازی جدیدترین تهدیدات و بدافزارها از روی دستگاه آندرویدی شما را دارد. علاوه بر این Dr Safety به مدد قابلیت Privacy Risk Scan، به محض شناسایی و کشف اپلیکیشنهای جعلی و تنظیمات ناامن روی دستگاه، بیدرنگ شما را در جریان قرار خواهد داد.

هنگام نصب Dr Safety، از شما خواسته میشود به منظور بهبود کارآیی و عملکرد اپلیکیشن با ارسال اطلاعات ناشناس به Trend Micro (شرکت توسعه دهنده Dr Safety) موافقت کنید، البته میتوانید این پیشنهاد را نپذیرید و از آن عبور کنید.

Dr Safety یک اپلیکیشن امنیتی از شرکت Trend Micro است که به عنوان یک ابزار امنیتی اندرویدی کاملا رایگان، امکانات و ابزارهایی متنوع با عملکردی قابل قبول را ارائه میدهد.

Avast در دنیای امنیت دیجیتال یکی از برندهای خوشنام و شناخته شده است. محصول امنیتی اَوست برای کاربران دستگاههای اندرویدی که Avast Mobile Security نام دارد، یک بسته امنیتی جامع و کامل است. اگر چه دسترسی و بهرهمندی از تمام امکانات و قابلیتهای متنوع این اپلیکیشن، مستلزم پرداخت هزینه است، اما Avast Mobile Security در نسخه رایگانش هم امکانات و ابزارهای متنوع و بسیار مفیدی را در اختیار کاربران قرار داده است.

بهرهمندی از یک موتور ضد ویروس قدرتمند با قابلیت اسکن اپلیکیشنها و دانلودهای کاربر به منظور شناسایی آسیبپذیریها احتمالی و آلودگی به بدافزار، محافظت در برابر تهدیدات فیشینگ، امکان تنظیم اَوست برای انجام اسکنهای زمانبندی شده بطور خودکار و شناسایی URLها و لینکهای آلوده ارسال شده از طریق پیامک برخی از امکانات نسخه رایگان این اپلیکیشن امنیتی محبوب و پرمخاطب است.