شاید تصور کنید که قدرتمندترین مرد جهان میتواند به هر ابزارکی که بخواهد دسترسی داشته باشد - اما وقتی پای تلفن و ساعت هوشمند وسط بیاید، بعید است که جو بایدن به دلخواهش برسد.

ابزارآلات الکترونیکی اطراف رئیسجمهور آمریکا احتمالا جذابترین اهداف در سراسر دنیا برای حملههای سایبری است.

بروس اشنایر، استاد دانشگاه هاروارد، میگوید "احتمال این که روسیه رهبران کشورهای مختلف را هدف نگیرد صفر است."

این مشکل در دهه اول قرن جاری خیلی بزرگ نبود - آن موقع تنها وسایلی که میشد هک کرد رایانهها و تلفنهای همراه غیرهوشمند بود.

رئیسجمهور هم اصولا نیازی به تلفن همراه نداشت، چرا که میتوانست از طریق یک خط امن با هر کسی که دوست داشت در دنیا ارتباط برقرار کند.

اما وضع با به قدرت رسیدن باراک اوباما در سال ۲۰۰۹ کاملا عوض شد.

او چنان به گوشی بلکبری خود وابسته بود که چند هفته با مشاوران امنیتی خود بر سر استفاده از آن کلنجار رفت، دعوایی که به گفته یکی از مقامات نهایتا "با نوعی مصالحه که به او اجازه میداد به ارتباطش با کارمندان ارشد و گروهی از دوستان نزدیکش ادامه دهد" به نفع او خاتمه یافت.

از آن زمان به بعد، تعداد ابزارکهایی که یک رئیسجمهور شاید بخواهد استفاده کند به مرور بیشتر شده است، مسالهای که خواب از چشم مشاوران امنیتی ربوده است.

اوباماپد

وقتی در سال ۲۰۱۰ از آیپد رونمایی شد، اوباما هم یکی میخواست.

لذا مشاوران امنیت ملی یک اوباماپد درست کردند، آیپدی "محکمتر" و امنتر که به گفته یکی از مشاوران سابق به کارمندان رئیسجمهور نیز داده شد.

آری شوارتز، یکی از کارشناسان امنیت سایبری در شورای امنیت ملی در دولت اوباما، میگوید "در آن دولت مرسوم بود که کارمندان ارشد آیپدهایی داشته باشند که دستخوش تغییرات خاصی شده بودند."

با این حال، ساختار فناوری کاخ سفید همچنان قدیمی باقی ماند.

آقای شوارتز میگوید "وای-فای وجود نداشت. در مقطعی حتی بر سر استفاده از وای-فای بحث هم شد. سوال این بود که چرا نباید در کاخ سفید از وای-فای استفاده کنیم؟ و حس کلی این بود که چنین کاری ممکن است باعث لغزش امنیتی شود."

البته در اقامتگاه شخصی خانواده اوباما نهایتا وای-فای نصب شد. اما اعضای خانواده میگویند که مرتب قطع و وصل میشد.

دونالد ترامپ که در دوره ریاستجمهوری خود احتمالا معروفترین کاربر توییتر بود هم دوست داشت از دستگاه شخصی استفاده کند. گفته میشود که گوشیهای او را مرتب به خاطر مسائل امنیتی تعویض میکردند.

اما در عین حال گزارشهای زیادی نیز منتشر شد که نشان می داد او به رایانه و ایمیل مشکوک است و ترجیح میدهد که از قلم و کاغذ برای ارتباطات استفاده کند.

دوچرخه ثابت بایدن

اگر در آن سالها فقط آیپد بود که خواب از چشم مشاوران فناوری رئیسجمهور میربود، حالا چیزنت (اینترنت چیزها) به کابوسی ادامهدار تبدیل شده است.

آقای اشنایر میگوید "حالا همه چیز دارد به رایانه تبدیل میشود. و رایانه هم آسیبپذیر است. از دوچرخه ثابت گرفته تا تلفن همراه و یخچال و دماسنج و ماشین، همه چیز را میشود به راحتی هک کرد."

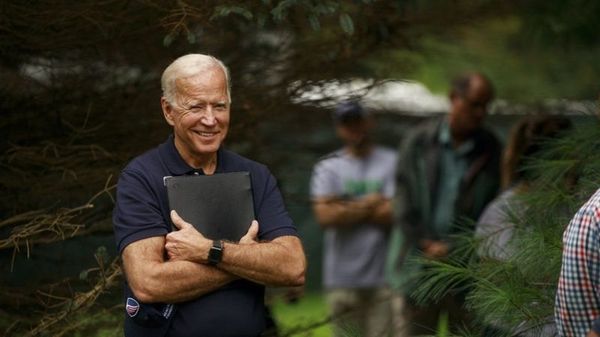

جو بایدن از اپل واچ هم استفاده میکند!

و این مساله به نظر میرسد که برای آقای بایدن مشکلآفرین باشد، چرا که ظاهرا به گجت علاقه دارد.

او در بعضی عکسها ساعت اپل به دست دارد و بنا بر گزارشها یک دوچرخه ثابت نیز دارد که به صفحه نمایش، دوربین و میکروفن مجهز است و به اینترنت نیز وصل میشود.

آیا میتوان چنین وسیلهای را ایمنسازی کرد؟

آقای اشنایر میگوید "کارهایی میشود کرد. مثلا میتوانید دوربین را قطع کنید. این کاری است که آژانس امنیت ملی میتواند انجام دهد."

این کار شاید ایمنی را بیشتر کند.

اما شاید اصل داشتن ابزارکهای مجهز به فناوری پیشرفته را کلا بیمعنی کند.

هربرت لین، استاد دانشگاه استنفورد، میگوید "پیدا کردن وسیلهای که قابل هک کردن نباشد کار سختی است. بیشتر وسایلی که قابل هک کردن نیستند خیلی به درد نمیخورند چون نمیتوانند با چیزی ارتباط برقرار کنند."

"هوشمند" امن نیست

امنترین کار این است که از هیچ ابزارکی استفاده نکنید.

اما، همانطور که دو رئیسجمهور قبلی نشان دادند، زدن این حرف به فرمانده کل قوا کار راحتی نیست.

بنا بر اظهارات ایوان اوسنوس، زندگینامهنویس آقای بایدن، رئیسجمهور از اپلیکیشن خبر اپل هم استفاده میکند. چیزی که میتواند مشکلآفرین شود.

آقای شوارتز میگوید حفاظت از نرمافزار سختترین کار است.

به گفته او "داشتن تمهیدات امنیتی خوب در حیطه نرمافزار کار خیلی سختتری است چون همه چیز از راه دور بهروز میشود. شاید امروز که دارید چیزی میخرید در امنیت کامل باشید. اما یک سال بعد شاید کسی بیاید و با نصب بدافزار در دستگاهتان امنیتی را که در ابتدا داشتید از بین ببرد."

این مساله نگرانی آقای اشنایر هم است.

او میگوید "همه چیز بالقوه آسیبپذیر است... اپلیکیشن خبر اپل، همه چیز، چرا که همه چیز به همه چیز وصل است و هر چیزی میتواند بر هر چیز دیگری اثر بگذارد. همین مساله را پیچیده میکند. برای همین است در اغلب موارد کنار گذاشتن آن وسیله بهترین مشاورهای است که میتوانید بدهید، حتی اگر کار راحتی نباشد."

ترسناکترین اتفاق ممکن

اواخر سال گذشته، خبری منتشر شد که از نفوذ هکرهایی به شبکه ارتباطات دولت آمریکا حکایت داشت که گمان میرفت روس بوده باشند.

این حمله که نرمافزارهای ساخت شرکت سولارویندز را هدف گرفته بود ضربه سختی به وزارت دارایی و وزارت بازرگانی و همچنین وزارت امنیت میهن آمریکا زد.

اتفاق بدتر این بود که چند ماه طول کشیده بود تا حضور هکرها در شبکه کشف شود.

این حمله دو چیز را مشخص کرد:

بازیگران خارجی دارند دنبال شکاف در امنیت سایبری آمریکا میگردند

در امنیت سایبری آمریکا شکافهای ناشناختهای وجود دارد

ترسناکترین اتفاق ممکن این است که وسایل رئیسجمهور هک شود و کسی هم نفهمد.

چیزی که باعث نگرانی بیش از پیش تیم امنیتی بایدن خواهد شد وقوع این حمله اخیر به زیرساختهای نزدیک به کاخ سفید است.

آقای لین میگوید "فرض کنیم آیفون رئیسجمور هک شده است. این تلفن حالا مثل چراغ راهنمایی در جیب آقای رئیسجمهور عمل میکند."

آقای بایدن وارد کاخ سفیدی شده که نگرانیهای زیادی بابت امنیت سایبری دارد. و مشاوران او میدانند که خواستههای رئیسجمهور لزوما با امنترین رویه همراستا نیست.

آقای بایدن شاید قدرتمندترین شخص در قدرتمندترین کشور دنیا باشد. اما در عین حال شاید مجبور باشد برای استفاده از تک تک ابزارکهایی که ما حق خود میدانیم بجنگد.