چگونه رمز وای فای مودم خود را تغییر دهیم؟

این روزها استفاده از وای فای یکی از بهترین راههای اتصال به اینترنت در خانه و محل کار است. اما یکی از ملزومات استفاده از اینترنت وای فای یا بیسیم این است که هر چند وقت یک بار برای امنیت بیشتر رمز آن را تغییر دهیم. تغییر رمز وای فای کمک میکند تا غریبهها به سختی قادر به استفاده از اینترنت شما باشند.

تغییر رمز وای فای کار دشواری نیست و برای انجام آن باید وارد پنل مربوط به روتر یا مودم خود شده و اطلاعاتی که پیش از این به عنوان رمز عبور در آن درج شده بود را تغییر دهید. در این مطلب به آموزش چگونگی تغییر رمز وای فای میپردازیم. با ما همراه باشید.

گام اول

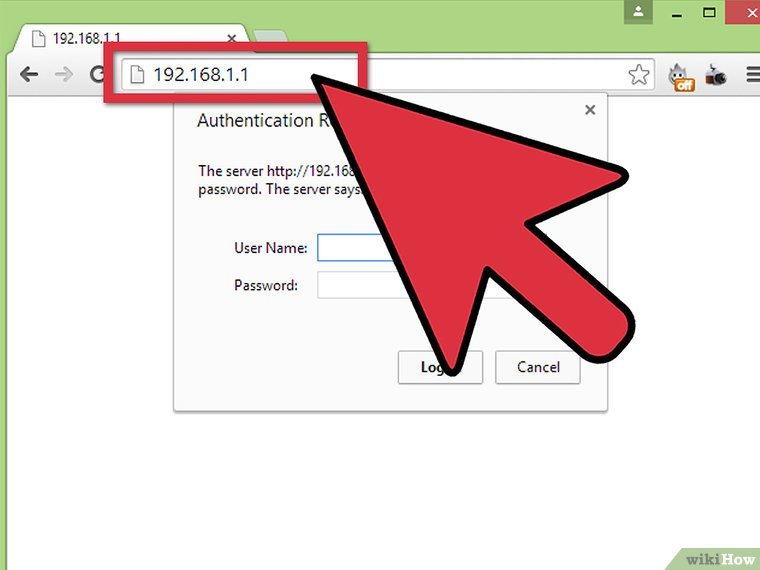

ابتدا باید به پنل مدیریت مودم خود بروید. اگر از لپتاپ استفاده میکنید و میخواهید به صورت بیسیم رمز عبور روتر خود را تغییر دهید، باید ابتدا با وارد کردن رمز عبور قبلی به اینترنت متصل شوید. اگر رمز عبور وای فای خود را فراموش کردهاید میتوانید با استفاده از کابل Ethernet مودم را به کامپیوتر خود متصل کنید. در این صورت دیگر نیازی به وارد کردن رمز عبور وای فای نخواهید داشت. به چند نکتهی زیر دقت کنید:

- آدرس پیش فرض روترها 192.168.1.1 هستند که باید آن را در نوار آدرس مرورگر خود وارد کرده و سپس Enter را بزنید. البته آدرسهای دیگری نظیر 192.168.0.1 و 192.168.2.1 و همچنین 10.0.1.1 و 10.0.0.1 هم در برخی از مودمها استفاده میشود. آدرس مربوط به مودم خود را باید در نوار آدرس مرورگر وارد کنید. البته دقت داشته باشید که معمولا آدرس پیش فرض اکثر مودمها در برچسبی که پشت مودم چسبانده شده درج میشود.

- اگر هیچکدام از آدرسهای بالا برای شما کار نکرد کلیدهای ترکیبی Win + R را بزنید و در پنجرهی کوچک باز شده cmd را تایپ کنید. وقتی cmd باز شد دستور ipconfig را وارد کرده و سپس کلید Enter را بزنید. به دنبال اتصالات فعال در لیست بگردید تا موردی تحت عنوان Default Gateway را مشاهده کنید. آدرسی که رو به روی این خط درج شده آدرس مورد نظر شما خواهد بود.

- اگر راه حل بالا هم جواب نداد باید مودم خود را ریست کنید. توجه داشته باشید که سرویسهای اینترنت مختلف ممکن است اطلاعات متفاوتی را برای ریست کردن مودم از شما بخواهند. اما همیشه با تماس تلفنی با پشتیبان میتوانید به راحتی به صورت تلفنی مودم خود را ریست کنید. بعد از ریست کردن مودم، به احتمال خیلی زیاد یکی از آدرسهایی که در نکتهی اول ذکر کردیم برایتان کارساز خواهد بود.

- برخی از روترها همراه با نرم افزار عرضه میشوند. اگر پیش از این نرم افزار مربوط به روتر خود را نصب کرده باشید احتمالا از طریق آن قادر به تغییر رمز وای فای خود خواهید بود.

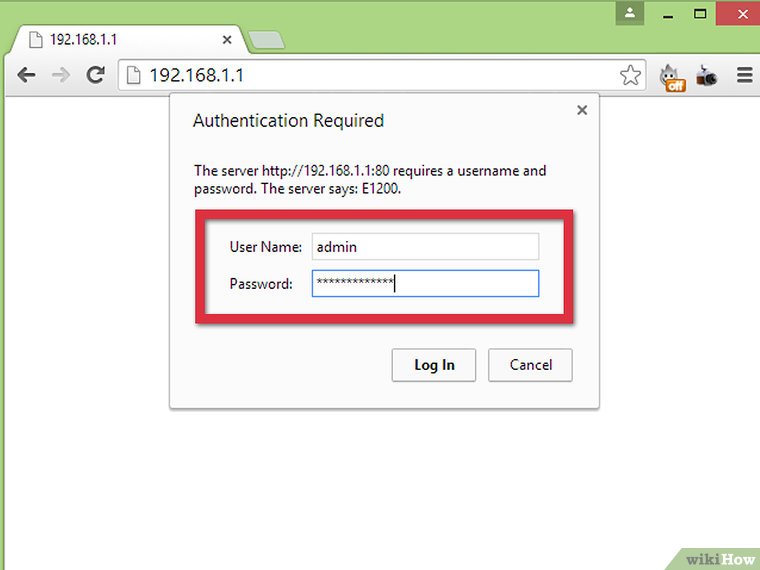

گام دوم

حالا باید نام کاربری و رمز عبور مربوط به روتر را وارد کنید. اگر هرگز این گزینه را تغییر نداده باشید (که به هیچ عنوان توصیه نمیشود) احتمالا نام کاربری روتر شما admin یا userAdmin باشد. برای رمز عبور هم باید یکی از گزینههای admin یا password را وارد کنید تا وارد پنل تنظیمات مودم خود شوید. البته همانطور که گفتیم این گزینه میتواند در مودمهای مختلف متفاوت باشد.

- اگر رمز عبور و نام کاربری مربوط به مودم خود را فراموش کردهاید، میتوانید دکمهی Reset که در همهی مودمها طراحی شده است را حداکثر ۳۰ ثانیه نگه دارید تا همه چیز ریست شود. لازم به ذکر است که با انجام این کار همهی تنظیمات اتصال به اینترنت از بین خواهد رفت. به همین دلیل باید اطلاعات مربوط به سرویس اینترنتی خود را داشته باشید. این اطلاعات را میتوانید از وبسایت سرویس دهندهی خود دریافت کنید و یا با اتصال به پشتیبانی روش کانفیگ کردن مودم را بپرسید.

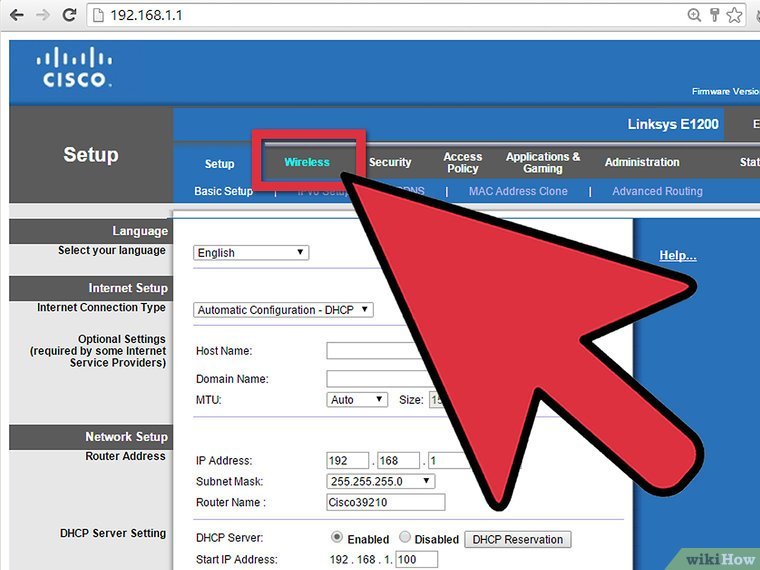

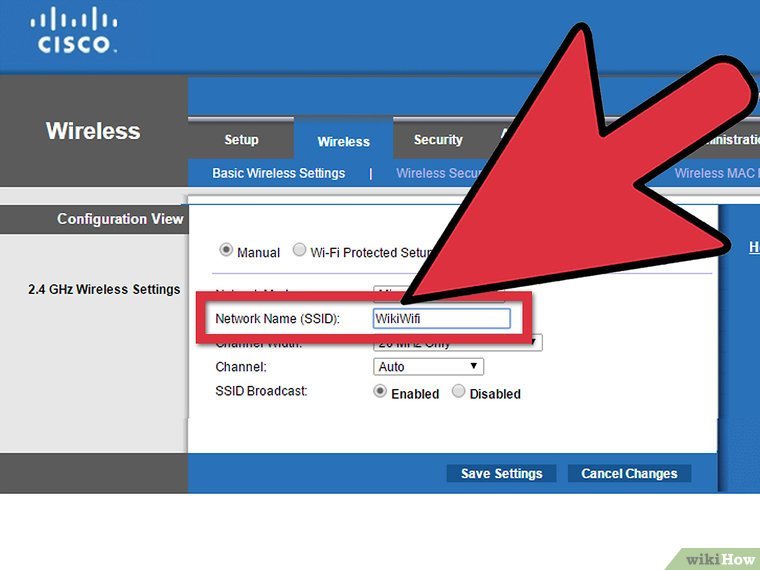

گام سوم

حالا باید به بخش Wireless بروید. در تصویر مودمی که استفاده میشود Cisco نام دارد و برای تغییر رمز عبور باید به بخش Wireless رفت که البته در اکثر مودمها یکسان است اما اگر این گزینه را پیدا نمیکنید باید به دنبال گزینههایی نظیر Wireless Settings یا Wireless Setup بگردید. اگر بخش Wireless شما چند بخش دیگر را شامل میشود به دنبال صفحهی Wireless Security بگردید.

گام چهارم

حالا زمان آن رسیده که رمز عبور خود را تغییر دهید. برای این کار به دنبال گزینهای تحت عنوان Password یا Passphrase یا Shared Key بگردید. در این بخش قادر هستید رمز جدید وای فای خود را وارد کنید. ممکن است برخی از روترها از شما بخواهند که دو بار رمز عبور خود را وارد کنید اما در مودمهای Cisco و D-Link چنین نیست.

- توجه داشته باشید که بهتر است تا جای ممکن از رمز عبورهای پیچیده استفاده کنید. رمز عبورهایی که حدس زدن آنها با شناخت شخصیتتان امکان پذیر نباشد. سعی کنید رمز عبور انتخابی شامل نام، شماره تلفن و یا هر اطلاع شخصی دیگر نباشد. حتما از کلمات بزرگ انگلیسی، فاصله، اعداد و در صورت نیاز از علامتهایی نظیر !، $ و # استفاده نمایید.

- یک رمز عبور قوی حداقل شامل ۸ حرف است.

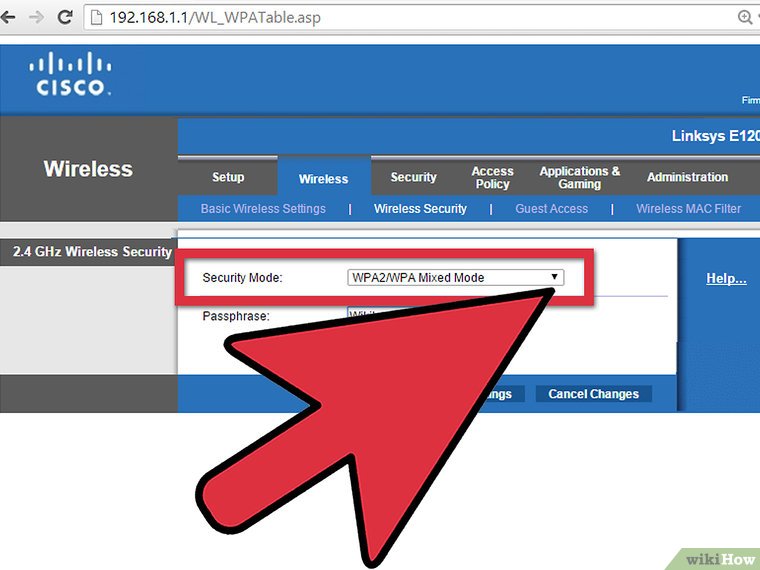

گام پنجم

یکی از مواردی که باید دقت زیادی به آن داشته باشید، نوع رمزگذاری روتر یا مودمتان است که WEP، WPA و WPA2 از انواع آن هستند. برای امن ترین حالت باید از حالت WPA2 استفاده کنید. البته ممکن است برخی از دستگاههای قدیمی قادر به اتصال به این نوع اتصالات نباشند که در این صورت میتوانید از WPA/WPA2 استفاده نمایید. به هیچ عنوان استفاده از WEP توصیه نمیشود چرا که شکستن رمزهای WEP به سادگی اتفاق میافتد و با تکنولوژیهای کنونی در کمتر از 30 دقیقه هک میشوند.

گام ششم

این مرحله دلخواه است. اما بد نیست حالا که وارد بخش تنظیمات مودم خود شدهاید، عنوان روتر را نیز تغییر دهید. عنوان روتر در واقع همان نام وای فای است که در جستجوی کامپیوترها و گوشیها نمایش داده میشود. بهتر است نام مودمتان ارتباطی به اسم خودتان نداشته باشد. به صورت روانی با انجام این کار احتمال تلاش هکرها برای شکستن رمز عبور کاهش پیدا خواهد کرد. همچنین روترهایی که از نام پیش فرض خودشان استفاده میکنند عموما بیشتر مورد هدف هکرها قرار خواهند گرفت.

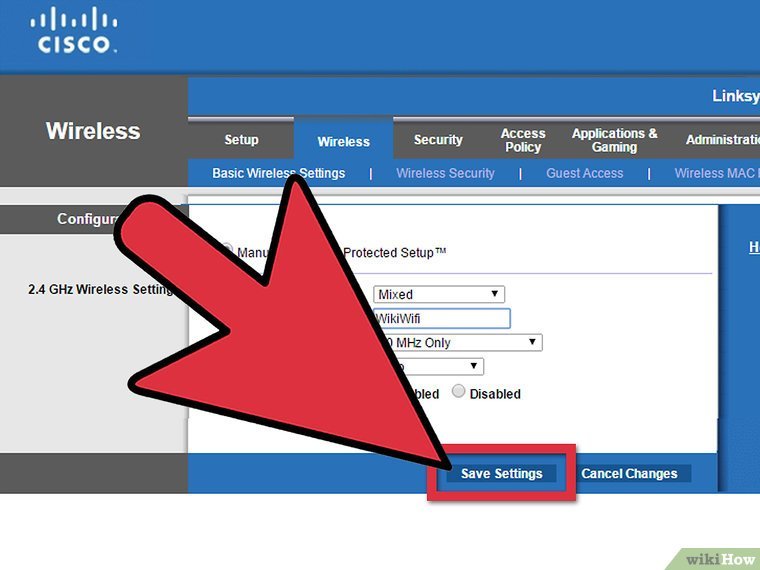

گام هفتم

بعد از پایان اعمال تغییرات باید آنها را ذخیره سازی کنید. برای این کار عموما باید گزینهی Save Settings یا Apply را بزنید که در مودمهای مختلف میتواند متفاوت باشد. مکان این دکمه هم در روترها یا مودمها متفاوت است. بعد از کلیک کردن روی گزینهی مد نظر، چند ثانیهای اعمال تغییرات طول خواهد کشید. همچنین توجه داشته باشید که با تغییر رمز عبور همهی دستگاههایی که به مودم متصل بودند اتصالشان قطع خواهد شد.

- بعد از اعمال تغییرات میتوانید با استفاده از رمز عبور جدید به مودم متصل شوید.