هر چه مقوله «ارزهای رمزنگاری شده» یا همان رمزارزها جدیتر و فراگیرتر میشود، تهدیدات امنیتی مرتبط با آن نیز جدیتر، عمیقتر و گستردهتر میشود. کریپتوجکینگ (Cryptojacking) به عنوان شاخصترین تهدید امنیتی مبتنی بر رمزارزها تا به امروز، نخستین بار در اواخر سال 2017 (همزمان با اوجگیری ارزش بیتکوین و جهشهای پیدرپی و دیوانهوار قیمت آن در آن مقطع چند ماهه) شناسایی و با این عنوان (Cryptojacking) نامگذاری شد. البته کریپتوجکینگ نه بر پایه بیتکوین، که بر مبنای رمزارز دیگری با نام «مونِرو» متولد شد.

طی یکی دو سال اخیر موضوع «ارزهای رمزنگاری شده» (Cryptocurrency) همواره به عنوان یکی از موضوعات داغ و بسیار پرمخاطب در دنیای فناوری مطرح بوده است. رمزارزها و روشهای استخراج آن، از یک سو چالشی مهم و بزرگ برای دولتها و نظامهای مالی و بانکداری و از سوی دیگر موضوعی جذاب و هیجانانگیز برای عموم مردم از طیفهای مختلف است.

اما ماهیت پنهان و ساختار مرموز ارزهای رمزنگاریشده در کنار روش استخراج آن، تمام پتانسیلها و انگیزههای لازم برای ورود جدی هکرها به دنیای رمزارزها را هم در خود داشت و با اوجگیری باورنکردنی و جهشهای بلندی که به طور خاص «بیتکوین» طی 3-ماه پایانی سال 2017 به نام خود ثبت کرد، این انگیزهها به اوج رسید.

سرانجام طی سال 2018 چندین بار در خبرها خواندیم که: «هکرها کنترل هزاران وبسایت را برای استخراج ارزهای رمزنگاریشده به روش «کریپتوجکینگ» در دست گرفتند.»

«کریپتوجکینگ» چیست؟

کریپتوجکینگ (Cryptojacking) اصطلاحی است که به استفاده غیرمُجاز و مخفیانه هکرها از کامپیوتر، موبایل و دیگر دستگاههای متصل به اینترنت قربانیان، برای استخراج رمزارزها(ماینینگ) اطلاق میشود. این روش طی یکی دو سال اخیر میان هکرها محبوبیت و رواج بسیار زیادی کسب کرده است؛ روشی ساده، زودبازده و پرسود برای استخراج پول دیجیتال توسط هکرها با استفاده مخفیانه از سختافزارهای هزاران کاربر قربانی.

روش کار آن چگونه است؟

در حالت کلی، هکرها با فریب دادن کاربران به یکی از 2 روش زیر اقدام به نصب بدافزار و نفوذ به دستگاه قربانیان میکنند: از طریق کلیک کاربر روی لینکهایی با موضوعات جذاب و فریبنده یا دانلودهایی با ظاهر موجه و بیخطر که در واقع حاوی بدافزار و کد مخرب هستند.

اما روش نفوذ در Cryptojacking کاملا متفاوت است: در «کریپتوجکینگ» هکر یک کامپوننت جاوااسکریپت را درون سورس کُد یک وبسایت (یا تعدادی وبسایت) جاسازی میکند. هنگامیکه بازدیدکننده به این وبسایت(ها) مراجعه میکند، بدافزار (اسکریپت ماینینگ) بلافاصله و بدون درنگ در مرورگرش اجرا میشود؛ از این لحظه سختافزار و توان پردازشی دستگاه قربانی به یک نیروی کار اجباری رایگان در خدمت ماینینگ به نفع هکرها تبدیل میشود.

آیا «کریپتوجکینگ» دستگاه قربانی را آلوده به بدافزار میکند؟

خیر. اگر چه Cryptojacking توان پردازشی دستگاه قربانی را برای استخراج رمزارز مورد سواستفاده هکر قرار میگیرد اما هیچ کُد یا بدافزاری روی سیستم قربانی ذخیره نمیشود و «عموما» با بستن وبسایت یا صفحه وب آلوده، ماینینگ متوقف میشود.

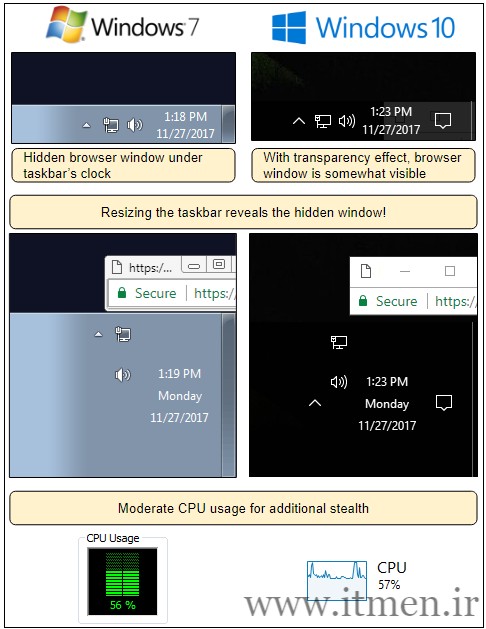

به این دلیل میگوییم «عموما» که طبق اعلام شرکت امنیتی Malwarebytes Labs، هکرها امکان ماینینگ از طریق پنجرههای مخفی مرورگر را نیز فراهم و اجرایی کردهاند. (پنجرههای مخفی مرورگر که در اصطلاح با عنوان pop-unders نامگذاری شدهاند، در زمان اجرا در زیر نوار وظیفه و در پشت آیکن ساعت قرار میگیرند.)

در این روش، فرآیند استخراج رمزارزها با بستن پنجره مرورگر متوقف نخواهد شد چرا که کامپوننت جاوااسکریپت مربوط به ماینینگ اینبار نه در صفحات اصلی وبسایت، که در سورس کد پنجرههای مخفی از جنس pop-unders جاسازی شدهاند. سادهترین راهکار برای اطلاع از حضور و فعالیت pop-unders این است که نوار وظیفه ویندوز را روی «حالت شفاف»(transparent) تنظیم کنید.

از چه نرمافزاری برای Cryptojacking استفاده میشود؟

ماینِر جاوااسکریپتی که این روزها بیشتر توجهات را به سمت خود جلب کرده است، «کوینهایو»(Coinhive) نام دارد. Coinhive یک ابزار کاملا قانونی است که برای بکارگیری در وبسایتها به منظور استخراج یک ارز دیجیتال مُجاز و قانونی با نام «مونِرو»(Monero) طراحی شده است. به این معنا که کوینهایو امکان درآمدزایی جدیدی دراختیار صاحبان وبسایتها قرار میدهد تا بتوانند بدون استفاده از تبلیغات آنلاین از وبسایتشان کسب درآمد کنند. اما مشکل از آنجا آغاز میشود که هکرها، کوینهایو را روی وبسایتهای متعلق به دیگران، بدون اطلاع صاحبانِ آنها، برای استخراج ارز دیجیتال به حساب خودشان به خدمت میگیرند.

ماینر در واقع چه کاری انجام میدهد؟

ماینر در حال یک تلاش بی وقفه برای حل مجموعهای از مسائل دشوار و پیچیده ریاضی است. با رسیدن به هر راهحل، که یک هش نامیده میشود، به کسی که آن ماینینگ را مدیریت میکند، سهم یا بخشی از یک رمزارز به عنوان پاداش تعلق میگیرد. به این ترتیب هکرها هر چه تعداد دستگاههای تحت کنترلشان بیشتر میشد، پول بیشتری عایدشان میشد.

آیا Cryptojacking منجر به آسیب و ضرر و زیان میشود؟

به این معنا که اطلاعات شخصی یا جزئیات مربوط به حسابهای بانکی قربانی در معرض خطر قرار گیرند، خیر. در مجموع کریپتوجکینگ در مقایسه با باجافزارها، تهدید آنلاین بهمراتب خفیفتر و کمخطرتری محسوب میشود؛ با این وجود میتواند به سختافزار قربانی آسیب و خسارت وارد کند.

به عنوان مثال یک تروجان استخراج رمزارز موسوم به Loapi به دنبال دستیابی و دسترسی به مجوزهای اجرایی مورد نظرش در گوشیهای اندرویدی، دستگاه را زیر چنان فشار پردازشی سنگینی قرار میدهد که سختافزار گوشی نابود میشود.

آیا این مساله، یک معضل رو به رشد و در حال گسترش است؟

بله دقیقا همینطور است. بنا به گفته محققانی که در پروژه مسدودکننده تبلیغات اینترنتی شرکت Adguard مشغول به فعالیت هستند، تنها در ماه نوامبر 2017، اسکریپت کریپتوجکینگ را در بیش از 33،000 وبسایت یافتهاند و این رقم طی ماه دسامبر 31 درصد افزایش داشته است. شرکت امنیتی Sophos هم اعلام کرد که استفاده از Coinhive در ماه دسامبر 2017 افزایش یافته است.

هکرها چگونه کد اسکریپت را در وبسایتها جاسازی میکنند؟

در بسیاری از حملات گسترده و پُردامنه کریپتوجکینگ در نیمه نخست سال 2018، هکرها موفق شدند از طریق یک افزونه به نام BrowseAloud، اسکریپت Coinhive را درون کُد وبسایتها جای میدهند.

(BrowseAloud یک افزونه برای مرورگر وب است که با تبدیل محتوای متنی صفحات وب به صوت سعی دارد به کمک کاربران نابینا و کمبینا آمده و وبگردی را برای این دسته از کاربران تسهیل کند.)

هکرها با بهرهگیری از آسیبپذیری و ضعف امنیتی کشف شده در این ابزار، توانستند بزرگترین حمله از نوع Cryptojacking تا به امروز را رقم بزنند و طی آن هزاران وبسایت و حتی سرویسهای تبلیغات ویدیویی را تحت تاثیر قرار دهند.

کدام وبسایتها آلوده شدهاند؟

طی حمله فوق هکرها توانستند از طریق آسیبپذیری کشف شده در افزونه BrowseAloud به بیش از 5000 وب سایت نفوذ پیدا کرده و اسکریپت Coinhive را در آنها جاسازی کنند.

به عنوان مثال وبسایت شرکت Student Loans، مربوز به شوراهای انگلستان، سرویسهای مختلف NHS و حتی دفتر کمیساریای اطلاعات بریتانیا (Information Commissioner’s Office) که خود یک نهاد نظارتی در حوزه امنیت اطلاعات است، طی این حمله، به اسکریپت Coinhive آلوده شدند.

فهرستی از وبسایتهای هک شده از طریق ضعف امنیتی افزونه BrowseAloud را میتوانید

اینجا مشاهده کنید:

در همه موارد هکرها موفق شده بودند از ترافیک این وبسایتها برای ماینینگ و استخراج رمزارز به حساب خودشان سواستفاده کنند. البته در این میان وبسایتهایی هم بودند که با میل، اراده و انتخاب خودشان اسکریپت Coinhive را برای کسب درآمد از وبسایتشان به خدمت گرفته بودند؛ به عنوان مثال سایت «The Pirate Bay» که یکی از وبسایتهای مشهور و پرمخاطب تورنت است.

کدام سایتهای محتوای ویدیویی مورد هدف قرار گرفتهاند؟

تعدادی از تبلیغات ویدیویی در YouTube به صورت غیرقانونی توسط اسکریپت Codejacking هدف نفوذ هکرها قرار گرفتند. به گفته کارشناسان، سایتهای ویدیویی Openload، RapidVideo، OnlineVideoConverter و Streamango هم حاوی نرمافزار ماینینگ بودهاند. به این ترتیب تخمین زده میشود که طی این مدت بیش از یک میلیارد بازدیدکننده و کاربر سرویسهای ویدیویی نامبرده، به طور ناخواسته در تولید و استخراج رمزارز Monero مشارکت داشتهاند.

آیا هکرها فقط به دنبال رمزارز مونِرو هستند؟

خیر. هکرها علاوه بر رمزارز مونِرو به دنبال استخراج سایر ارزهای رمزنگاریشده از جمله بیتکوین(Bitcoin)، لیتکوین(Litecoin)، یوتا(Iota)، اِتریوم(Ethereum) و رپپل(Ripple) هم بوده و هستند.

اما رمزارز «مونِرو» در میان همه ارزهای دیجیتالی امن و غیرقابلردیابی، از آن جهت به عنوان محبوبترین و رایجترین گزینه در میان مجرمان سایبری شناخته شده است، که میتوان آن را به راحتی و به مقدار فراوان، بدون نیاز به خرید هیچ سختافزار یا تجهیزاتی، تنها با سواستفاده از توان پردازشی دستگاههای بازدیدکنندگان از سایتهای وب استخراج کرد.

مونِرو (Monero)، رایجترین و پرکاربردترین رمزارز در ماینینگهای مخفیانه و غیرمُجاز و حملات Cryptojacking است

پس از آخرین حمله چه اقداماتی انجام شده است؟

طبق بررسی و تحقیق انجام شده در مرکز ملی امنیت سایبری (National Cyber Security Centre)، شرکت TextHelp سازنده ابزار BrowseAloud، تا زمان حل و فصل مشکل و رفع نقص، خدمات وبسایت خود را متوقف کرده است تا حداقل جلوی سواستفادههای بیشتر هکرها از دستگاههای بازدیدکنندگان از وبسایتهای آلوده به کُد استخراج رمزارزها گرفته شود. با این وجود هنوز تهدید از بین نرفته است.

تحقیقات شرکت امنیتی Adguard تصویر گویاتری از وضعیت موجود ارائه میدهد؛ این تحقیقات نشان میهد که از میان تمام شبکههای ماینینگ که طی ماههای اکتبر و نوامبر 2017 فعال بودهاند اکنون تنها 6 شبکه به صورت فعال باقی مانده است که البته Coinhive به عنوان محبوبترین و مشهورترین نام، در بین 6 شبکه همچنان فعال حضور دارد.

آیا نمیتوان Coinhive را از دنیای کسب و کار بیرون انداخت؟

از لحاظ فنی، Coinhive یک ابزار قانونی است و هیچ کار نادرستی انجام نمیدهد. مساله اینجاست که این ابزار مورد سواستفاده قرار میگیرد و بازدیدکنندگان وبسایتهای حاوی این اسکریپت، از آنچه در پشت صحنه این وبگردی اتفاق میافتد، بی اطلاع هستند.

در واقع تعداد بسیار زیادی از کاربران در معرض نفوذ و سواستفادههای تهدید سایبری جدیدی قرار گرفته بودند که بدون هیچ دردسر یا مانع بازدارندهای، به راحتی میتوانست به حجم انبوهی از دستگاهها (موبایل، تبلت، لپتاپ و کامپیوتر شخصی) نفوذ کند. همین مساله باعث شد تا Malwarebytes و بسیاری دیگر از ابزارهای مسدودکننده تبلیغات آنلاین، از اجرای اسکریپت Coinhive روی وبسایتها ممانعت کنند.

آیا Coinhive اقدامی در جهت رفع این مشکل انجام داده است؟

Coinhive کُد جدیدی به نام AuthedMine منتشر کرد که به همان شیوه اسکریپت قبلی کار میکند، اما یک صفحه «رضایت کاربر» به آن اضافه شده است. در این صفحه به بازدیدکنندگان وبسایتهای حاوی این اسکریپت هشدار داده میشود که در این سایت پتانسیل و امکان کریپتوماینینگ وجود دارد و از آنها میخواهد که با مراجعه به

این آدرس، در جریان ماهیت کلی اسکریپت AuthedMine قرار گیرند سپس آگاهانه تصمیم بگیرند

این شرکت میگوید: «ماینر AuthedMine هرگز بدون رضایت کاربر شروع به کار نخواهد کرد» و از توسعهدهندگان خواسته شده است که این متد جدید را جایگزین روش قبلی کنند. با این حال، با توجه به ماهیت و ذات کریپتوجکینگ که بیش از هر چیز به یک عملیات و فرآیند کاملا مخفیانه شبیه است، بعید به نظر میرسد مساله به این زودیها و با راهکار جدید ارائه شده توسط توسعهدهنده Coinhive حل و فصل شود.

چگونه از خودمان در برابر «کریپتوجکینگ» محافظت کنیم؟

پس از این آشنایی نسبتا جامع با ماهیت و عملکرد Cryptojacking،مهمترین و اصلیترین سوال این است که «چطور و با کمک چه ابزارها و راهکارهایی میتوانیم از گرفتار شدن در دام این تهدید جدید دنیای دیجیتال مصون بمانیم؟» در ادامه این نوشتار به معرفی چند راهکار عمومی و توصیه ساده برای محفوظ و مصون ماندن در برابر «کریپتوجکینگ» خواهیم پرداخت.

فرآیندهای در حال اجرا روی کامپیوترتان را چک کنید.

برای این منظور با استفاده از کلید ترکیبی «Control+Shift+Esc»، پنجره Windows Task Manager را باز کنید؛ سربرگ Processes را انتخاب کرده و در لیست به دنبال فرآیندهایی بگردید که بیشترین مقدار از توان پردازنده را به خود مشغول کردهاند.

سایتهای مشکوک را به یک ابزار مسدودکننده تبلیغات (Ad blocker) معرفی کنید.

اگر با سایتی مشکوک به ماینینگ برخورد کردید (مثلا وبسایتی که هنگام مراجعه و بازدید، سیستمتان را به شدت کُند یا برای لحظاتی معطل و متوقف میکند)، هنگام مراجعه به آن حتما «Ad blocker»تان را روشن کنید و اطمینان حاصل کنید که لیست فیلتر NoCoin فعال شده است.

به طور مثال

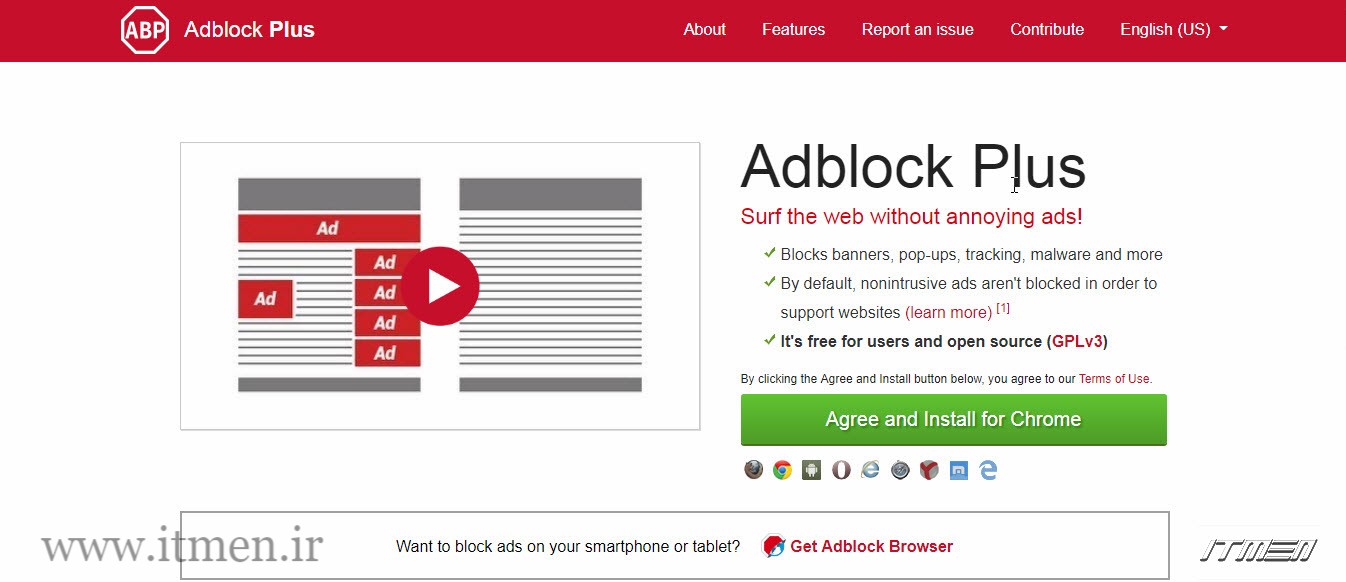

Adblock Plus یکی از بهترین گزینههای رایگان برای مسدودسازی تبلیغات آنلاین و مقابله با تهدیدات مختلف امنیتی در این حوزه است. Adblock Plus یک ابزار کاملا رایگان و متنباز است که به صورت یک افزونه به مرورگر وب اضافه میشود و علاوه بر مرورگرهای رایج و معروف (فایرفاکس، گوگل کروم، مایکروسافت اج، سافاری، اپرا و IE) از برخی مرورگرهای کمتر شناخته شده نیز پشتیبانی میکند.

تبلیغات آنلاین حتی اگر آلوده به ماینرها نباشند، باز آزاردهنده و مزاحم هستند. Adblock Plus شما را از شرّ گونههای مختلف تبلیغات اینترنتی خلاص میکند.

امکان ماینینگ و استخراج ارزهای رمزنگاری شده را روی دستگاهتان مسدود کنید.

چند عنوان افزونه مرورگر برای مسدودسازی و توقف فعالیت ماینینگ Coinhive و سایر رمزارزها، بدون رضایت و موافقت کاربر وجود دارد. مثلا افزونه

No Coin برای مرورگرهای کروم، فایرفاکس و مرورگر ویوالدی و افزونه

Mining Blocker برای مرورگرهای فایرفاکس و اپرا در دسترس است.

کاربران مرورگرهای کروم، فایرفاکس و ویوالدی برای مسدودسازی و مصون ماندن از خطرات ماینرهای جاسازی شده در وبسایتها (از جمله Coinhive) میتوانند به افزونه No Coin اعتماد کنند.

افزونه Mining Blocker که از مرورگرهای فایرفاکس و اپرا پشتیبانی میکند، یک ابزار ضد ماینینگ رایگان و کارآمد برای مسدودسازی و مقابله اثربخش در برابر انواع کُدها و اسکریپتهای ماینینگ جاسازی شده در سایتهای وب است.

آنتیویروستان را همیشه به روز نگه دارید.

ماهیت مکار و حیلهگر «کریپتوجکینگ» سبب میشود آنتی ویروسها همیشه موفق به تشخیص و شناسایی آن نشوند، اما به روز نگهداشتن ابزارهای محافظتی، همواره شانس و احتمال غلبه بر تهدیدات شناخته شده را به میزان زیادی افزایش میدهد.

.gif)