جنجال بر سرافشای اطلاعات خصوصی کاربران فضای مجازی و شیوع حملات سایبری کشورها علیه یکدیگر از جمله مهم ترین رخدادهای سایبری سال ۲۰۱۸ میلادی بود؛ در این فضا باج افزارها نیز رونق گرفتند.

با پیشرفت فناوری و دیجیتالی شدن سیستم های ذخیره اطلاعات و گسترش استفاده از اینترنت در گجت ها و ابزارهای مختلف فناورانه، هر روز اخبار بیشتری از روش های نوین اختلال یا دسترسی به سیستم اطلاعاتی، ارتباطی، صنعتی ، امنیتی، دفاعی و تسلیحاتی کشورها با استفاده از آلودگی های بدافزاری، حملات هک و آسیب پذیری های نرم افزاری به گوش می رسد.

درسال ۲۰۱۸ میلادی امنیت سایبری کاربران در بسیاری از کشورها با حملات هدفمندی در مقیاس ملی، حملات هک و دیفیس و آلودگی بدافزار، حملات و آلودگی ها در حوزه تلفن همراه، آسیب پذیری نرم افزارها و تجهیزات پرکاربر و صفحات جعلی، به خطر افتاد.

تحقیقات دانشگاه آکسفورد نشان می دهد که درسال میلادی که گذشت اکانت های تقلبی به سرعت در سراسر جهان نفوذ و گسترش یافتند و بسیاری از کاربران با فریب نرم افزارهای مخرب و باج گیر، قربانی این روش نفوذ سایبری شدند.

اگرچه تعداد بدافزارهایی که بسیاری از کاربران فضای مجازی در سراسر دنیا را درگیر خود کرده بسیار زیاد است اما در این گزارش نگاهی به نرم افزارهای مخرب، بدافزار و باج افزارهایی داریم که بیشترین دربرگیری را در میان کاربران فضای سایبر داشت.

جولان بدافزارهای مخرب در سیستم های کامپیوتری

- درسالی که گذشت محققان امنیت سایبری بدافزاری کشف کردند که از طریق واتس اپ، تلگرام و اپلیکیشن های دیگر، کاربران ایران، لبنان، مصر ، مراکش و اردن را هدف گرفت. این بدافزار که «زوپارک» نام داشت، هرگونه اطلاعات ذخیره شده از جمله پسوردهای موجود در دستگاه کاربر را سرقت می کرد.

- شناسایی بدافزار میرای (Mirai) که یک کرم رایانه ای غیرتخریب کننده بود و به کامپیوترهای حاوی سیستم عامل لینوکس (به روز نشده) متصل به شبکه، حمله کرده و آن را آلوده میکرد، از دیگر تهدیدات سایبری این بخش بود. این بدافزار سعی در تکثیر خود در هارد و شبکه کاربران داشت و اکثر حملات صورت گرفته آن از آدرس های مبدا ایران گزارش شد؛ به گونه ای که در حملات رخ داده حدود ۶۸ درصد حملات از آدرس های کشور ایران و تنها ۳۲ درصد حملات از سایر نقاط جهان ایجاد شد.

- گسترش حملات باج افزاری نسخه چهارم باج افزار خطرناک GandCrab به کاربران در سراسر کشور از دیگر رویدادهای مهم این بخش بود. این باج افزار روش های گوناگونی از نفوذ به سیستم از جمله ضعف در پیکربندی سرویس پروتکل از راه دور (ریموت دسکتاپ -RDP) و پیوست هرزنامه ها و اکسپلویت کیت ها را در حملات خود استفاده میکرد.

- پژوهشگران Trend Micro نیز چندین برنامه در قالب پلتفرمهای پیامرسان صوتی قانونی را در فروشگاه گوگل پلی (Google Play) مشاهده کردند که دارای قابلیتهای مخرب بود و در هر نسخه نیز تکامل یافته تر از قبل می شد. محققان اعلام کردند که مجرمان به دنبال فعالیتهای مخرب از جمله حملات باتنت هستند.

- درسال ۲۰۱۸ میلادی ۶۰۰ هزار حمله به یکی از برنامه های کاربردی مدیریت پایگاه داده روی سرویسدهندههای وب، صورت گرفت که منشا این حملات از کشور سوئد بود. این حمله به پورتهای مربوط به شبکه ها و دوربین های مداربسته صورت گرفت.

- در این سال دو بدافزار از گروه APT کشور کره شمالی شناسایی شدند که فعالیتهای مخربی از جمله استخراج اطلاعات، نصب بدافزارهای دیگر و ایجاد پراکسی روی سیستمهای ویندوزی انجام میدهند.

- کشف جاسوس سایبری در خاورمیانه که حمله «بیگ بنگ» را با ایمیل جعلی ترتیب داد از دیگر اخبار مهم سال ۲۰۱۸ میلادی بود. این گروه جاسوسی سایبری پیشرفته با نام «بیگ بنگ» منطقه خاورمیانه را هدف قرار داده و با ارسال این حملات با ارسال ایمیلهای فیشینگ حاوی فایل پیوست مخرب، حملات سایبری علیه نهادهایی در سراسر خاورمیانه، رقم زدند.

- موسسه امنیتی سایمنتک نسبت به افزایش حملات باج افزاری به سیستم های مراقبتهای بهداشتی با تکامل باج افزار SamSam هشدار داد. این باج افزار حملات هدفمندی علیه۶۷ هدف مختلف و چندین سازمان داشت که بیشتر آنها در ایالات متحده آمریکا قرار داشتند. باجافزار SamSam که یک تهدید قدیمی بوده و حملات آن در سال ۲۰۱۵ نیز مشاهده شده، سیستم های مراقبتهای بهداشتی را هدف قرار داده است.

- موسسه امنیتی کاسپراسکای نیز از شناسایی بدافزار پیچیده و خطرناکی خبر داد که با حمایت یکی از دولت های جهان طراحی شد و برای نفوذ به رایانه ها از روترهای اینترنتی استفاده می کرد. این بدافزار که Slingshot نام داشت، حملات خود را به صورت کاملا مخفیانه و لایه لایه انجام داده و ابتدا روترهای MikroTik را هدف قرارداد و سپس حمله به رایانه شخصی را در دو مرحله در سیستم عامل و مدیریت فایل های سیستمی اجرایی کرد. گمانه زنی ها با توجه به انگلیسی بودن بخش عمده کدنویسی ها و روان بودن زبان به کار گرفته شده در این بدافزار حاکی از آن بود که احتمالا یک یا تعدادی از کشورهای عضو گروه پنج چشم (آمریکا، انگلیس، استرالیا، نیوزلند و کانادا) در نگارش این بدافزار مخرب دخالت داشتند.

بدافزارهای کاوشگر ارز دیجیتال به میدان آمدند

سوءاستفاده بدافزاری از سیستم های اطلاعاتی درسال ۲۰۱۸ نگاه پررنگی نیز به بخش های اقتصادی داشت و خبرهای بسیاری از قربانیان بدافزارهای ارز دیجیتال و سرقت اطلاعات کارتهای اعتباری منتشر شد.

بدافزارهای کاوش ارز دیجیتال به دلیل افزایش قیمت ارزهای دیجیتال، از قدرت پردازشگر سیستم کامپیوتری قربانیان استفاده کرده و اقدام به استخراج ارز می کردند. هنگامی که یک دستگاه در معرض اینگونه بدافزارها قرار میگیرد، یک برنامه مخرب در پس زمینه اجرا میشود و مصرف انرژی را افزایش میدهد که در نتیجه سرعت و عملکرد دستگاه کاهش می یابد.

- برای مثال آزمایشگاه مک آفی ( McAfee ) بدافزاری با نام WebCobra کشف کرد که از قدرت پردازش سیستم قربانیان برای کاوش ارز دیجیتالی استفاده میکرد. دامنه آلودگی این بدافزار در سراسر جهان در ماه سپتامبر ۲۰۱۸ بود و بیشترین آلودگیها مربوط به کشورهای برزیل، آفریقای جنوبی و ایالات متحده گزارش شد.

- سرقت اطلاعات میلیون ها کارت اعتباری از طریق نفوذ به شبکه های بانکی و ATM در سراسر جهان توسط یک گروه سایبری از دیگر اخبار مهم این بخش بود. این گروه سایبری، اطلاعات بیش از ۱۵ میلیون کارت اعتباری را از بیش از ۶۵۰۰ ایستگاه پایانه در ۳۶۰۰ کسب وکار با استفاده از بدافزارهایی که از طریق ایمیلهای فیشینگ ارسال می کردند، به سرقت برده و از این طریق بیش از یک میلیارد یورو از بانکهای سراسر جهان سرقت کردند.

- باج افزار سایبری «پول زور» که با استفاده از صفحات جعلی درگاه بانکی شاپرک، از کاربران ایرانی یک میلیون تومان باج می گرفت نیز در ایران شناسایی شد.

- از طرف دیگر، انتشار باج افزار «Cybersccp» در کانال های تلگرامی فارسی زبان از دیگر رخدادهای سایبری درسال ۲۰۱۸ بود. این باجافزار از خانواده خطرناک شناخته شده HiddenTear با نام Cyber.exe بود که در پوشش برنامهای کاربردی با ادعای ساخت تصویر جعلی کارت ملی، کارت بانکی، شناسنامه و پاسپورت انتشار یافت.

- درسال ۲۰۱۸ یافته های موسسه امنیتی چک پوینت حاکی از آن بود که طراحی و تولید بدافزارهای سرقت ارز دیجیتال که به طور ویژه برای آیفون عرضه می شوند نسبت به مدت مشابه سال قبل ۴۰۰ درصد افزایش یافت. بخش عمده این حملات از طریق مرورگر سافاری و با تلاش برای آلوده کردن این مرورگر صورت گرفت. یکی از مشهورترین بدافزارهایی که بدین منظور طراحی شد Coinhive نام داشت که در میان بدافزارهای سرقت ارزهای دیجیتال با ایجاد ۱۹ درصد آلودگی در رتبه اول است. ایران در بین ۵ کشور اول آلوده به نرم افزار مخرب کوین هایو قرار داشت.

- کارشناسان بدافزاری کشف کردند که وارد دستگاه های اندروید آمازون شده و به استخراج ارز دیجیتال می پرداخت. این بدافزار که ADB.miner نام گرفت به عنوان اپلیکیشنی به نام Test در «فایر تی وی Fire TV» و «فایر استیکس Fire Stick» های آمازون مشاهده شد و پس از نصب با استفاده از دستگاه، ارز دیجیتال استخراج می کرد.

- پژوهشگران امنیتی IBM یک بدافزار قدرت گرفته از هوشمصنوعی را با نام DeepLocker توسعه دادند که برای هدف قرار دادن قربانی بسیار قدرتمند بوده و قابلیت زیادی در جلوگیری از شناسایی داشت. این کلاس از بدافزارهای مجهز به هوشمصنوعی میتوانند تا رسیدن به قربانی هدف، فعالیت خود را ادامه دهند و پس از رسیدن به مقاصد مدنظر، فعالیتهای مخرب را متوقف کنند. اینگونه بدافزارها قربانی هدف را از طریق شناسایی چهره، موقعیت جغرافیایی و تشخیص صدا شناسایی میکنند.

اپلیکیشن های جعلی به بازار آمدند

- محققان امنیتی ۲۹ اپلیکیشن اندرویدی حاوی بدافزار را کشف کرده اند که اطلاعات بانکی کاربران را سرقت می کرد. این اپلیکیشن های جعلی، شامل ۲۹ اپلیکیشن مختلف از برنامه های مدیریت مصرف باتری گرفته تا طالع بینی بود که به بدافزار تروژان مبتلا هستند و پس از نصب روی موبایل کاربر، حتی می توانند آن را از راه دور کنترل کنند. البته پس از آنکه ESET این موضوع را به گوگل اعلام کرد، اپلیکیشن های مذکور از فروشگاه اپلیکیشن های گوگل پاک شد. اما تخمین زده می شود حدود ۳۰ هزار کاربر آنها را دانلود کردند.

- از سوی دیگر ۱۳ اپلیکیشن بازی در پلی استور گوگل کشف شد که حاوی بدافزار بودند. این اپلیکیشن ها قبل از حذف بیش از ۵۸۰ هزار بار دانلود شدند. اپلیکیشن های مذکور به عنوان بازی های شبیه سازی مسابقات رانندگی با خودرو و وانت دسته بندی شده بودند.

- گوگل همچنین ۱۴۵ اپلیکیشن حاوی بدافزار را از فروشگاه گوگل پلی پاک کرد. این بدافزارها پس از اتصال دستگاه اندروید به رایانه، اطلاعات کارت اعتباری و پسوردهای کاربر را سرقت می کردند. برخی از این اپلیکیشن ها چند صد بار دانلوده شدند و این بدافزار، در صورتی که دستگاه اندروید به پی سی ویندوز متصل می شد، اطلاعات شخصی کاربر را جمع آوری می کرد و پس از ورود به رایانه، شماره کارت اعتباری کاربر، پسورد حساب های کاربری او و حتی شماره تامین اجتماعی را مورد سرقت قرار می داد.

- گوگل ۲۲ اپلیکیشن اندرویدی را نیز از فروشگاه پلی استور پاک کرد که علت آن سوءاستفاده این برنامه ها از گوشی های اندرویدی به منظور نمایش تبلیغات ناخواسته بود. این بدافزارهای تبلیغاتی مختلف مواجه شده که تلاش می کنند با ترغیب کاربران به کلیک کردن بر روی خود درآمدی به جیب بزنند.

بدافزارهایی در لباس vpn کاربران را فریب دادند

- درسال ۲۰۱۸ میلادی VPN های مشهور هم آسیب پذیر اعلام شدند. به نحوی که این آسیب پذیری ها اجرای کدهای مخرب را توسط مهاجمان ممکن کرد و باعث شد تا هکرها بتوانند به رایانه های مجهز به سیستم عامل ویندوز حمله کرده و فعالیت های تخریبی متنوعی انجام دهند. از جمله این وی پی ان ها می توان به ProtonVPN و NordVPN اشاره کرد.

- درهمین حال خبر نفوذ جهانی بدافزار «ویپیان فیلتر» به دستگاههای متصل به شبکه سبب شد تا حداقل ۵۰۰ هزار دستگاه در ۱۰۰ کشور مختلف مورد آلودگی این نرم افزار مخرب قرار بگیرند.

- از سوی دیگر ۱۱۳ کشور نیز مورد سوءاستفاده بدافزار تجهیزات اندروید قرار گرفتند. این بدافزار از آسیبپذیری برخی تجهیزات سیستم عامل اندروید (Android Debug Bridge) در سطح شبکه استفاده می کرد و کشورهایی که میزبان بیشترین IP آلوده بودند تایوان، روسیه و چین اعلام شدند.

- ادامه فعالیت باجافزار مخرب «واناکرای» پس از ۱۸ ماه فعالیت مخرب و آلوده کردن هزاران سیستم در سراسر جهان، درسال ۲۰۱۸ نیز باردیگر اعلام شد و بررسی ها نشان داد که نرخ آلودگی این بدافزار از زمان مشابه سال گذشته بیشتر بوده است. این بدافزار در ماههای جولای تا سپتامبر ۲۰۱۸ حدود ۷۴ هزار و ۶۲۱ حمله علیه کاربران در سطح جهان انجام داد.

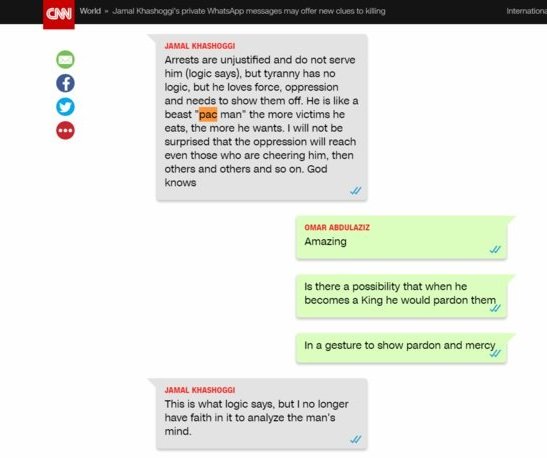

- محققان امنیتی ویروسی به نام «تلگراب» کشف کردند که نسخه دسکتاپ پیامرسان تلگرام را هدف گرفته و اطلاعات کاربر را از روی نسخه دسکتاپ تلگرام سرقت می کرد. این ویروس که «تلگراب» نام گرفت طوری طراحی شده تا اطلاعات cache و فایل های کلیدی تلگرام را جمع آوری کند. نسخه اول تلگراب فقط فایل های متنی، اطلاعات مرورگر و کوکی ها را ذخیره می کرد و در نسخه دوم قابلیت جدیدی افزوده شد که به بدافزار اجازه می داد اطلاعات cache دسک تاپ را همراه اطلاعات لاگین (ورود) نیز، جمع آوری کند.

- مرکز مدیریت راهبردی امنیت فضای تولید و تبادل اطلاعات ریاست جمهوری (افتا) نیز بدافزار پیشرفته جاسوسی «Norxa» که سیستم عامل های ویندوز را هدف قرار می داد، کشف کرد. این نرم افزار مخرب پیچیده با هدف جاسوسی و جمع آوری اطلاعات طراحی شد و دارای قابلیت دریافت دستور از سرور C&C و اجرای عملیات های خراب کارانه در سیستم قربانی بود.

- از سوی دیگر یک گروه بدافزاری به نام OilRig حملات مداوم سایبری با استفاده از ابزارها و تکنیک های شناخته شده علیه نهادهای دولتی در منطقه خاورمیانه انجام دادند. در این حملات از ایمیلهای فیشینگ استفاده شده و قربانی با روشهای مهندسی اجتماعی، وادار به اجرای یک پیوست مخرب میشد.

- سازمان عفو بین الملل نیز اعلام کرد که یک نرم افزار جاسوسی متعلق به رژیم صهیونیستی فعالان حقوق بشر و برخی مقامات خاورمیانه را هدف گرفته است. رژیم صهیونیستی هر روز برای جاسوسی از فعالان حقوق بشر و مقامات دولتی در خاورمیانه و سراسر دنیا از فناوریهای بیشتری استفاده می کند.

- درهمین حال براساس تحقیقاتی که آزمایشگاه Citizen منتشر کرد، نرمافزار جاسوسی موبایل پگاسوس (Pegasus) طی دو سال گذشته در ۴۵ کشور جهان مورد استفاده قرار گرفت. این نرم افزار مخرب، یک بدافزار نظارتی است که توسط گروه NSO وابسته به رژیم صهیونیستی توسعه داده شد و قابلیت آلوده سازی دستگاههای اندروید و آیفون (ios) را داشت. این نرمافزار جاسوسی به صورت اختصاصی به دولتها و آژانسهای امنیتی فروخته میشود.

- پژوهشگران موسسه آکامای، با اعلام خبر نفوذ هکرها به هزاران مسیریاب از طریق UPnProxy ، بدافزار پیشرفتهای شناسایی کردند که میتوانست پیکربندیهای مسیریابهای خانگی را ویرایش واتصالات رایانه ها را آلوده کند.این مرکز شمار سیستم های درخطر را ۱.۷ میلیون سیستم اعلام و تاکید کرد که به حداقل ۴۵ هزار مسیریاب نفوذ شده است. این ویروس باج گیر سایبری که در صورت نداشتن نرمافزارهای ضدبدافزار مناسب، اقدام به رمزگذاری فایل و درخواست باج می کرد، در منطقه خاورمیانه نیز فراگیر شد.

کشور سنگاپور نیز درسالی که گذشت شاهد بدترین و بزرگترین حمله سایبری در تاریخ خود بود که در قالب آن حدود ۱.۵میلیون شهروند این کشور و از جمله نخست وزیر مورد حمله قرار گرفتند. در جریان حملات یادشده اطلاعات شخصی مربوط به سوابق پزشکی و دارویی شهروندان این کشور به سرقت رفت.

برخی حملات اینترنتی در فضای سایبری ایران

رخدادهایی که امنیت سایبری کشورها را هدف قرار داد، در سالی که گذشت در ایران نیز نمود بسیاری داشت. به نحوی که طبق اعلام مسئولان، روزانه ۵۰۰ هزار تهدید علیه امنیت سایبری کشور به ثبت رسید.

- یکی از این رخدادها، مربوط به حملات پراکنده از مبدا رژیم صهیونیستی به برخی زیرساخت های ارتباطی ایران بود. عامل حمله شرکت اینترنتی «گلدن لاین» متعلق به رژیم غاصب و مقصد آن به سمت شبکه ارتباطات موبایل بود که این حملات به موقع دفع شد؛ در این زمینه وزیر ارتباطات کشورمان از پیگیری حقوقی آن در مجامع بین المللی از طریق وزارت امورخارجه خبر داد.

- ۳ شرکت فیس بوک، توئیتر و گوگل در یوتیوب، بلاگر و گوگل پلاس، حساب برخی کاربران ایرانی را به بهانه فعالیتهای رسانه ای و ارتباط با شبکه رادیو و تلویزیون رسمی جمهوری اسلامی ایران مسدود کردند.

- درسالی که گذشت آسیب پذیری بحرانی تجهیزات مسیریاب سیسکو، باعث تهدید سایبری در بسیاری از کشورهای جهان از جمله ایران شد. آسیب پذیری سیستم های سخت افزاری تحت شبکه شرکت سیسکو، اختلال در دیتاسنترهای بیش از ۱۵۰ کشور را به همراه داشت و بیش از ۱۶۸ هزار رایانه در نقاط مختلف جهان به همین علت مورد حمله قرار گرفته اند.

- ازسوی دیگر آلودگی تجهیزات مسیریابی (روتر) میکروتیک از جمله رخدادهای سایبری در سطح کشور بود. حمله سایبری درقالب انتشار باج افزار که سرورهای HP را هدف قرارداد نیز قربانیانی در فضای مجازی ایران داشت.