مرکز ماهر ادعای هک و نفوذ به وبسایت وزارت ارتباطات را رد کرد

مرکز ماهر با صدور اطلاعیه ای، ادعای هک و نفوذ به وبسایت وزارت ارتباطات و فناوری اطلاعات را رد کرد.

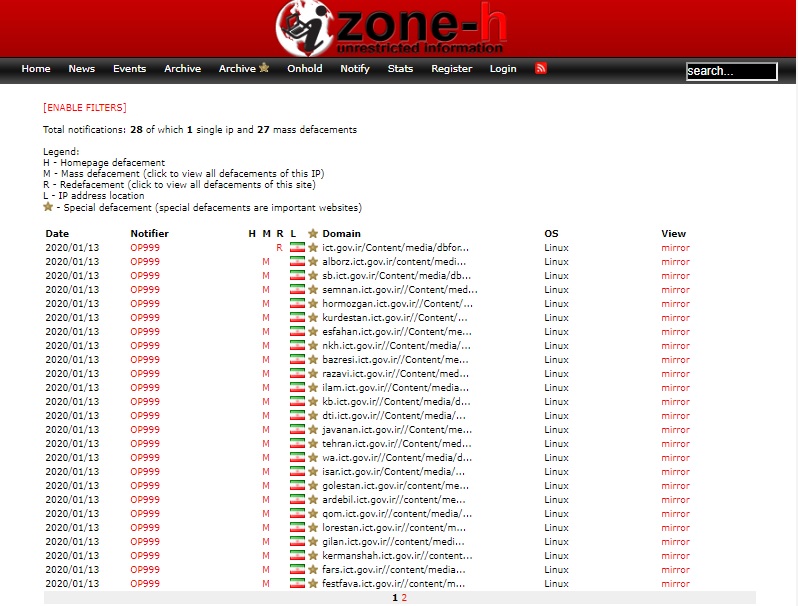

اواسط هفته گذشته برخی سایت های خبری از هک و نفوذ به وب سایت وزارت ارتباطات و شرکتهای تابعه استانی این وزارت خانه خبر دادند.

در این زمینه مرکز ماهر در اطلاعیه ای، در این خصوص توضیح داد و ادعای مربوط به نفوذ و دسترسی غیرمجاز به سایت وزارت ارتباطات را رد کرد.

در این اطلاعیه آمده است: « در ساعات اولیه بامداد روز ۲۲ دی ۹۸ ادعایی در شبکههای اجتماعی مبنی بر دیفیس شدن برخی از زیردامنههای ict.gov.ir از سوی یک گروه هکری مطرح شد.

با تکیه بر همکاران، ابزارها و فناوریهای مورد استفاده، در چند دقیقه موضوع توسط مرکز ماهر رصد و مشخص شد که مهاجم با سوءاستفاده از یک فرم گزارشدهی، به بارگزاری یک فایل متنی در وبسایت اقدام کرده است. این موضوع در همان زمان پیگیری شده و محدودیتهای لازم بر این قابلیت گزارش دهی اعمال شد.»

این مرکز تاکید کرده است که « در این رویداد هیچ گونه نفوذ و دسترسی غیرمجاز و یا اعمال تغییری در محتوای وبسایت صورت نگرفت. لازم به به توضیح است این قابلیت بارگذاری فایل صرفا اجازه بارگذاری فایلهای بی خطر جهت ارائه خدمت به کاربران را ارائه می کرد.

از سوی دیگر ادعای مطرح شده در خصوص از دسترس خارج شدن وبسایت پس از این رخداد نیز، مطلقا صحت نداشته و دسترسی با وبسایت به طور پیوسته برقرار بوده است.»

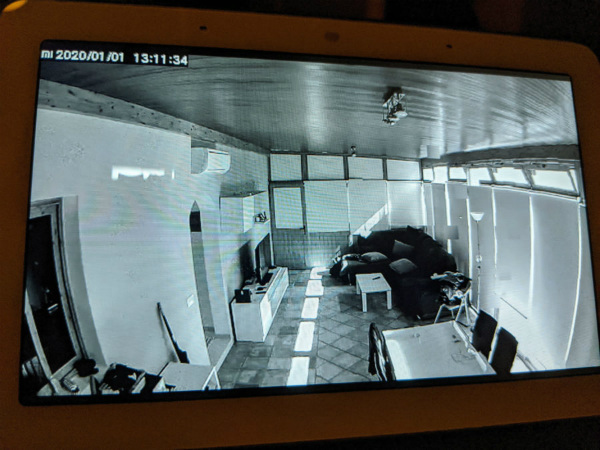

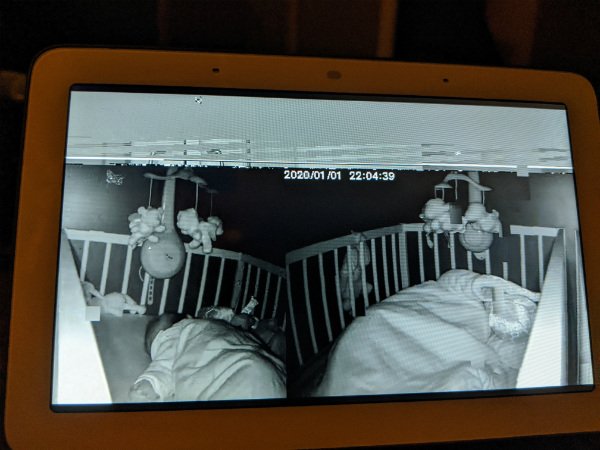

تصویر افشا شده از دوربین های شیائومی

تصویر افشا شده از دوربین های شیائومی