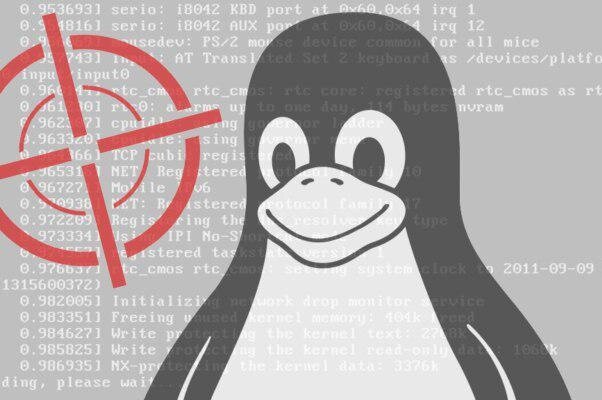

آسیب پذیری ۴ساله لینوکس سرقت داده های کاربران را ممکن کرد

آسیب پذیری امنیتی خطرناک سیستم عامل لینوکس که از چهار سال پیش تا به حال برطرف نشده، به هکرها امکان می دهد تا به سادگی به رایانه های افراد قربانی نفوذ کنند.

به نقل از تریت پست، اگر چه قرار است یک وصله نرم افزاری برای حل این مشکل عرضه شود؛ اما هنوز این وصله به کرنل یا هسته اصلی سیستم عامل لینوکس اضافه نشده است.

این حفره بسیار خطرناک مربوط به یکی از درایورهای لینوکس موسوم به rtlwifi است که از جمله مولفه های نرم افزاری این سیستم عامل برای استفاده از شبکه های بی سیم وای – فای است. در واقع rtlwifi اتصال سیستم عامل لینوکس به شبکه های وای – فای را ممکن می کند.

آسیب پذیری مذکور از راه دور قابل سوء استفاده است و هکرها برای نفوذ به رایانه های مجهز به لینوکس از این طریق نیازی به دسترسی فیزیکی به آنها ندارند و تنها کافیست آنها در محدوده شبکه وای – فای مورد استفاده رایانه لینوکسی هدف قرار داشته باشند.

نکته مهم این است که بعد از عرضه این وصله نرم افزاری و اضافه شدن آن به نسخه های متعدد و مختلف لینوکس مدت نسبتا قابل توجهی طول خواهد کشید که این نسخه ها به دست همه کاربران برسد و هکرها تا آن زمان فرصت کافی برای سواستفاده از آسیب پذیری مذکور را خواهند داشت.