کشف بدافزار استخراج بیت کوین که روزانه به هزاران هدف حمله میکند

محققان امنیت سایبری به تازگی موفق به کشف کمپینی شدهاند که یک بدافزار برای حمله به سرورهای داکر جهت استخراج بیت کوین توسعه داده است. این بدافزار روزانه به هزاران هدف حمله میکند.

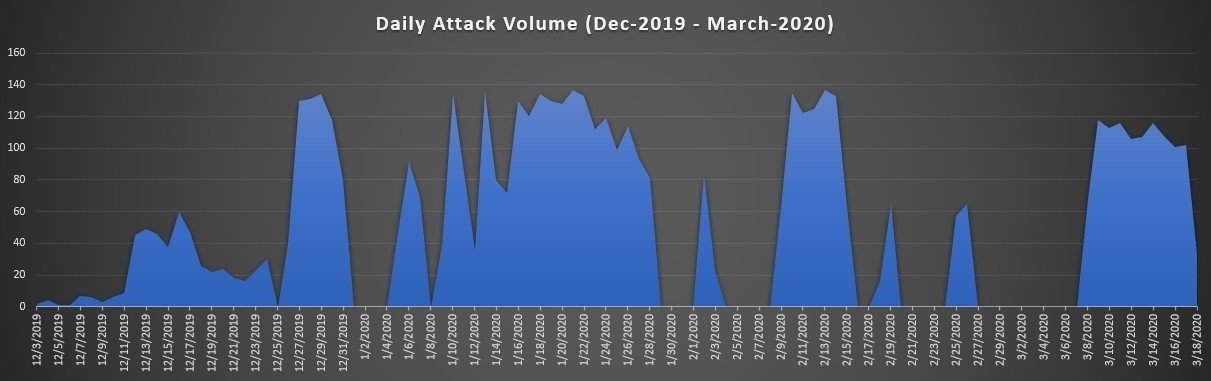

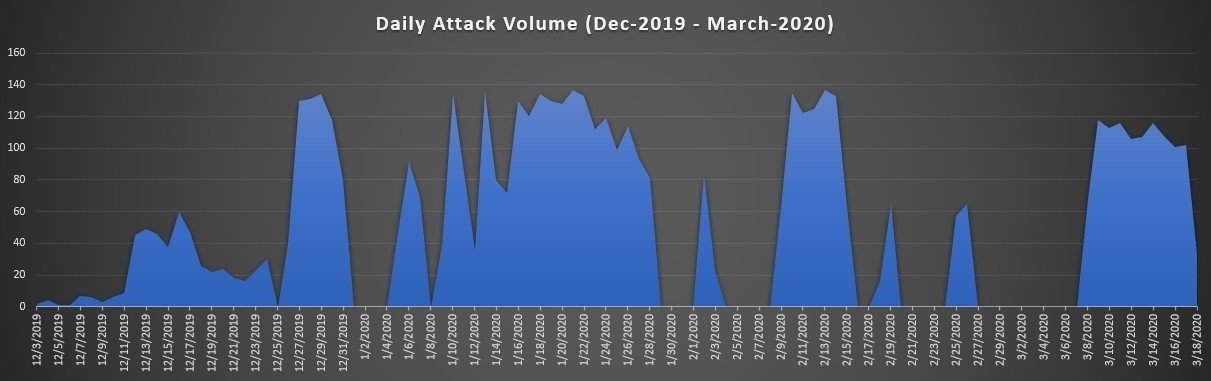

گزارش شرکت «آکوا» که در تاریخ 15 فروردین منتشر شده، به این موضوع اشاره میکند که این بدافزار از چندین ماه پیش در حال فعالیت است و روزانه به هزاران سرور برای استخراج بیت کوین حمله میکند. محققان هشدار دادهاند:

«با بالاترین آماری که تا به امروز مشاهده کردهایم، روبهرو هستیم.»

بر اساس تعداد حملهها و جاهطلبی آنها، این کمپین باید به منابع و زیرساختهای قابل توجهی دسترسی داشته باشد. شرکت آکوا برای شناسایی این بدافزار از ابزارهای تحلیل ویروس خود استفاده کرده. این بدافزار که یک عامل لینوکسی مبتنی بر زبان برنامه نویسی گولنگ است، با نام Kinsing شناخته میشود.

این بدافزار با استفاده از تنظیمات غلط در API پورتهای داکر، پخش میشود. این بدافزار روی دستگاه مجهز به اوبونتو که Kinsing را دانلود میکند، اجرا میشود و سپس به سایر هاستها و دستگاهها حمله میکند. بر اساس اعلام محققان، هدف نهایی این کمپین با اولین بهرهبرداری از یک پورت باز و سپس اجرای تاکتیکهای فرار برای استقرار یک ماینر روی هاست در معرض خطر، به دست آمده است.

بررسی آکوا، اطلاعات دقیقی از این بدافزار در اختیار افراد قرار میگیرد. این شرکت چنین بدافزاری را نمونهای از تهدید رو به رشد برای محیطهای ابری میداند. به اعتقاد محققان، مهاجمان در حال افزایش تواناییهای خود هستند و به اهداف جاهطلبانهتری حمله میکنند. برای مقاومت در برابر این حملات، تیمهای امنیتی شرکتها باید استراتژی قویتری داشته باشند.

آکوا پیشنهاد داده که تیمها تمام منابع ابری را شناسایی کرده و آنها را در یک ساختار منطقی، دستهبندی کنند. پس از این کار، باید سیاستهای تایید اعتبار و مجوز آنها مورد بررسی قرار بگیرد. سیاستهای امنیتی پایه باید به گونهای تنظیم شوند که کمترین مزیت را داشته باشند. تیمها همچنین باید ورود کاربران را مورد بررسی قرار دهند تا بتوانند فعالیتهای آنها را شناسایی کنند. ابزارهای امنیتی نیز باید استراتژی خود را تقویت کنند.

ماه گذشته میلادی یک استارتاپ سنگاپوری، Acronis نتیجه آخرین نظرسنجی امنیت سایبری خود را منتشر کرد. این نظرسنجی مشخص کرد که 86 درصد از متخصصان حوزه فناوری در رابطه با استفاده از دستگاههای دیگران برای استخراج ارزهای دیجیتال که با نام کریپتو جکینگ (Cryptojacking) شناخته میشود، ابراز نگرانی میکنند.