یک پژوهشگر حوزه امنیت فضای مجازی با بیان اینکه متاسفانه مرز سایبری کشور به پشت گیت وی سازمانها و شرکتها رسیده است، گفت: دستگاه واحدی باید مسئول جریان دادهای و امنیت سایبری کشور شود.

احسان کیانخواه پژوهشگر حوزه امنیت و حکمرانی فضای مجازی به تشریح چالشهای حوزه امنیت سایبری پرداخت و به این سوال پاسخ داد که آیا قوانین فعلی در حوزه امنیت داده در کشور کفایت میکند و یا اینکه نیازمند تدوین قوانین و مقررات در حوزه حکمرانی داده هستیم.

وی با بیان اینکه در حوزه امنیت داده در فضای مجازی، مسئولیتها نه برای ناظر و نه برای دارنده داده، مشخص نیست، اظهار داشت: اصولاً محور امنیت حراست از دارایی نامشهود یا داده است. یعنی قرار است داده مورد نیاز برای هدفی خاص توسط ذینفعان مشخص، تحت سیاستهای دقیق و رفتارهای اصولی، به اشتراک و توسعه گذاشته شود و نظامات کنترلی متقن برای آن برقرار شود.

کیانخواه با اشاره به اینکه هر سازمان دارای یک ساختار تقسیم وظایف است که هر بخش و جایگاهی کار خود را انجام میدهد و این وجه سخت سازمان است، ادامه داد: سازمان دارای یک وجه نرم است که فرآیندها و کارها را به پیش میبرد. این همان مفهوم حکمرانی است.

وی با بیان اینکه اشکال وضعیت جاری در حوزه سازمانهای ما، وظیفهگرا شدن است ادامه داد: یعنی مفهوم حکمرانی ناظر به نتیجه یا پیامد کار انجام نمیشود. همانند مثل معروف کندن چاله! یعنی دغدغه مدیران، مجریان زیرساخت و شبکه، متصدیان امنیت سایبری و ناظران حوزه امنیت توجه به جریان و برآیند این فعالیتها نیست. بلکه مساله انجام صرفاً وظیفه مشخص شده، بدون توجه به گام قبل و بعد آن و نتیجه و پیامد مورد انتظار است.

نظام جامع امنیت سایبری برای توسعه اقتصاد دیجیتال ایجاد شود

این پژوهشگر حوزه امینت و حکمرانی فضای مجازی تاکید کرد: نیازمند برقراری نظام جامع هستیم تا شاکله جریان امنیت را در راستای توسعه دولت الکترونیکی و اقتصاد دیجیتال مشخص کند. عموماً دو نوع نظارت وجود دارد، نظارت مبتنی بر نتیجه که گذشتهنگر است و با رخداد، خسارت آن شاید اصلاً قابل جبران نباشد و نظارت آیندهنگرانه که به رصد لحظهای و پیشبینیها استوار است.

وی با بیان اینکه در این راستا مراکز نظارتی باید یکپارچه شوند و مراکز داده با حفظ محرمانگی باید شناسنامهدار باشند، خاطرنشان کرد: شبکه اینترنت داخل کشور از لحاظ شکل جریان دادهای نیازمند نظارت مستمر است. جریانهای ناهنجار باید رصد و کشف و متوقف شود. اینکه مرز سایبری کشور به پشت دروازه ( GateWay) سازمانها و شرکتها رسیده جای تأسف و بازنگری را دارد.

کیانخواه با اشاره به اینکه هم اکنون مراکز داده که نیاز به ارائه خدمات برخط دارند، بدون کمک و پناه مطمئن رها شدهاند و در حد پیامک و اطلاع رسانیهای سایت محور به آنها توجه میشود ادامه داد: نیازمند سازماندهی متمرکز برای استفاده از توان بخش عمومی، دولتی و خصوصی برای ارتقا مستمر امنیت سایبری کشور هستیم. از طرفی دستگاه واحدی باید در حوزه امنیت سایبری مسئولیتپذیر باشد که در عین سازماندهی متمرکز و رصد مستمر شبکه و جریان دادهای کشور، همگام و همیار دستگاهها در حفظ امنیت سایبری کشور که همردیف امنیت سرزمینی قرارگرفته، باشد. باید برای دهههای آینده از همین امروز آماده شد.

چالش جدی دو مرکز ماهر و افتا

وی در پاسخ به این سوال که نهادهایی مانند مرکز افتا، مرکز ماهر، سازمان پدافند غیرعامل و پلیس فتا طبق مصوبه شورای عالی فضای مجازی دارای مسئولیتهایی در این زمینه هستند اما با این وجود چرا شاهد تعدد اتفاقات در حوزه درز اطلاعات و افشای داده و تهدیدات در فضای مجازی هستیم که هیچیک از این نهادها مسئولیت آن را بر عهده نمیگیرند، گفت: اصل وجود قانون اقدام مثبتی است. دستگاههای مختلفی در حوزه امنیت فعال هستند و این تقسیمکاری برای ایجاد همافزایی خوب است. اما مسئله این است که آیا امنیت و مقابله با حوادث سایبری در این قانون بهدرستی دیدهشده است؟

این پژوهشگر حوزه امنیت و حکمرانی فضای مجازی با اشاره به اینکه شبکه اینترنت کشور از لحاظ دسترسی Flat است، توضیح داد: یعنی درخواست (Request) به یک سرور در مرکز داده داخلی از نقطهای خارج از کشور با مسیریابیهای بدون مانع وارد میشود. البته ذات دسترسی در اینترنت و مسیریابی در شبکه نیز همین است. یعنی با کمترین هزینه دسترسی و حرکت روی گرههای شبکه، پاسخ (Response) به درخواست ارسال میشود.

وی ادامه داد: این سهولت مسیر دسترسی به محتوای درون سرورها، برای خرابکاری اینترنتی نیز سهولت برقرار میکند. یعنی با کمترین مانع و شاید بدون مانعی، هکرهای اینترنتی به سرور ارائهدهنده محتوا دسترسی پیدا میکنند. حال بر اساس معماری شبکه ارائهدهنده سرویس و توان هکر یا گروههای هکری، میزان تابآوری مرکز داده مشخص میشود.

کیانخواه با اشاره به اینکه امنیت دستگاهها بر اساس سطح اهمیت بین دو مرکز ماهر و افتا تقسیمشده است، خاطرنشان کرد: وظیفه این دو مرکز ارتقا، توانمندسازی و مقاومسازی دستگاهها است. ابزار انجام این وظایف، اطلاعرسانی، آموزش و نظارتهای دورهای است.

وی با بیان اینکه ابتدا باید بپذیریم هرگونه حادثه سایبری غیرقابلجبران بوده یا سخت قابل جبران است، افزود: بهطور مثال نشت داده هویتی، مالی یا رفتاری کاربران یا از دسترس خارج شدن سرویسهای حیاتی روزمره مردم قابل جبران است؟ پاسخ خیر است.

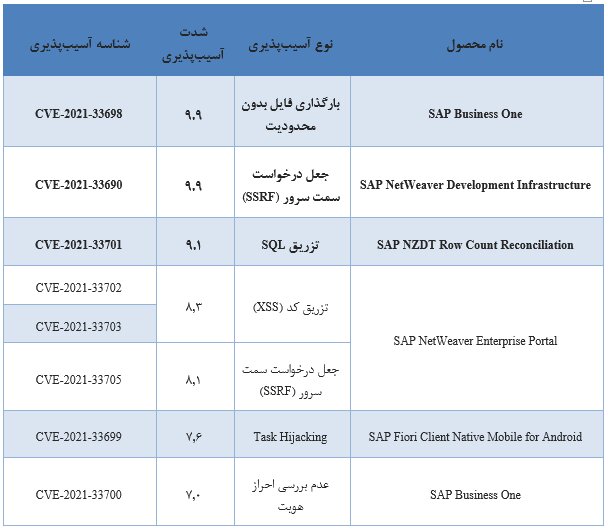

این پژوهشگر با اشاره به اینکه اشکالات و باگ های نرمافزاری و سختافزاری سامانهها عموماً پس از آسیبپذیری آشکار میشود، ادامه داد: یعنی اول تهدید بالقوه یا بالفعل عملی شده پس از آن فکر چاره میشود. حال چقدر هشدارها دقیق است؟ این هشدارها چگونه تشخیص داده میشود؟ آیا صرفاً با رصد سامانههای امنیتی خارجی هشدارها صادر میشود؟ سوالاتی است که باید پاسخ داده شود. بعضاً هم مشاهدهشده با چند روز تأخیر از اعلام جهانی، هشداری صادر میشود. این چالش جدی دو مرکز افتا و ماهر است.

دلایل ناکارآمدی مراکز افتا و ماهر

به گفته کیانخواه، مراکز داده کمتر همراهی مستمر و سایه به سایه این مراکز را مشاهده میکنند و علیرغم تلاشهای زیاد کارکنان مراکز مرتبط با قانون «نظام ملی پیشگیری و مقابله با حوادث فضای مجازی» حداقل در یک سال گذشته ضربات جبرانناپذیری به فضای سایبر کشور با نشت داده و اطلاعات رخداده است.

وی یکی از دلایل اصلی ناکارآمدی این مراکز را شفاف نبودن مسئولیتها در مقابل احتمال حادثه عنوان کرد و گفت: اول اینکه این مراکز خود را پشتیبان میبینند و برای خود نقش لجستیکی قائل هستند (حداقل در عمل) و دوم اینکه به علت حجم بالای نفوذ حملات سایبری حساسیتها در کنترل کاهش پیداکرده درصورتیکه نشت حتی یک بیت داده جبرانناپذیر است. نگاه را باید فراتر از حال و قدرت سایبری را در آینده جستجو کرد. یعنی همین یک بیت اطلاعات نیز ممکن است منجر به استثمار سدههای آینده شود.

ارزیابی ریسک امنیت سایبری بهدرستی انجام نمیشود

وی در پاسخ به این سوال که چرا سامانههای نظارتی سازمانهای دولتی و حاکمیتی که مسئولیت حفاظت از اطلاعات را دارند امن نیستند؟ گفت: در مورد اینکه چرا سامانههای نظارتی یا غیر نظارتی، امنیت لازم را ندارند، چند نکته مدنظر است. البته عموماً سامانههای نظارتی به شبکه اینترنت متصل نیستند و از امنیت نسبی برخوردار هستند اما با این حال حوادث نشان میدهد ارزیابی ریسک امنیت سایبری بهدرستی انجام نمیشود، یعنی مخاطره بهدقت کشف نمیشود و احتمال وقوع و دارایی در معرض خطر آن مشخص نمیشود.

کیانخواه گفت: وقتی مدلهای ارزیابی ریسک دستگاههای ناظر بررسی میشود، این بیتوجهی و بیدقتی قابلمشاهده است. انواع و اقسام ریسکها برای سازمانها از تجربیات و استانداردهای مرتبط استخراج میشود. این موضوع فقط حساسیت دستگاهها نسبت به کشف ریسکهای حقیقی و حیاتی را کاهش میدهد.

هزینه تجهیزات امنیتی بالاست

وی با اشاره به اینکه هزینه تجهیزات امنیتی بالا است و فرایند خرید و آموزش و عملیاتی سازی تجهیزات سازمانها حتی اگر در بودجه مصوبشان باشد، ماهها طول میکشد، گفت: مدیریت سازمانها عموماً علاقهای به هزینه در حوزه امنیت ندارند. هزینه برای امنیت در سازمان قابلمشاهده نیست. چون در زمان صحت کارکرد، هزینه کرد برای امنیت هدر رفت منابع توصیف میشود. وقتی هم که حادثهای رخ میدهد عملاً رخ داده است و مدیریتها نیز مسئولیت قبول نمیکنند. البته بهروزرسانی نرمافزاری تجهیزات امنیتی و هزینه برای آن هم مغفول است.

این پژوهشگر امنیت فضای مجازی گفت: آموزش مستمر و اثربخش هم در حوزه امنیت صورت نمیپذیرد و با همان سهلانگاری ذکرشده به این حوزه توجه نمیشود.

چالش اتکا به تکنولوژیهای حوزه شبکه و امنیت

کیانخواه گفت: اتکا بهصرف تکنولوژیهای حوزه شبکه و امنیت هم چالش جدی است. بهطوری که مدیران شبکه و زیرساخت عموماً Vlanبندی، فایروالینگ و اتکا به دستورالعملهای صاحبان تکنولوژی را اصل میدانند. به نظر میآید علاوه بر توجه به این دستورالعملها، ارزیابی ریسک دقیق داراییهای سازمانی و توجه به امنیت بالا همراه با سهولت در ارائه سرویس و معماری دقیق و نظارتپذیری شبکه هم لازم است. اتکا بیش از اندازه به تکنولوژیها منجر به کاهش توجه به آسیبپذیرهای واقعی شبکه و زیرساخت میشود.

این پژوهشگر حوزه امینت و حکمرانی فضای مجازی معتقد است که سلامت و صلابت سایبری کشور به متخصصان بخش شبکه و امنیت شبکه گرهخورده است و بیتوجهی به مسئله جبران هزینه مبتنی بر عملکرد آنها و کاهش تمرکز تیمهای توسعه و نگهداری شبکه و زیرساخت منجر به افزایش ریسکهای امنیتی میشود.

وی گفت: ذات فعالیت در حوزه سرویسهای زیرساختی همراه با استرس بالا است. وقتی جبران خدمت نیز بهدرستی انجام نشود مسئولیتپذیری کاهشیافته و شاکله شبکه یک سازمان که همانند موجودی زنده و ارگانیک نیازمند پایش سلامتی و برطرف کردن مشکلات و چالشها است، به نابودی میرود. مسائل سایبر نوبه نو میشود و نیاز به تمرکز و نگهداشت مستمر دارد و جبران خدمت متخصصان این حوزه متناسب با بازار کار و شرایط جهانی، ضرورتی برای ارائه خدمات اثربخش به جامعه است.

کیانخواه با اشاره به اینکه سازمانها و کسبوکارهای خصوصی و دولتی بهراحتی خدمات مختلفی را با یک خط اینترنت، یک سرور و یک فایروال ارزان برای ذینفعان خود برقرار میکنند، تاکید کرد: در صورتیکه بدون داشتن معماری دقیق شبکه مبتنی بر وضعیت جاری و توسعه پیش رو، تجهیزات مربوطه و نیروی انسانی موردنیاز، نمیتوان سرویس و خدمتی را دایر کرد. بهراحتی نباید سرویسهای داده محور را بدون رعایت دستورالعملهای مناسب برقرار کرد. روح دستورالعملها باید گویای خبرگی و ناظر بر شرایط اجرا باشد و نباید حس بیگانگی با شرایط اجرا و اقتضائات حرفهای را داشته باشد. همیاری لازم است و نه نظارت خشک.