طبق گفتههای محققین، کلیکدزدی تهدیدی است که هر قدر تاکتیکهای جدید ظهور میکنند این تهدید نیز روز به روز بیشتر شایع میشود. در طول کلیکدزدی لینکهای روی وبسایت، کاربرانِ از همه جا بیخبر را به اسپمها هدایت میکنند. محتوای اسپمها هم اغلب چیزی نیست جز تبلیغات یا بدافزار. با این حال، مطالعات جدید نشان میدهد ترفندهای جدید که مدام با تلاش مرورگرها برای رد کردن این اثرات سوء مبارزه میکنند باعث شده میلیونها کاربر اینترنتی که در سایتهای برتر وبگردی میکنند مبتلا شوند.

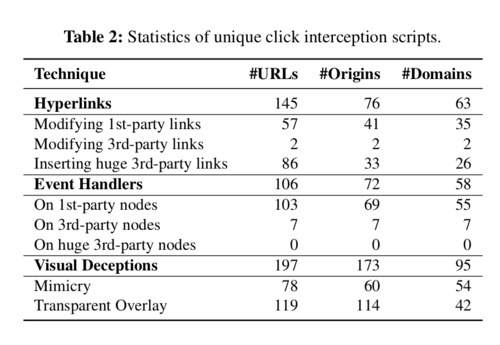

روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ محققین در خزندهی وبِ 250 هزار وبسایت برتر (از سایت الکسا) متوجهِ 437 اسکریپت طرفسوم شدند که کلیکهای کاربر را روی 613 وبسایت قطع کردند- که در کل 43 میلیون کلیک به طور روزانه (از همین طریق) دریافت میکنند. چیزی که مزید بر علت نیز میشود این است که لینکهای رهگیریِ کلیک نیز دارند از تکنیکهای جدیدی استفاده میکنند- مانند بزرگتر کردن لینکها (بدینترتیب نادیده گرفتنشان سختتر میشود).

به نقل از محققین: «بعدها به این مسئله نیز پی بردیم که بسیاری از اسکریپتهای طرفسوم کلیکهای کاربران را متوقف میسازند تا با این کلیکدزدی برای خودشان کسب و کار کاذب دست و پا کنند. همچنین متوجه شدیم متوقفسازی کلیکها میتواند در نهایت باعث شود کاربران قربانی به سمت محتواهایی آلوده و مخرب سوق داده شوند. تحقیقات ما انعکاسِ تهدید نوظهوری در بخش کلیکهاست. نتایج حاصله، نیاز به محدودسازی امتیازات کدهای طرفسوم جاوااسکریپت را تأکید میکند».

محققین که مشارکت خود را از دانشگاه چینی هنگکنگ، مرکز تحقیقاتی مایکروسافت، دانشگاه ملی سئول و دانشگاه ایالتی پنسیلوانیا شروع کردند یافتههای خود را در مقالهای تحت عنوان «همهی کلیکهای شما به من تعلق دارد: برسی توقفسازی کلیکها روی وب» چاپ نموده و قرار است آن را در کنفرانس امنیتی USENIX ارائه داده، پیرامون آن به بحث و بررسی بپردازند.

تاکتیکهای نوظهور متوقفسازیِ کلیکها

عملِ کلیکدزدی (همان توقفِ کلیک) و بحث پیرامون آن سالهاست نقل محافل امنیتی است.

وبسایتهایی که تحت تأثیر کلیکدزدی قرار میگیرند درشان اسکریپتهای طرفسوم بکار رفته است. این اسکریپتها به نظر شبیه به لینکهایی بیگناه و مظلوم هستند (مثل دکمهی فیسبوک) اما در واقع به صورت بسیار مخفیانه در خود کُدی با کارکردی متفاوت دارد که در تگیiframe یا اجزایی دیگر جاسازی شده است. بنابراین، وقتی قربانیای روی لینک کلیک میکند یکجورهایی «گروگان» گرفته شده (برای همین نامش را گذاشتهاند کلیکدزدی) و به صفحهی اسپم یا پیجی مخرب برده میشوند.

محققین بعد از ساخت فریمورک تحلیلیِ مرورگر محورِ کرومیوم (که اسمش را گذاشتهاند Observer) توانستند رفتارهای مرتبط با کلیک را برای 250 هزار وبسایت برتر الکسا مورد تحلیل قرار دهند.

هدف کلیکدزدیِ رؤیتشده، فرستادن قربانی به صفحات آلوده (مثل نرمافزارهای جعلی آنتیویروس و صفحات دانلود درایو بای) بود؛ اما محققین میگویند با این ترفند همچنین کسب درآمد هم میشده است (برای مثال تبلیغات کذب یا اسپم برای مقاصد مربوط به اسکم).

علاوه بر روشهای سنتی لینکدزدی که در فوق شرح دادیم، عاملین مخرب اکنون همچنین به فریبهای بصری برای متوقفسازی کلیکهای کاربران روی آوردهاند (شامل لینکهایی که خود را به شکل بنرهای وبسایت یا دکمههای دانلود درمیآورند).

بعلاوه اینکه، مهاجمین در حال حاضر برای بهتر به دام انداختن کاربران برای کلیک روی اسکریپتهای آنها به ترفندهای جدید نیاز دارند. برای مثال، محققین موفق به شناسایی 86 اسکریپت طرفسوم که داشتند از ابرلینکها (روی صفحه میچسبند) استفاده میکردند شدند. این اسکریپتهای طرفسوم، با کلیک هر کاربر او را وارد سایتهای بازیهای آنلاین شرطبندی میکردند. محققین میگویند هرقدر فونت ابرلینکها بزرگتر بود احتمال کلیک شدن رویش هم بیشتر میشد. اسکریپتهای طرفسوم دیگر نیز به طور انتخابی برای اینکه مورد شناسایی قرار نگیرند کلیکهای کاربر را متوقف میساختند.

محققین: «گرچه اسکریپتهای طرفسوم میتوانند با ترفندهای گوناگون کاربر را فریب دهند اما بسته به پیادهسازیی هر ترفند و البته پیشزمینهی فنی هر کاربر، میزان تأثیر هر ترفند با دیگری به طرز قابل ملاحظهای فرق دارد».

ساخت و پاخت وبسایتها

در متودی جدید، محققین به این مسئله پی بردند که مهاجمین برای فرستادن قربانیها به سمت تبلیغات آن هم برای تقلید کلیکهای واقعگرایانه (در ازای هر بار کلیک روی آگهی کمیسیون دریافت میکردند) از کلیکدزدی استفاده میکردند.

محققین: «مهاجمین به جای اینکه به باتهای کلیک وابسته باشند اخیراً شروع کردند به متوقفسازی و ریدایرکت کلیکها یا بازدیدهای پیج از کاربران واقعی (برای تقلید و جعل کلیکهای تبلیغاتی)»

جالب است بدانید، گرچه بسیاری از اسکریپتهای طرفسوم ابرلینکهای طرفسوم را برای متوقفسازی کلیکهای کاربر تغییر میدهند، اما محققین همچنین دریافتند برای وبسایتها برای کسب درآمد از طریق کلیکدزدی با اسکریپتهای طرفسوم زد و بند میکنند. مطالعات نشان داد بیش از 36 درصد از 3,251 یوآرال ویژهی توقف کلیک مربوط به آگهیهای آنلاین میشده است.

«کلیکها همچنین برای تبلیغات نمایشیِ آنلاین نیز نقش مهمی ایفا میکنند- و همین میلیاردها وبسایت روی اینترنت را توانمند میسازد. وبسایتهای ناشر با هر بار کلیک کاربر روی آگهی از شبکهی آگهی آنلاین کمیسیون دریافت میکنند».

پادزهر؟

مرورگرهای آنلاین سالهاست که برای کاهش کلیکدزدیها تلاش میکنند اما محققین میگویند این تلاشها کافی نیست. برای مثال، همین هفتهی پیش بود که فیسبوک اعلام کرد دارد شکایتی علیه دو سازنده اپ تنظیم میکند که از تزریق کلیک برای سوءاستفاده از پلتفرم تبلیغاتیاش استفاده میکردند. این پرونده اولین نوع از شکایاتی است که دارد علیه کلیکدزدی تشکیل میشود. مرورگرهای دیگر مانند کروم نیز از سال 2017 تلاش دارند در این راستا اقداماتی محدودکننده انجام دهند. علاوه بر این، سیستمهایی چون EvilSeed یا Revolver نیز برای شناسایی صفحات وبی مخرب (با استفاده از شباهتهای محتوایی یا کد) ساخته شدهاند.

با این حال، برخی از این تاکتیکهای مبارزه با کلیکدزدی یارای مقابله با حربههای جدید را ندارند. برای مثال، به گفتهی محققین: «کروم هنوز هم نتوانسته روشهای احتمالی دیگر را برای متوقفسازی کلیکهای کاربر شناسایی کند (مثل لینکهای دستکاریشده توسط اسکریپتهای طرفسوم، محتواهای طرفسوم در لباس محتواهای طرفاول و پوششهای شفاف)».

توصیهی محققین به وبسایتها به نوبهی خود این است که وقتی کاربر موس را روی آنها قرار میدهد، نوار وضعیت علامت «هشدار» -به نشانهی این که لینک حاوی اسکریپت طرفسوم است- بزند. علاوه بر این، مرورگرها میتوانند خطمشیهای یکپارچهای را روی ابرلینکها پیاده کنند؛ ابرلینکهایی که تعیین میکنند طرفسومها نمیتوانند اسکریپتهای طرفاول را دستکاری کنند.

محققین: «برای مثال، یک خطمشی یکپارچه میتواند مشخص کند تمام ابرلینکهای طرفاول نباید توسط کد جاوااسکریپت طرفسوم دستکاری شوند. چنین خطمشیای در ادامه تعیین میکند اسکریپتهای طرفسوم اجازه ندارند نویگیشنهای فریم را کنار کنند؛ گرچه در جریان تعداد کلیک کاربران قرار گرفتن هنوز هم مجاز است. پیادهسازی تمام این خطمشیها به طورمؤثری میتواند جلوی این کلیکدزدیها را بگیرد».

محققین (با توجه به گفتههای خودشان) تصمیم دارند در آینده چنین مانیزم یکپارچهای را ساخته و مورد ارزیابی قرار دهند.