باگ پورتال وزارت صمت استعلام و استخراج اطلاعات هویتی تمامی ایرانیان را برای افراد غیرمجاز ممکن ساخته بود!

همزمان با اعلام حمله و تلاش ناموفق رژیم صهیونیستی برای دسترسی و استخراج اطلاعات کاربران تلفن همراه ایران، مشخص شده که وجود یک باگ امنیتی در یکی از پورتال های اینترنتی متعلق به وزارت صنعت، معدن و تجارت (صمت)، استعلام و استخراج اطلاعات هویتی تمامی ایرانیان توسط افراد غیرمجاز را ممکن ساخته بود.

به گزارش خبرنگار آژانس خبری فناوری اطلاعات و ارتباطات (ایستنا)، به گفته دستیار وزیر ارتباطات و فناوری اطلاعات در امور جوانان در یک رشته توییت، در شب سهشنبه ۱۶ آبان، فردی در توییتر با انتشار شواهدی اعلام کرد که بر اثر آسیبپذیری یکی از پورتالهای وزارت صنعت و معدن، امکان استعلام اطلاعات هویتی همهی ایرانیان تنها با وارد کردن کد ملی فراهم شده است. البته این فرد نام پورتال را جهت پیشگیری از سوءاستفاده منتشر نکرده بود و حساب توییتری تازه تاسیس مرکز ماهر از فرد گزارش دهنده درخواست اطلاعات بیشتر نمود. از سوی دیگر این مرکز شبانه با برقراری ارتباط با مسئولین حوزه IT وزارت صمت، ضمن اطلاع رسانی موضوع و درخواست بررسی سریع همه سامانههای آن وزارت خانه که دارای API فعال به اطلاعات ثبت احوال هستند، فهرست همه سایتهای محتمل را دریافت کرد.

به گفته سجاد بنابی، این سایتها از همان زمان بمنظور شناسایی حفره مشابه مورد ارزیابی امنیتی یکی از تیم های تخصصی مرکز ماهر قرار گرفتند و صبح دیروز با توجه به حسن نیت فرد انتشار دهنده موضوع و ارسال اطلاعات دقیق به این مرکز، مشخص شد آسیبپذیری در سامانهی آمار صنعت آن وزارتخانه وجود داشته است که پس از اطلاع رسانی به مسؤولین آن وزارت خانه، هم اکنون سامانه از مدار خارج شده است.

دستیار امور جوانان وزیر ارتباطات تاکید کرد: به نظر میرسد اگر سامانههای ملی کشور از بستر مرکز ملی تبادل اطلاعات و قواعد ملی سازمان فناوری اطلاعات به عنوان متولی دولت الکترونیکی استفاده کنند، احتمال بروز چنین خطاهایی کاهش یابد.

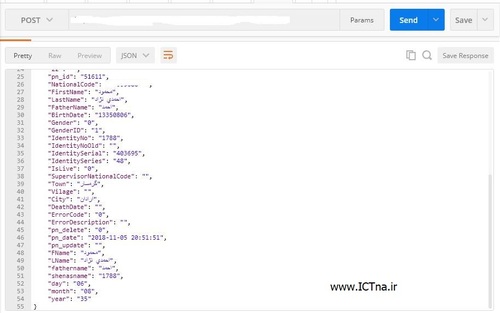

به گزارش ایستنا، فردی به نام حسن ابیات که خود را توسعه دهنده وب معرفی کرده، برای نخستین بار این باگ در پورتال وزارت صمت را که استعلام هویت تمام ایرانیان را برای افراد غیر مجاز ممکن میساخت، گزارش کرده است. وی با انتشار تصویری از تست این باگ که با آن اطلاعات هویتی محمود احمدی نژاد بعنوان نمونه استعلام شده بود، تصریح کرده بود: "در این باگ، با وارد کردن کد ملی هر فرد، دریافت تمامی اطلاعات هویتی وی امکان پذیر بوده و با یک نرم افزار که نوشتن آن بیشتر از 30 دقیقه طول نمیکشد و الگوی کد ملی، میتوان تمام اطلاعات هویتی ایرانیان را سرقت کرد و به همین دلیل، وی در توییتر خود از انتشار نشانی این زیرپورتال وزارت صمت، به دلیل احتمال سوء استفاده دیگر افراد خودداری کرده بود".

هنوز روابط عمومی وزارت صنعت، معدن و تجارت در خصوص این نقصان امنیتی که دسترسی افراد غیرمجاز از سراسر دنیا به اطلاعات هویتی تمامی ایرانیان دارای کارت ملی را ممکن میساخت موضع گیری نکرده است.

رفع آسیبپذیریهای اجرای کد راهدور DRUPAL

نفوذ هکرها به ویندوز ۱۰ با یک حفره امنیتی

حمله گسترده به روترهای میکروتیک

هشدار درباره آلودگی روترهای میکروتیک در کشور

بدافزار VPN FILTER تا این لحظه در ایران قربانی نداشته است

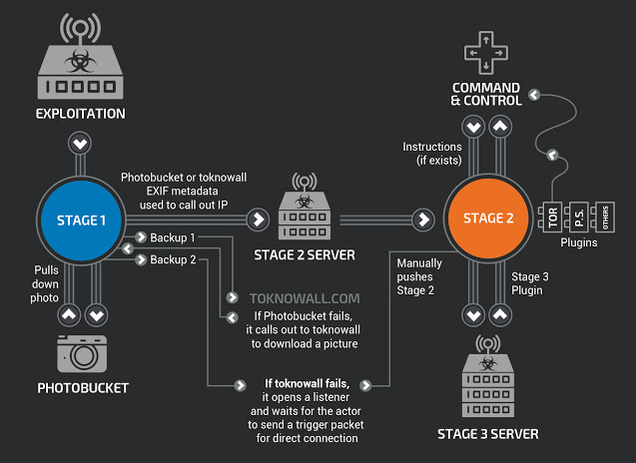

آلوده شدن ۵۰۰ هزار روتر در ۵۴ کشور به بدافزار “VPN فیلتر”