آسیب پذیری بحرانی CISCO ACS

در پی انتشار اخباری با در خصوص باگ پیام رسان ایرانی سروش که بر طبق آن امکان کشف شماره تلفن همراه ادمین های گروه های این پیام رسان از طریق کدهای وبسرویس این پیام رسان ممکن می شد، وزیر ارتباطات با انتشار مطلبی در یکی از گروه های تلگرامی به این موضوع واکنش نشان داد و گفت اگر جای مدیران این پیام رسان بود، همین امروز به کسی که این اشکال را گزارش کرده جایزه میداده و برای پیدا کردن سایر اشکالات هم مسابقه ای برگزار می کرده.

به گزارش خبرنگار آژانس خبری فناروی اطلاعات و ارتباطات (ایستنا)، محمد جواد آذری جهرمی در این خصوص گفت: یکی از مراحل رشد هر سامانه ای ارائه محصول و ارزیابی است. به جای دوستان سروش بودم همین امروز به کسی که این اشکال را گزارش کرده جایزه میدادم و مسابقه ای میگذاشتم تا سایر اشکالات را نیز گزارش کنند.

وزیر ارتباطات تصریح کرد: "البته این ایراد را جوانی شهرستانی، هفته پیش برای بنده فرستاده بود که به مدیران سروش اطلاع دادم. پاسخ دادند این مشکل در نسخه های اول تلگرام هم بوده و اساسا نیاز به تغییر یکسری ساختارهاست که در حال انجام است و تا هفته آتی برطرف میشود".

محمد جواد آذری جهرمی ادامه داد: "از عذرخواهی هم البته کسی کوچک نمیشود و به ذهنم خوب هم خواهد بود. شاید بهتر باشد که شرایط حفظ اطلاعات مشترکین توسط پیام رسانها و سرویس های داخلی شفاف اعلام شود".

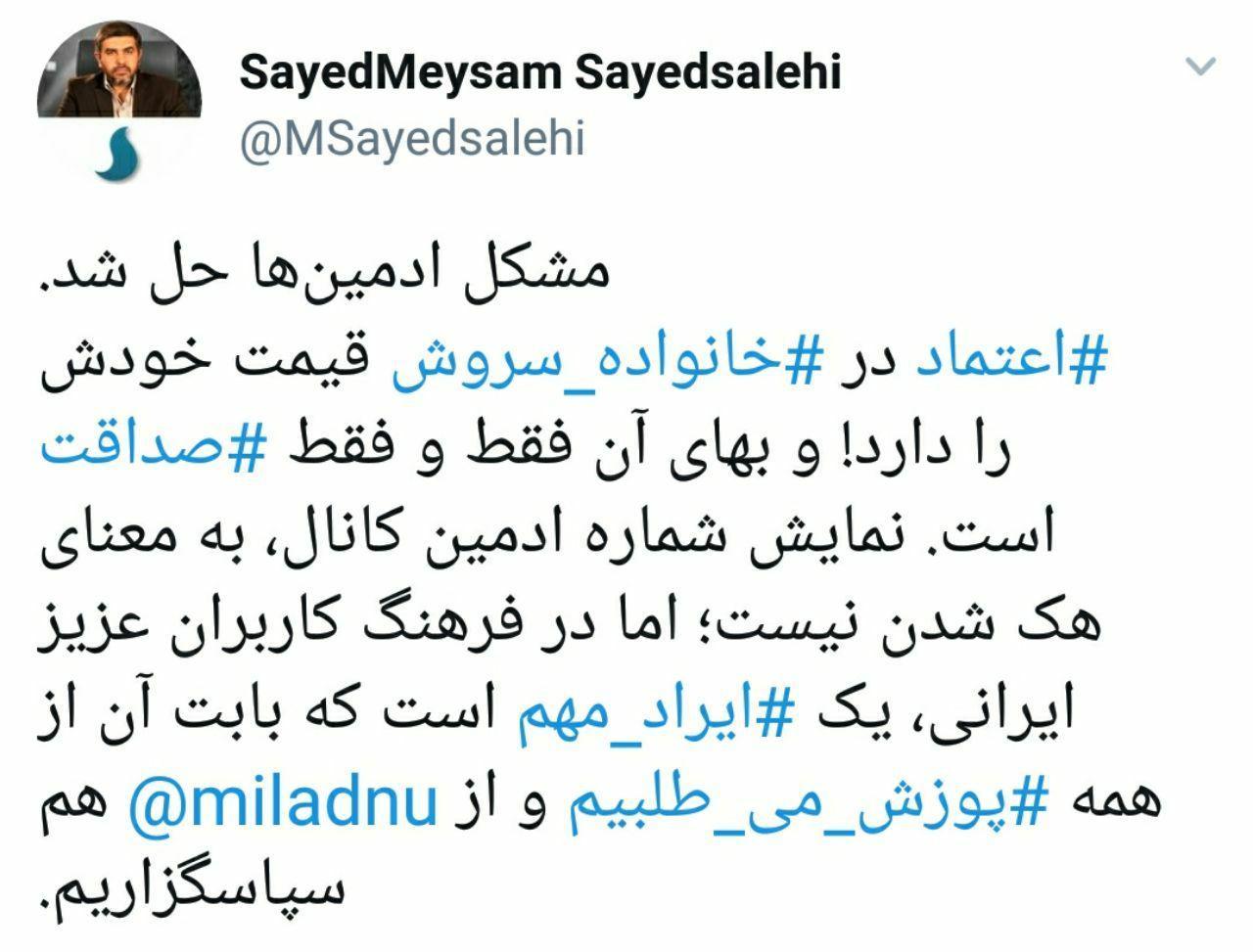

به گزارش ایستنا، ساعاتی بعد مدیرعامل پیام رسان سروش با انتشار پستی توییتری ضمن عذرخواهی از کاربران، از رفع مشکل لو رفتن اطلاعات ادمینها در این پیام رسان خبر داد.

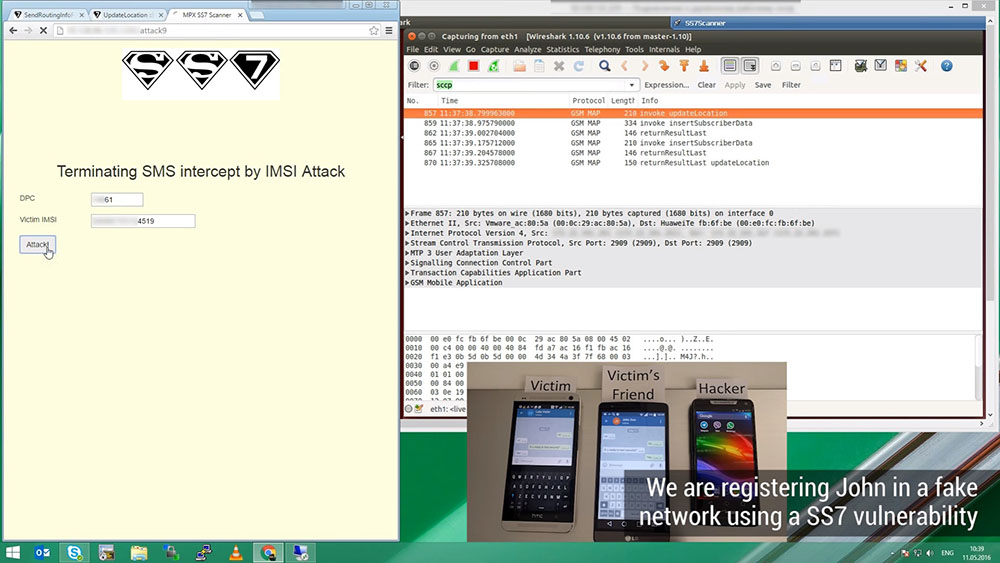

تلگرام و واتساپ از جمله اپلیکیشنهای محبوب در زمینه پیامرسانی نزد کاربران دنیای تکنولوژی به حساب میآیند. این دو نرمافزار با توجه به اینکه مجهز به قابلیت پیامرسانی رمزگذاری شده هستند، از امنیت بالایی برخوردار هستند. اما گاهی اوقات پیش میآید که در مواردی، این دو اپلیکیشن مقصر اصلی آن نباشند. یکی از این موارد، باگ SS7 موجود در شبکههای جهانی موبایل است که از طریق آن، هکرها میتوانند تنها با داشتن شماره تلفن فرد مورد نظر، اکانت ایشان را هک کرده و مورد سوءقصد قرار دهند.

این باگ از طرف تمامی اوپراتورها به صورت کامل شناخته شده است، اما روش مبارزه با آن با توجه به احتیاج به هماهنگی تمامی اوپراتورها و شبکههای جهانی، کار بسیار سختی به نظر میرسد. با توجه به اینکه SS7 یک باگ شناخته شده است، تمامی افراد شامل کاربران اوپراتورها و برنامهنویسان، باید نهایت تلاش خود را برای تأمین امنیت کاربران خود بهکار گیرند. در حال حاضر، هیچ نرمافزاری که دارای امنیت ۱۰۰ درصد در مقابل این موضوع داشته باشد، موجود نیست.

ساز و کار این هک بدین صورت است که شخص هکر از طریق یک شگرد شبکهای، ثابت میکند که ایشان، صاحب اصلی شماره مورد نظر (قربانی) است. سپس هکر میتواند با استفاده از گزینه فراموش کردن پسورد و درخواست رمز عبور جدید، درخواست کند تا آن را به شماره فرد قربانی که در حال حاضر ایشان صاحب آن است، ارسال کند. به این ترتیب، اکانت ایشان و اطلاعات شخص به دست هکر افتاده و در واقع شخص قربانی، دیگر صاحب اکانت خود نیست و از چرخه حذف میشود. اگر شخص هکر بخواهد کنترل اکانت را به صورت کلی به دست بگیرد، میتواند پسورد را عوض کرده و به این ترتیب، فرد قربانی دیگر نمیتواند به اکانت خود دست پیدا کند.

در حالی که این هک در حال حاضر تنها بر روی تلگرام و واتساپ امتحان شده است، اما بر روی هر اپلیکیشنی که از شماره تلفن فرد برای فعالسازی اکانت وی استفاده میکند، قابل انجام است. حتی اکانتهایی مانند پیپال که با اطلاعات مالی افراد در تعامل است. اکانتهایی مانند فیسبوک یا گوگل نیز در صورتی که در شرایط امنیتی خاص خود قرار نداشته باشند، از طریق این هک قابل دسترسی هستند. در حال حاضر شبکههای جهانی موبایل در حال تلاش هستند تا با باگ SS7 مبارزه کنند و کاربران خود را در مقابل آن ایمن کنند.

نوشته احتمال هکشدن اکانتهای تلگرام و واتساپ از طریق باگ SS7 اولین بار در - آیتیرسان پدیدار شد.