با توجه به شیوع ویروس کرونا که در این روزها بسیار مردم را وحشتزده کرده است هکرهای کلاه سیاه نیز از این موقعیت سوءاستفادههای خود را انجام داده و با استفاده از حملات گسترده مهندسی اجتماعی اقدام به سرقت اطلاعات میکنند.

اطلاعات درباره ویروس کرونا میگوید حضور در مکانهای عمومی از بیشترین احتمالات ابتلا به این ویروس است. کووید ۱۹ اگرچه طبق آمار در مقایسه با بسیاری از بیماریهای خانواده خود احتمال مرگ کمتری دارد، اما ابتلا به آن به آسانی قرار گرفتن در معرض عطسهها و سرفههای یک مبتلا و دست دادن با وی است.

در این شرایط که بسیاری از مراکز آموزشی تعطیل شدهاند و برخی از شرکتها و ادارات امکان دورکاری را برای کارکنان خود فراهم کردهاند، بسیاری از مردم با مراجعه به وبسایتهای مختلف سعی در افزایش اطلاعات خود درباره ویروس کرونا و بیماری ناشی از آن که کووید ۱۹ نام گرفته را دارند، هرچند به نظر میرسد در این شرایط هم برخی از سودجویان قصد در گمراه کردن افراد و سوءاستفاده از این شرایط را دارند.

مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانه ای (ماهر) درباره سوءاستفاده هکرها از این شرایط هشدا داده است که ترس از این ویروس باعث شده که مردم به مطالعه مستندات مختلف بپردازند تا اطلاعات خود را در مورد این ویروس و روشهای پیشگیری آن افزایش دهند. حال هکرها از این موقعیت با ارسال ایمیلها و مستندات آلوده انبوه مختلف با موضوعات تحریکآمیز و استفاده از شبکههای اجتماعی میتوانند سوءاستفادههای لازم را به منظور دستیابی به اهداف خود داشته باشند.

از جمله این روشها میتوان به ایجاد مستندات Microsoft Office آلوده به بدافزار، ایجاد مستندات PDF آلوده به بدافزار، ایجاد لینکهای آلوده به بدافزار، ایجاد اپلیکیشنهای آلوده، ایمیلهای آلوده و یا جعلی و آسیبپذیریهای سیستمعامل و نرمافزارها اشاره کرد.

در صورتی که در فایل Word از کدهای VBA استفاده شده باشد پیغامی به شکل زیر برای کاربران نمایش داده میشود که از کاربر درخواست فعال کردن محتوای کدهای ماکرو را دارد. این کدها ممکن است که توسط هکر نوشته شده و حاوی یک کد مخرب باشد. پس در صورت اجرای فایلهای مجموعه Microsoft Office به هیچ عنوان ماکروها را فعال نکنید.

مستندات PDF هم قابلیت پشتیبانی از جاوا اسکریپت را دارند و همین موضوع باعث میشود که هکر این توانایی را داشته باشد که کدهای جاوا اسکریپت خود را در آن کپی و سپس ارسال کند. برای جلوگیری از این موضوع لازم است گزینه Enable Acrobat JavaSscript را بردارید.

در حال حاضر برنامهنویس یک وبسایت میتواند از طریق اجرای کدهای جاوا در صفحه خاص وبسایت، اقدام به ارسال فایل به سمت سیستم کاربر کند. به همین دلیل مرورگرهای جدید قابلیت شناسایی اینگونه وبسایتها را دارند و درصورتیکه با پیامی مانند شکل زیر مواجه شدید باید فورا آن را ببندید.

جهت پیشگیری از این موضوع میتوانید وبسایت آلوده را توسط ابزارهای آنلاین مختلفی که وجود دارد جهت شناسایی بدافزار در یک وبسایت پویش کنید. وبسایت virustotal یکی از ابزارهایی است که برای ارزیابی امنیتی آدرسهای مشکوک طراحی شده است.

اپلیکیشنهایی با اهداف خاص میتواند توسط هکرها طراحی شود و در شبکههای اجتماعی با نامهای تحریکآمیز و اغواکننده به اشتراک گذاشته شود که حاوی یک بدافزار باشد که با باز کردن آنها امکان افشای اطلاعات شما وجود دارد. در نتیجه به کاربران توصیه میشود که از باز کردن و دانلود هرگونه برنامه مشکوک در شبکههای اجتماعی و سایتهای غیرمعتبر جلوگیری کنند و در صورت نیاز برنامه مشکوک را جهت پویش امنیتی به وبسایت virustotal دهید تا آلوده بودن یا نبودن آن مشخص شود. همچنین توصیه میشود آنتی ویروسهای خود را بهروز کنید تا هنگام ورود اینگونه نرمافزارهای جعلی به سیستم توسط آنتیویروس شناسایی شود.

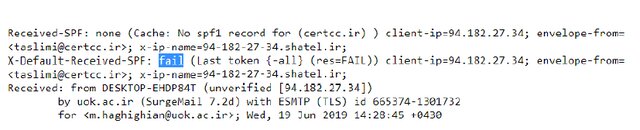

ارسال یک ایمیل آلوده یا جعلی بسیار ساده و بدون دردسر است و یک مهاجم بهسادگی میتواند اقدام به ارسال یک ایمیل آلوده کند. درنتیجه اگر با یک ایمیل تحریکآمیز مواجه شدید موارد امنیتی را مد نظر داشته باشید. از جمله اینکه ایمیلهای جعلی از روی هدر مشخص هستند. کافی است به مقدار مقابل عبارت SPF توجه کنید. درصورتیکه ایمیل جعلی نباشد مقدار آن کلمه Pass است و درصورتیکه مقدار آن کلمه غیر از pass باید، مانند کلمه Fail، به معنای جعلی بودن ایمیل است.

بسیاری از ایمیلهای سرورهای قدرتمند، خود دارای سیستم قدرتمندی برای تشخیص ایمیلهای جعلی هستند و اینگونه ایمیلها را در پوشه اسپم قرار میدهند. همچنین درصورت ارسال هرگونه فایل یا لینک مشکوک میتوانید آنها را به وبسایت virustotal بدهید تا آن را ارزیابی کنید.

همواره آسیبپذیریهای سیستمعامل از مهمترین عوامل برای انتقال یک بدافزار یا نفوذ به سیستم شماست. شرکتهای بزرگ کامپیوتری همیشه از طریق متخصصین خود به صورت حضوری و آنلاین اقدام به ارزیابی امنیتی محصول خود میکنند تا آسیبپذیریها را به آنها گزارش دهند و تمامی آنها را در قالب بهروزرسانی امنیتی برای کاربران خود ارسال میکنند. بنابراین بهترین روش برای جلوگیری از این نوع آسیبپذیریها، بهروزرسانی سیستمعامل و نرمافزارهای خود است.