رئیس سازمان پدافند غیرعامل در باره استفاده شبکههای اجتماعی از اطلاعات کاربران، گفت: دادههای بزرگی از اطلاعات شبکههای اجتماعی تولید میشود که ثروت ملی کشورهاست و اغلب بکآپی از این اطلاعات به شرکتهای چند ملیتی قرار میگیرد.

سردار غلامرضا جلالی امروز در هفته پدافند غیر عامل در یک نشست خبری با اشاره به لزوم استفاده مدیریت شده از گوشیهای هوشمند گفت: اطلاعات اثر انگشت در گوشیهای هوشمند دسترسی به تمام اطلاعات داخل گوشی از جمله شماره بانکی، پسوردها (کلمه عبور) و اطلاعات مالی، شنود صوتی و فیلمبرداری را ممکن میکند.

رئیس سازمان پدافند غیرعامل کشور ادامه داد: بخشی از این اطلاعات فردی است و بخشی ممکن است، سیستمی باشد.

وی گفت: در این باره هیچ سرور ذخیره کننده بکآپی داخل کشور نداریم و نمیدانیم چه کسی از این اطلاعات چه استفادهای میکند.

جلالی گفت: حداقل این است که باید برای ارائهکنندگان گوشی تلفن همراه در ایران شرط بگذاریم که سروری داخل کشور داشته باشیم.

وی ادامه داد: حتی باید خودمان سامانه بومی گوشی هوشمند داشته باشیم که ساخت از صفر تا ۱۰۰ مدیریت نرمافزاری گوشیهای موجود را داشته باشد.

رئیس سازمان پدافند غیرعامل کشور ادامه داد: همین گوشیهای موجود را نیز میتوانیم به مدیریت نرمافزاری آسیبپذیریهایشان را کم کنیم.

وی تاکید کرد: مرکز بکآپ سرور نباید خارج از ایران باشد و مراکز حکومتی باید بتوانند اطلاعات زیرساختی را مدیریت کنند.

* آخرین حمله سایبری به بانک مرکزی و حوزه نفت ناشی از کنترل از راه دور روی ابزار غیربومی بود

جلالی همچنین تاکید کرد: برقراری امنیت در کشور با استفاده از ابزار غیربومی، غیرممکن است، همچنان که در حملههای سایبری اخیر به بانک مرکزی و نفت شاهد ریموتی بودیم که از دور کنترل میشد.

وی با تاکید بر اینکه تمرکز در حوزههای حیاتی و حساس در دستور کار است، گفت: در اولویت نخست یک صنعت تولید پدافند سایبری ایجاد کردیم که از بخش دانشبنیان و بخش دفاعی تشکیل شده و نتیجه آن تولید نمونه اسکادا در صنعت نیروگاهی بوده است.

* خیانت داخلی و خارجی در دامپینگ بازار ضد بدافزار برای شکست ضدبدافزار بومی

جلالی همچنین از دیگر نمونههای تولید بومی در حوزه امنیتی گفت: در حوزه ضد بدافزار با دانشگاه شیراز و شرکتهای دانشبنیان همکاری مشترکی انجام شد که ماحصل آن ضدبدافزار پادویش بود.

رئیس سازمان پدافند غیرعامل کشور افزود: این ضدبدافزار اکنون دارای رتبه جهانی و قابل رقابت در بازار جهانی است، اما برای شکست این نرمافزار شاهد دامپینگ در بازار داخلی هستیم.

وی توضیح داد: قیمت ضدبدافزارهای خارجی با 80 درصد کاهش روبرو شده و گاهی ضدبدافزار خارجی به رایگان همراه محصولات دیگری عرضه میشود که این اقدام کاملا خیانتبار است که توسط داخلیها و خارجیها انجام میشود، تا محصول بومی شکست بخورد.

جلالی یادآور شد: نمونههای زیادی از این دست اقدامات را شاهد هستیم.

* تفاهمی برای تجمیع متولیان امنیت سایبری نشده است

جلالی در واکنش به خبر یکی از رسانهها که اعلام کرده بود موازیکاری سازمانهای مختلف در حوزه امنیت سایبری قرار است با تقسیم کار حل شود و سازمانی در حوزه امنیت سایبری تشکیل شود با رد این موضوع، گفت: تفاهمی برای تجمیع متولیان امنیت سایبری نشده است.

وی توضیح داد:در حوزه دستگاههای امنیتی فعال در حوزه دفاعی این تجمیع انجام شده است، اما این تجمیع در حوزه امنیت انجام نشده است.

رئیس سازمان پدافند غیرعامل توضیح داد: دستگاههای فعال در حوزه امنیت سایبری به تفاهمی که بتواند ساختار متحدی ایجاد کنند، نرسیدهاند و با توجه به حوزههای مختلف امنیت سایبری هر یک در بُعد خود فعالیت میکنند، برای مثال دستگاه فرهنگی در حوزه امنیت فرهنگی فعالیت میکند.

وی خاطرنشان کرد: باید مؤلفههای اساسی در حوزه فضای مجازی را بشناسیم و تعیین متولی کنیم.

*تفاهمی برای تجمیع متولیان امنیت سایبری نشده است

جلالی در واکنش به خبر یکی از رسانهها که اعلام کرده بود موازیکاری سازمانهای مختلف در حوزه امنیت سایبری قرار است با تقسیم کار حل شود و سازمانی در حوزه امنیت سایبری تشکیل شود، با رد این موضوع، گفت: تفاهمی برای تجمیع متولیان امنیت سایبری نشده است.

وی توضیح داد: در حوزه دستگاههای امنیتی فعال در حوزه دفاعی این تجمیع انجام شده است، اما این تجمیع در حوزه امنیت انجام نشده است.

رئیس سازمان پدافند غیرعامل توضیح داد: دستگاههای فعال در حوزه امنیت سایبری به تفاهمی که بتواند ساختار متحدی ایجاد کنند، نرسیدهاند و با توجه به حوزههای مختلف امنیت سایبری هر یک در بُعد خود فعالیت میکنند، برای مثال دستگاه فرهنگی در حوزه امنیت فرهنگی فعالیت میکند.

وی خاطرنشان کرد: باید مؤلفههای اساسی در حوزه فضای مجازی را بشناسیم و تعیین متولی کنیم.

* سال گذشته حمله مؤثری به زیرساختهای ملی و دستگاههای کشور نبود

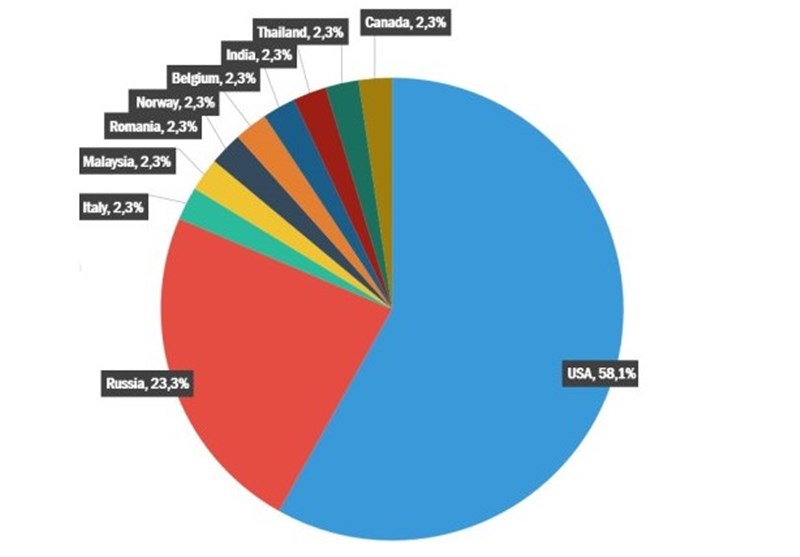

وی در پاسخ به سؤال دیگری درباره آخرین آمار حملات سایبری که به سمت ایران وارد میشود، گفت: در شرکت زیرساخت که دروازه ورودی اینترنت است، ماهانه و سالانه گزارشهای تحلیلی تهیه میشود.

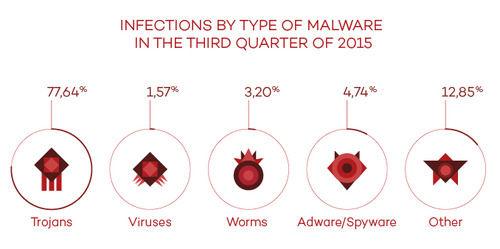

رئیس سازمان پدافند غیرعامل کشور گفت: گزارش سال گذشته نشان میدهد 3 دسته حمله شامل حملات فردی، حمله گروهی و حمله کشورهای متخاصم وجود دارد.

وی گفت: درباره حملههای سایبری اینکه از چه ابزاری برای حمله استفاده شده، هدف حمله چه بوده و حمله چه خطراتی داشته، دارای اهمیت است.

وی گفت: با تمرکزی که در زیرساختهای حیاتی و حساس کشور بوده است، در سال گذشته هیچ حمله مؤثری نداشتیم و این نشان میدهد، در سطح ملی و دستگاهی عملکرد خوبی داشتهایم که به حملات پاسخ داده شده است.

وی یادآور شد: نفوذ و هک از نوع فردی درصد کمی از حملات را به خود اختصاص میدهد، هک گروهی که با اهداف تروریستی و سیاسی انجام میشود 96 درصد حملات را دارد و نفوذ از طریق کشورهای متخاصم به حوزههای مختلف 5درصد حملات سایبری که به سمت ایران وارد میشود، را تشکیل میدهد.

* اهداف شبکههای اجتماعی از جمعآوری اطلاعات

جلالی در پاسخ به سؤال فارس درباره اهدافی که شبکههای اجتماعی و پیامرسانها از جمعآوری اطلاعات کاربران میتوانند داشته باشند، توضیح داد: از جمعآوری اطلاعات در شبکههای اجتماعی، بیگ دیتا (دیتاهای حجیم) تولید میشوند که ثروت ملی کشورها از تجمیع دیتاها تولید میشود و شکل میگیرد.

رئیس سازمان پدافند غیرعامل کشور افرود: سرمایه آینده مالکیت اطلاعات است و معمولا شبکههای اجتماعی بکآپ اطلاعات خود را به شرکتهای چند ملیتی یا سرویسدهندهها میدهند.

وی گفت: همچنان که کشمکشی بین اروپا و آمریکا بر سر این اطلاعات وجود دارد و اروپاییها از اینکه اطلاعات در اختیار آمریکا باشد، گلایه دارند و پیشنهاد میکنند، اطلاعات در اختیار سازمان ملل قرار گیرد، اما آمریکا این اطلاعات را بخشی از ثروت ملی در اختیار و متعلق به خود میدانند.

وی ادامه داد: بخشی از این اطلاعات متعلق به ما است و از این اطلاعات استفادههای مختلفی میتوان داشت.

جلالی گفت: تحلیل دیتا نخستین استفاده از این اطلاعات است که در سناریوهای مختلف جنگ نرم از این دادهها استفاده میشود.

جلالی گفت: در این شبکهها میتوان مخاطبان را شناخت یا برای مثال تشخیص داد که خبرنگاران چه کسانی هستند، چه گزارشهایی میدهند و اغلب چه طیف فکری دارند.

رئیس سازمان پدافند غیرعامل کشور تصریح کرد: همچنین نرمافزارهایی تولید شدند که از این دیتاها استفاده میکنند.

رئیس سازمان پدافند غیرعامل کشور تاکید کرد: اگر اطلاعات شبکهها طبقهبندی شده باشند، اهمیت زیادی پیدا میکنند.

* واکنش به عضویت مدیران دولتی در شبکههای اجتماعی

وی در پاسخ به سؤال دیگری درباره اینکه آیا عضویت مدیران دولتی در شبکههای اجتماعی از نظر پدافند غیرعامل دارای حساسیت است، گفت: نگاهمان به شبکههای اجتماعی نگاهی تهدید نیست، این شبکهها میتوانند فرصت یا تولید کننده ابزار باشند و اگر مصادیق مجرمانهای وجود داشته باشد، به مصادیق رسیدگی خواهد شد.