نگاهی به سیاستهای فیلترینگ ایران و جهان

برخلاف ادعای برخی کشورهای غربی که ایران را به خاطر«فیلترکردنسایتها» ناقض «آزادی بشر» مینامند، امروزه فیلترینگ به اشکال و انواع گوناگون در کشورهای مختلف دنیا نیز وجود دارد.

محمد جواد آذری جهرمی، وزیر ارتباطات پیش از این در صفحه اینستاگرام خود اعلام کرد که وزارت ارتباطات، مرجع تصویب و تصمیم فیلترینگ یا رفع آن نیست. براساس مصوبه مجلس شورای اسلامی و بنابر قانون، وزارت ارتباطات ملزم به اجرای مصوبات کمیته ها و شوراهای مشخص شده در این حوزه و احکام قضایی است. پالایش صفحات غیراخلاقی و ضد اعتقادات مردم، در سایر کشورها نیز وجود دارد و چنین چیزی فقط مربوط به ایران نیست.

در پاسخ جهرمی به ابهامات فیلترینگ مشخص است که سیاست هایی توسط حاکمیت کشورهای مختلف برای حفاظت از کلان دادهها و رعایت الزامات قانونی کشورها وجود دارد که در ادامه به برخی از آنها اشاره می کنیم.

فیلترینگ در قاره آمریکا

فیلترینگ در ایالت متحده آمریکا مربوط به دسترسی نداشتن کودکان به محتوای صریح جنسی، مقابله با تروریسم( جنبش حماس، حزب اله لبنان) ودر کانادا مربوط به مطالب نفرت انگیز، هرزه نگاری کودکان، فیلم های مستهجن،هتک حرمت امور جنسی، تروریسم، نقص حقوق بشر، نزدیکی جنسی با حیوانات و در کوبا مربوط به موارد ضد امنیتی، ضد دولتی، ضد انقلاب و موتور جستجوگر Yahoo و Google است.

فیلترینگ در اتحادیه اروپا

سیاستهای کلی فیلترینگ حاکم بر اتحادیه اروپا بیشتر بر محورهای سیاست بینالملل، سیاست داخلی، تروریست، نژادپرستی و حوزه اخلاق است که البته به دلیل سیاستهای داخلی هر کشور، تفاوتهایی با یکدیگر دارند.

فیلترینگ در اسپانیا مربوط به مسایلی مانند بیگانه ستیزی، حمایت از نژاد پرستی، توجیهاتی برای انجام عملیات تروریستی، سایت های مرتبط با احزاب مخالف ارتباط با سیستم های رمز شناسی، زیر سوال بردن سیاست های دولت اسپانیا و در آلمان مربوط به موارد عمومی( هرزه نگاری کودکان، عکس های مستهجن و غیر اخلاقی، مطالب خشونت آمیز یا افراط گرایانه، ممنوعیت استفاده از سرویس Google Analytics)، موارد سیاسی( طرفداری نازی، نژاد پرستی، نفی هلوکاست، فیلتر ویکی پدیا، نفی سیاست های دولت) و در انگلستان مربوط به هرزه نگاری کودکان، مخالفان دولت، تجاوز/ پورنوی شدید، شکنجه، حامیان حماس است.

همچنین محورهای فیلترینگ در اسراییل، مخالفت با آرمان یهود و تضعیف روحیه مذهبی، مروج فساد و فحشا آموزش نادرست، اخلاقی، سیاسی و مذهبی است. موارد فیلترینگ محور سیاسی اسراییل نیز مربوط به، جنگ 33 روزه، ترویج تروریسم و خشونت علیه اسرائیل، دیدار مقامات و فرماندهان رژیم، خبرهای جنگی یا خبرهای تسلیحات نظامی، ضعف سازماندهی مکان های حساس، خبرهای مربوط به جا به جایی نیروها و ترک پناهگاه ها است. تاکتیک های سانسور اینترنت در اسرائیل هم مربوط به تهدید برخی رسانه ها، استفاده از زنان برهنه، سانسور سخنان مخالفان(نصراله) سانسور تلفات و خسارات، انتشار خبرهای معکوس، قطع سراسری اینترنت در داخل کشور، برخورد شدید با تهدید کنندگان امنیت ملی است.

فیلترینگ در کشورهای اسلامی

در کشورهای مسلمان هم چارچوبی برای قوانین فیلترینگ وجود دارد. در کشور امارات متحده عربی فیلترینگ مربوط به ضرر به اسلام، هرزه نگاری، قمار، وب سایت های مرتبط با اسرائیل، انتقاد از دولت و اقدام ضد امنیت، شبکههای اجتماعی و وب سایت های خدمات و در بحرین، مربوط به مبارزه با فرقه گرایی، محدودیت سیاسی منتقدین( اهانت به پادشاه و حکومت، تهدید وحدت اراضی، برانگیختن فتنه های طائفه ای)، برخی سیاست های غیر اخلاقی و در مالزی مربوط به اغتشاش سیاسی، هرزه نگاری اینترنتی، انتشار مطالب دروغ و فتنه آمیز، توهین به ادیان موجود در کشور، توهین به پیامبر اسلام است. همچنین در مصر( قبل از سرنگونی مبارک) فیلترینگ مربوط به مسایل سیاسی مبارزه با تروریسم، ضد امنیت ملی، سیاست های مخالفان حکومت و در یمن(قبل از انقلاب) مربوط به سایت های مخالف با قرآن و سنت نبوی، اخلاق و دین، نشر اکاذیب، تشویق به هرج و مرج، سایت های مخالف( مخل وحدت ملی، تشویق به تفرقه، خدشه به تاریخ و تمدن یمن، خدشه به روابط بین المللی، بر انگیختن درگیری در امور دینی، نژادی، منطقه ای)، برخی سایت های مستهجن، گزارش های نادرست در مورد اعراب متحد یا یمن، برخی سایت های سیاسی مهم( نهاد حقوق بشر، مخالفان دولت، منتقدان عدالت اجتماعی) بود.

فیلترینگ در ایران

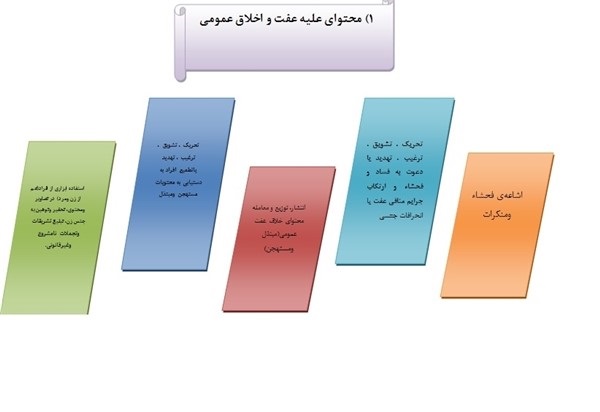

مصادیق محتوای مجرمانه بر اساس قوانین و مقررات جمهوری اسلامی ایران به این قرار است:

1-محتوای مجرمانه مربوط به امور سمعی، بصری و مالکیت معنوی: انتشار یا سرویس دهی بازی های رایانه ای دارای محتوای مجرمانه، عرضه تجاری آثار سمعی و بصری بدون مجوز ارشاد، آثار سمعی- بصری غیر مجاز به جای آثار مجاز.

2-علیه عفت و اخلاق عمومی: اشاعه فحشاء و منکرات، تحریک، تشویق، ترغیب، تهدید یا دعوت به فساد و فحشاء و ارتکاب جرایم منافی عفت یا انحرافات جنسی، انتشار، توزیع و معامله محتوای خلاف عفت عمومی( مبتذل و مستهجن)، تحریک، تشویق، ترغیب، تهدید افراد به دستیابی به محتویات مستهجن و مبتذل، استفاده ابزاری از زن و مرد در تصاویر و محتوا، تحقیر و توهین به جنس زن، تبلیغ تشریفات و تجملات نامشروع و غیر قانونی.

3-علیه امنیت و آسایش عمومی: تشکیل جمعیت، دسته، گروه در فضای مجازی(سایبری) با هدف بر هم زدن امنیت کشور، هر گونه تهدید به بمب گذاری، محتوایی که به اساس جمهوری اسلامی لطمه وارد کند، انتشار محتوای علیه اصول قانون اساسی، تبلیغ علیه نظام جمهوری اسلامی ایران، اخلال در وحدت ملی و ایجاد اختلاف مابین اقشار جامعه به ویژه از طریق طرح مسایل نژادی و قومی، تحریک یا اغوای مردم به جنگ و کشتار یک دیگر، تحریک نیروهای رزمنده یا اشخاصی که به نحوی از آنها در خدمت نیروی مسلح هستند به عصیان، فرار، تسلیم یا عدم اجرای وظایف نظامی، تشویق افراد و گروه ها به ارتکاب اعمالی علیه امنیت، حیثیت و منافع جمهوری اسلامی ایران در داخلی یا خارج از کشور، تبیلغ به نفع گروه ها و سازمان های مخالف نظام جمهوری اسلامی ایران، فاش کردن و انتشار غیر مجاز اسناد و دستورها و مسایل محرمانه و سری دولتی و عمومی، فاش کردن و انتشار غیر مجاز اسرار نیروهای مسلح، فاش کردن و انتشار غیر مجاز نقشه و استحکامات نظامی، انتشار غیر مجاز مذاکرات غیر علنی مجلس شورای اسلامی، انتشار بدون مجوز مذاکرات محاکم غیر علنی دادگستری و تحقیقات مراجع قضایی، انتشار محتوایی که از سوی شورای عالی امنیت ملی منع شده باشد.

4-علیه مقدسات اسلامی: محتوای الحادی و مخالف موازین اسلامی، اهانت به انبیاء و چهارده معصوم، اهانت به دین اسلام و مقدسات، تبلیغ به حزب یا فرقه منحرف و مخالف با اسلام، اهانت به امام خمینی و تحریف آثارشان، اهانت به مقام معظم رهبری و سایر مراجع تقلید، نشر مطالب گروه های منحرف و مخالف یا اسلام.

5-علیه مقامات و نهادهای دولتی و عمومی: نشر اکاذیب و تشویق اذهان عمومی علیه مقامات، سازمان های حکومتی، افترا به مقامات ،نهادها، سازمان های حکومتی و عمومی، اهانت و هجو به مقامات، نهادها، سازمان های حکومتی و عمومی.

6-محتواهای مرتبط با جرایم رایانه ای: انتشار یا توزیع و در دسترس قرار دادن نرم افزار یا دادههایی برای جرایم رایانه ای، فروش انتشار یا در دسترس قرار دادن غیر مجاز گذر واژه های سامانه رایانه ای یا مخابراتی دولتی یا عمومی، انتشار یا در دسترس قرار دادن محتویات آموزشی غیر مجاز، شنود غیر مجاز، جاسوسی رایانه ای، تحریف و اخلال داده های رایانه ابر مخابراتی، آموزش و تسهیل سایر جرایم رایانه ای، انتشار فیلتر شکن ها و آموزش روش های عبور از فیلترینگ، انجام هرگونه فعالیتت تجاری و اقتصادی رایانه ای مجرمانه مانند شرکت های هرمی( اخلال در نظام اقتصادی کشور).

7-تحریک، ترغیب یا دعوت به ارتکاب جرم( مرتبط با سایر جرایم): انتشار محتوی حاوی تحریک، ترغیب یا دعوت به خشونت و خودکشی، تبلیغ و ترویج مصرف مواد مخدر و مواد روان گردان و سیگار، باز انتشار و ارتباط با محتوای مجرمانه و رسانه های غیر قانونی و منحرف، تشویق و تحریک جرایم عمومی، اخلال در نظام، تخریب اموال عمومی، اختلاس، کلاهبرداری، قاچاق مواد مخدر، مشروبات الکلی، تبلیغ و ترویج اسراف و تبذیر.

با بررسیهای انجام شده بر روی قوانین فیلترینگ در کشورهای مختلف، به خصوص کشورهای اروپایی و مسلمان و نیز تطبیق و مقایسه آن با مقررات وضع شده در ایران، آن چه در ابتدای امر به نظر میرسد، این است که بر خلاف ادعای کشورهای غربی، امر فیلترینگ مخصوص ایران نبوده و در اکثر این کشورها این قوانین به طور جدی پیگیری میشود. از جهتی دیگر با بررسی آماری موارد فیلترینگ مشخص شد که موارد اخلاقی و سیاسی در الویت سیاستگذاریهای این کشورها قرار دارد. بنابراین اکثر کشورها به خصوص آنانی که داعیه دموکراسی و آزادی را دارند از قوانین مربوط به فیلترینگ استفاده میکنند.

گزارش: فرزانه صدقی - سیناپرس