وبسایتهای هککننده آیفون ظاهرا کاربران اندروید و ویندوز را نیز تحتتاثیر قرار داده است

اوایل هفته جاری، محققان گوگل به فعالیت هکرهایی پی بردند که ظاهرا اقدامات مخرب آنها صرفا کاربران آیفون را تحتتاثیر قرار نداده است. بر اساس اظهارات نشریه فوربس، کاربران سیستمعاملهای مایکروسافت و گوگل نیز در معرض این حملات قرار گرفتهاند. برخی گزارشات منتشر شده، این اقدامات مخرب را به تلاشهای احتمالی دولت برای جاسوسی از گروه نژادی ترکتبار اویغور در چین نسبت میدهند.

گروه تحلیلگر تهدیدات شرکت گوگل در اوایل سال جاری به وجود این طرح پی برد و تیم پروژه صفر (Project Zero) کمپانی شامل تحلیلگران امنیتی، نخستین اخبار در این زمینه را طی روز پنجشنبه اعلام کردند. این هکرها شامل گروه کوچکی از وبسایتها هستند که به منظور دسترسی به اطلاعات خصوصی کاربران نظیر دادههای مربوط به موقعیت فعلی و اطلاعات رمزنگاری شده در اپلیکیشنهایی نظیر واتسآپ، iMessage و تلگرام اقدام به آلوده نمودن دستگاه شخص بازدیدکننده میکنند. این وبسایتها برای مدت 2 سال فعال بودهاند و طی این مدت احتمالا هر هفته هزاران بازدیدکننده به آنها دسترسی داشتهاند.

گوگل در ماه فوریه، شرکت اپل را از وجود 14 حفره امنیتی مورد استفاده توسط سایتهای بدافزار مطلع کرد و غول کوپرتینویی ظرف مدت چند روز و با انتشار بهروزرسانی iOS 12.1.4 این نواقص را برطرف نمود و موارد مذکور را به مشکلات حافظه و رفع آنها از طریق ارتقا فرآیند اعتبارسنجی ورودی نسبت داد. از زمان انتشار این خبر در اوایل هفته جاری، اپل به نقش گوگل در اطلاعرسانی حفرههای مذکور علنا اشاره نکرده است.

اگرچه گزارش تیم گوگل تنها از کاربران آیفون بهعنوان اهداف این حمله یاد کرد؛ اما منابع آگاه از این مشکل به نشریه فوربس اعلام کردند که دستگاههای مجهز به سیستمعاملهای مایکروسافت و گوگل نیز از سوی همین سایتها مورد هدف قرار گرفتهاند. بنابراین در حال حاضر گستره مقیاس بالقوه چنین حملهای بیسابقه است.

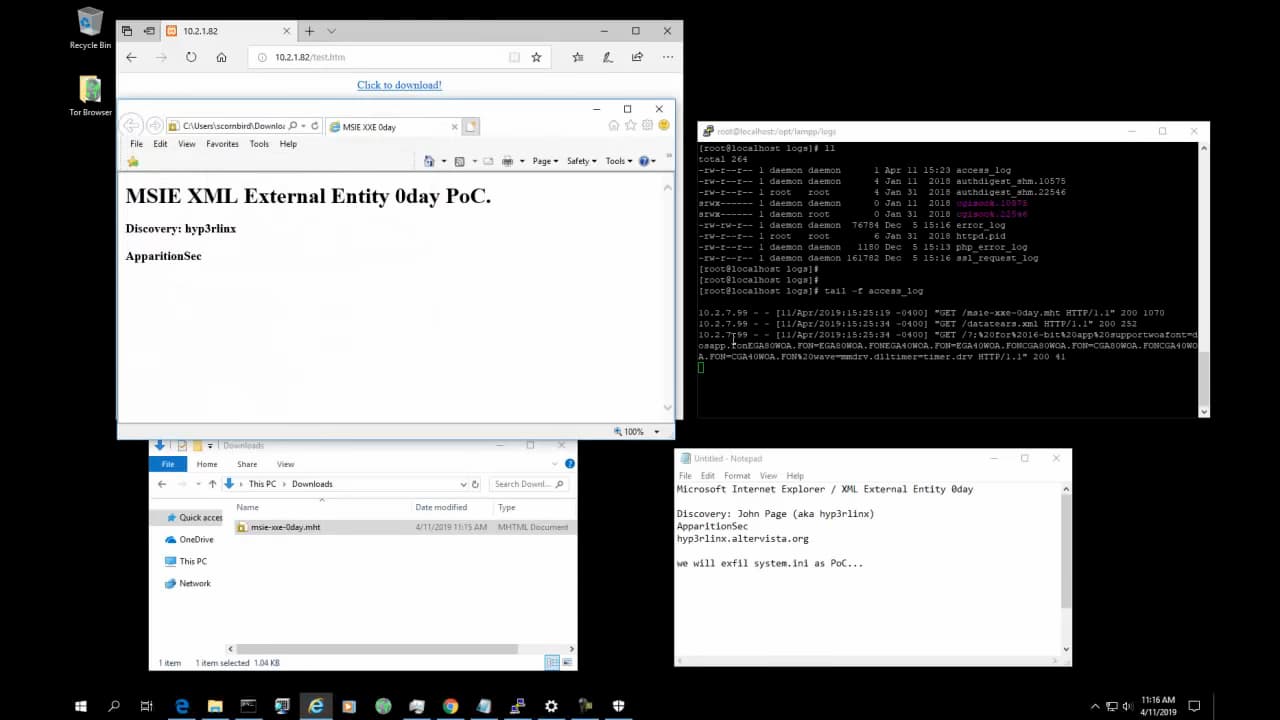

در حال حاضر دستیابی و اشتراکگذاری احتمالی این شواهد توسط گوگل کاملا روشن نیست. همچنین مشخص نیست که هکرها از متدی مشابه با روش مورد استفاده جهت حمله به کاربران آیفون بهره گرفتهاند یا خیر. در دستگاههای iOS اینکار از طریق تلاش جهت ارسال مخفیانه کدهای مخرب به گوشی کاربر، هنگام بازدید وی از وبسایتهای آلوده انجام میشد.

سخنگوی گوگل در پاسخ به پرسشی پیرامون تحولات اخیرا گزارش شده اعلام کرد که کمپانی هیچگونه اطلاعات جدیدی جهت ارایه در اختیار ندارد. سخنگوی کمپانی مایکروسافت نیز در پاسخ به این موضوع، بیانیه زیر را صادر کرد:

“پست وبلاگی منتشر شده توسط پروژه صفر گوگل، ماهیتی بسیار خاص داشت و جهت اطلاعرسانی عمومی حملات صورت گرفته با استفاده از حفرههای منحصربهفرد آیفون منتشر شد و به اطلاعات مشابهی در خصوص کمپانی ما اشاره نکرد. مایکروسافت در زمینه بررسی مشکلات امنیتی گزارش شده کاملا متعهد بوده و با انتشار اطلاعات جدید در صورت لزوم، اقدامات مقتضی جهت حفاظت از مشتریان خود را اجرا خواهد کرد.”

بر اساس گزارش وبسایت TechCrunch که بعدها نیز توسط موسسه فوربس تایید شد؛ فرآیند هک در قالب بخشی از یک کمپین 2 ساله جهت گردآوری اطلاعات محرمانه از جامعه اویغورهای ترکتبار انجام شد. این گروه اقلیت مسلمان غالبا از سوی دولت چین مورد هدف قرار گرفتهاند. با اینحال گوگل در افشاگری اخیر خود خاطرنشان کرد که “مشاهده وبسایت هک شده بهتنهایی حفره موردنیاز جهت حمله به دستگاه شما را در اختیار سرور قرار میداد و در صورت اجرای موفقیتآمیز حمله، یک افزونه نظارتی بر روی دستگاه نصب میشد؛ لذا مردم خارج از گروه اقلیت مذکور نیز احتمالا تحتتاثیر این حملات قرار گرفتهاند. همچنین یک منبع در گفتگو با وبسایت فوربس اعلام کرده که حملات احتمالا با گذر زمان، بهروزرسانی شده و حوزه نفوذ آنها به سایرسیستمعاملها نیز گسترش یافته است. این فرآیند به منظور تطابق حملات با تغییرات کاربری جامعه اجرا شده است.

رد پای این پدیده در سری حملات اخیرا اجرا شده توسط دولت چین علیه گروههای قومی مشاهده میشود. دولت چین ادعا میکند که منطقه دورافتاده ژینجیانگ از سوی شبهنظامیان و تجزیهطلبان اسلامی مورد تهدید قرار گرفته است. بر اساس گزارشات سازمان ملل متحد، سال گذشته این کشور بیش از 2 میلیون نفر از گروه نژادی اویغور و اقلیتهای مسلمان را به اردوگاههای سیاسی جهش تفتیش عقاید تبعید کرده است. بهدنبال این گزارشات، بیش از 20 کشور جهان با ارسال فراخوانی از دولت چین درخواست کردند تا تلاشهای خود در راستای بازداشتهای گسترده را متوقف نماید.

کوپر کوینتین؛ کارشناس فنی ارشد گروه غیرانتفاعی حقوق دیجیتال موسوم به Electronic Frontier Foundation در گفتگو با نشریه فوربس با اشاره به افشاگری اخیر گوگل در زمینه هکها اعلام کرد:

“دولت چین سالهاست که با اقدامات نظارتی و حبس، جمعیت اویغور را بهطور سیستماتیک تحت فشار قرار داده است. این حملات احتمالا با هدف جاسوسی از اقلیت اویغور در کشور چین، جمعیت اویغور پراکنده در خارج از چین و افرادی که با آنها همدردی کرده یا احتمالا مایل به کمک کردن به اویغورها در کشمکشهای مربوط به استقلالطلبی هستند؛ اجرا شدهاند.”

نوشته وبسایتهای هککننده آیفون ظاهرا کاربران اندروید و ویندوز را نیز تحتتاثیر قرار داده است اولین بار در اخبار تکنولوژی و فناوری پدیدار شد.